Guía del administrador de NetIQ Directory and Resource Administrator

La Guía del administrador proporciona información conceptual sobre el producto Directory and Resource Administrator (DRA). Este manual define la terminología y diversos conceptos relacionados. También proporciona una guía paso a paso para un gran número de tareas de configuración y operativas.

A quién va dirigida

Este manual proporciona información para las personas responsables de comprender los conceptos de administración y de implementar un modelo de administración seguro y distribuido.

Documentación adicional

Esta guía forma parte del conjunto de documentación de Directory and Resource Administrator. Para obtener la versión más reciente de esta guía y otros recursos de documentación de DRA, visite el sitio Web de documentación de DRA.

Información de contacto

Nos gustaría recibir sus comentarios y sugerencias acerca de este manual y el resto de la documentación incluida con este producto. Puede utilizar el enlace de comentario sobre este tema en la parte inferior de cada página de la documentación en línea o enviar un mensaje de correo electrónico a Documentation-Feedback@microfocus.com.

Para obtener información sobre problemas de productos específicos, póngase en contacto con el servicio de atención al cliente de Micro Focus en https://www.microfocus.com/support-and-services/.

I Primeros pasos

Antes de instalar y configurar todos los componentes de Directory and Resource Administrator™ (DRA), debe comprender los conceptos básicos de lo que DRA puede hacer por su empresa y la función de los componentes de DRA en el catálogo de productos.

1.0 ¿Qué es Directory and Resource Administrator?

Directory and Resource Administrator proporciona una administración segura y eficaz de identidades con privilegios de Microsoft Active Directory (AD). DRA realiza una delegación granular de "privilegios mínimos" para que los administradores y los usuarios reciban solo los permisos necesarios para completar las tareas específicas acordes a su función. DRA también impone el cumplimiento de directivas, proporciona auditorías e informes de actividades detalladas y simplifica la realización de tareas repetitivas con la automatización de procesos de TI. Cada una de estas funciones contribuye a la protección de los entornos de AD y Exchange de los clientes frente al riesgo de derivación de privilegios, errores, actividad malintencionada e incumplimiento normativo, al mismo tiempo que reduce la carga de trabajo de los administradores al ofrecer funciones de autoservicio a usuarios, directores empresariales y personal del servicio de atención técnica.

DRA también amplía las potentes funciones de Microsoft Exchange para proporcionar una gestión sin problemas de objetos de Exchange. A través de una única interfaz de usuario común, DRA ofrece administración basada en directivas para la gestión de buzones, carpetas públicas y listas de distribución en el entorno de Microsoft Exchange.

DRA proporciona las soluciones que necesita para controlar y gestionar los entornos de Microsoft Active Directory, Windows, Exchange y Azure Active Directory.

-

Compatibilidad con Azure y Active Directory local, Exchange y Skype Empresarial: ofrece una gestión administrativa de Azure y Active Directory local, Active Directory, Exchange Server local, Skype Empresarial local y Exchange Online.

-

Controles granulares de acceso de privilegios administrativos y de usuario: la tecnología patentada ActiveView delega solo los privilegios necesarios para completar tareas específicas y ofrece protección frente a la derivación de privilegios.

-

Consola Web personalizable: el enfoque intuitivo permite al personal no técnico llevar a cabo tareas administrativas de forma fácil y segura a través de funciones y acceso limitados (y asignados).

-

Auditorías e informes exhaustivos de actividad: proporciona un registro de auditoría completo de todas las actividades realizadas con el producto. Almacena de forma segura los datos a largo plazo y demuestra a los auditores (por ejemplo, PCI DSS, FISMA, HIPAA y NERC CIP) que se han implementado procesos para controlar el acceso a AD.

-

Automatización del proceso de TI: automatiza los flujos de trabajo para diversas tareas, como la provisión y el desaprovisionamiento, las acciones de usuarios y buzones, la aplicación de directivas y las tareas de autoservicio controladas; aumenta la eficacia empresarial y reduce los esfuerzos administrativos manuales y repetitivos.

-

Integridad operativa: impide que se realicen cambios malintencionados o incorrectos que afecten el rendimiento y la disponibilidad de los sistemas y servicios al proporcionar control de acceso granular para los administradores y gestionar el acceso a los sistemas y los recursos.

-

Aplicación de procesos: mantiene la integridad de los procesos clave de gestión de cambios, lo que le ayudará a mejorar la productividad, reducir los errores, ahorrar tiempo y aumentar la eficacia de la administración.

-

Integración con Change Guardian: mejora de la auditoría de eventos generados en Active Directory fuera de la automatización de DRA y flujos de trabajo.

2.0 Descripción de los componentes de Directory and Resource Administrator

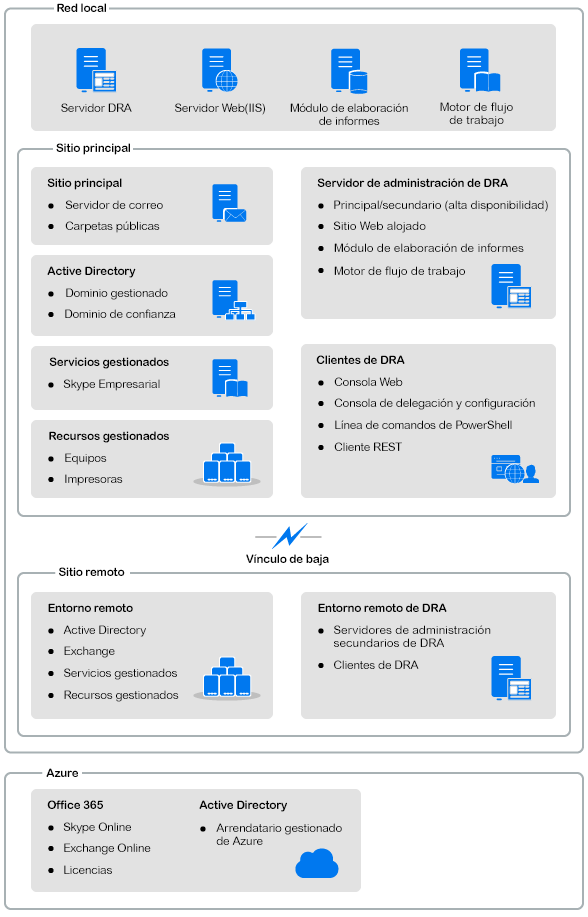

Entre los componentes de DRA que utilizará sistemáticamente para gestionar el acceso con privilegios, se incluyen servidores principales y secundarios, consolas de administrador, componentes de elaboración de informes y el motor de Workflow Automation para automatizar los procesos de flujo de trabajo.

En la siguiente tabla, se indican las interfaces de usuario típicas y los servidores de administración utilizados por cada tipo de usuario de DRA:

|

Tipo de usuario de DRA |

Interfaces de usuario |

Servidor de administración |

|---|---|---|

|

Administrador de DRA (La persona encargada del mantenimiento de la configuración del producto) |

Consola de delegación y configuración |

Servidor principal |

|

Administrador avanzado |

Configuración de DRA Reporting Center (NRC) PowerShell (opcional) CLI (opcional) Proveedor ADSI de DRA (opcional) |

Cualquier servidor DRA |

|

Administrador ocasional del servicio de Ayuda técnica |

Consola Web |

Cualquier servidor DRA |

2.1 Servidor de administración de DRA

El servidor de administración de DRA almacena datos de configuración (entorno, acceso delegado y directivas), ejecuta tareas de automatización y de operador, y audita todas las actividades del sistema. Aunque admite varios clientes de nivel de consola y API, el servidor se ha diseñado para proporcionar una alta disponibilidad tanto para la redundancia como para el aislamiento geográfico a través de un modelo de ampliación horizontal de conjunto de varios maestros (MMS, Multi-Master Set). En este modelo, cada entorno de DRA requerirá un servidor de administración de DRA principal que se sincronizará con varios servidores de administración de DRA secundarios adicionales.

Es recomendable que no instale los servidores de administración en controladores de dominio de Active Directory. En cada dominio que gestiona DRA, asegúrese de que haya al menos un controlador de dominio en el mismo emplazamiento que el servidor de administración. Por defecto, el servidor de administración accede al controlador de dominio más cercano para todas las operaciones de lectura y escritura; al realizar tareas específicas del sitio, como el restablecimiento de contraseñas, puede especificar un controlador de dominio específico del sitio para procesar la operación. Como práctica recomendable, considere la posibilidad de utilizar de forma específica un servidor de administración secundario para la elaboración de informes, el procesamiento por lotes y las cargas de trabajo automatizadas.

2.2 Consola de delegación y configuración

La consola de delegación y configuración es una interfaz de usuario que se puede instalar y que proporciona a los administradores del sistema acceso a las funciones de configuración y administración de DRA.

-

Gestión de delegación: permite especificar y asignar de forma granular el acceso a las tareas y los recursos gestionados a los administradores asistentes.

-

Gestión de directivas y automatización: permite definir y aplicar directivas para garantizar el cumplimiento de las normas y las convenciones del entorno.

-

Gestión de configuraciones: permite actualizar la configuración y las opciones del sistema DRA, añadir personalizaciones y configurar servicios gestionados (Active Directory, Exchange, Azure Active Directory, etc.).

-

Gestión de cuentas y recursos: permite a los administradores asistentes de DRA ver y gestionar objetos delegados de dominios y servicios conectados desde la consola de delegación y configuración.

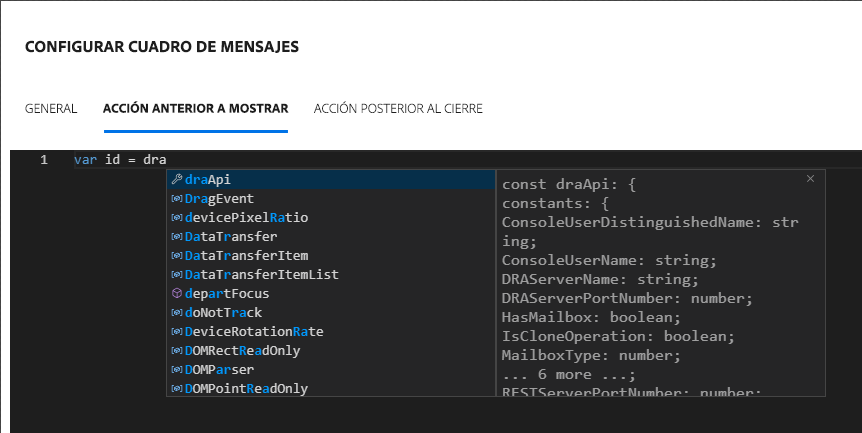

2.3 Consola Web

La consola Web es una interfaz de usuario basada en la Web que proporciona acceso rápido y fácil a los administradores asistentes para ver y gestionar objetos delegados de dominios y servicios conectados. Los administradores pueden personalizar el aspecto y el uso de la consola Web para incluir marcas empresariales y propiedades de objeto personalizadas.

2.4 Componentes de elaboración de informes

El módulo de elaboración de informes de DRA proporciona plantillas integradas y personalizables para la administración de DRA e información sobre los dominios y los sistemas gestionados de DRA:

-

Informes de recursos de objetos de Active Directory

-

Informes de datos de objetos de Active Directory

-

Informes de resumen de Active Directory

-

Informes de configuración de DRA

-

Informes de configuración de Exchange

-

Informes de Office 365 Exchange Online

-

Informes detallados de tendencia de actividad (por mes, dominio y pico)

-

Informes resumidos de actividad de DRA

Los informes de DRA se pueden programar y publicar a través de SQL Server Reporting Services para distribuirlos de forma cómoda entre las partes interesadas.

2.5 Motor de Workflow Automation

DRA se integra con el motor de Workflow Automation para automatizar las tareas de flujo de trabajo a través de la consola Web donde los administradores asistentes pueden configurar el servidor de flujo de trabajo y ejecutar formularios de automatización de flujo de trabajo personalizados y ver a continuación su estado. Para obtener más información sobre el motor de Workflow Automation, consulte el sitio de documentación de DRA.

2.6 Arquitectura del producto

II Instalación y actualización del producto

En este capítulo, se describen los requisitos recomendados de hardware, software y cuenta necesarios para Directory and Resource Administrator. A continuación, se le guiará por el proceso de instalación con una lista de comprobación para cada componente de la instalación.

3.0 Planificación de la implantación

Al planificar la implantación de Directory and Resource Administrator, utilice esta sección para evaluar la compatibilidad del hardware y el entorno, y anotar los puertos y los protocolos necesarios que deberá configurar para la implantación.

3.1 Recomendaciones de recursos probadas

En esta sección, se proporciona información de ajuste de tamaño para la recomendación básica de recursos. Los resultados pueden variar según el hardware disponible, el entorno específico, el tipo concreto de datos procesados y otros factores. Es probable que otras configuraciones de hardware de mayor dimensión y potencia puedan manejar una carga mayor. Si tiene alguna pregunta, póngase en contacto con los servicios de consultoría de NetIQ.

Se ejecuta en un entorno con aproximadamente un millón de objetos de Active Directory:

|

Componente |

CPU |

Memoria |

Almacenamiento |

|---|---|---|---|

|

Servidor de administración de DRA |

8 CPU/núcleos a 2,0 GHz |

16 GB |

120 GB |

|

Consola Web de DRA |

2 CPU/núcleos a 2,0 GHz |

8 GB |

100 GB |

|

Módulo de elaboración de informes de DRA |

4 CPU/núcleos a 2,0 GHz |

16 GB |

100 GB |

|

Servidor de flujo de trabajo de DRA |

4 CPU/núcleos a 2,0 GHz |

16 GB |

120 GB |

3.2 Provisión de recursos del entorno virtual

DRA mantiene activos grandes segmentos de memoria durante periodos prolongados. Durante la provisión de recursos para un entorno virtual, se deben tener en cuenta las siguientes recomendaciones:

-

Asigne el almacenamiento como "Provisión pesada".

-

Establezca la reserva de memoria en "Reserve All Guest Memory (All Locked)" (Reservar toda la memoria de invitado (Todo bloqueado).

-

Asegúrese de que el archivo de paginación sea lo suficientemente grande como para cubrir la posible reasignación de la memoria inflada en la capa virtual.

3.3 Puertos y protocolos necesarios

En esta sección, se indican los puertos y los protocolos de comunicación de DRA.

-

Los puertos que se pueden configurar se indican con un asterisco (*).

-

Los puertos que requieren un certificado se indican con dos asteriscos (**).

Tablas de componentes:

3.3.1 Servidores de administración de DRA

|

Protocolo y puerto |

Dirección |

Destino |

Uso |

|---|---|---|---|

|

TCP 135 |

Bidireccional |

Servidores de administración de DRA |

Asignador de puesto final, un requisito básico para la comunicación de DRA; permite que los servidores de administración se localicen entre sí en MMS. |

|

TCP 445 |

Bidireccional |

Servidores de administración de DRA |

Réplica del modelo de delegación; réplica basada en archivos durante la sincronización MMS (SMB). |

|

Intervalo de puertos TCP dinámicos* |

Bidireccional |

Controladores de dominio de Microsoft Active Directory |

Por defecto, DRA asigna puertos de forma dinámica a partir del intervalo de puertos TCP 1024 a 65535. Sin embargo, puede configurar este intervalo mediante servicios de componentes. Para obtener más información, consulte la sección Uso de COM distribuido con el cortafuegos. |

|

TCP 50000 * |

Bidireccional |

Servidores de administración de DRA |

Réplica de atributos y comunicación entre el servidor DRA y AD LDS. (LDAP) |

|

TCP 50001 * |

Bidireccional |

Servidores de administración de DRA |

Réplica de atributos SSL (AD LDS) |

|

TCP/UDP 389 |

Saliente |

Controladores de dominio de Microsoft Active Directory |

Gestión de objetos de Active Directory (LDAP). |

|

Saliente |

Microsoft Exchange Server |

Gestión de buzones (LDAP). |

|

|

TCP/UDP 53 |

Saliente |

Controladores de dominio de Microsoft Active Directory |

Resolución de nombres |

|

TCP/UDP 88 |

Saliente |

Controladores de dominio de Microsoft Active Directory |

Permite la autenticación desde el servidor de DRA en los controladores de dominio (Kerberos). |

|

TCP 80 |

Saliente |

Microsoft Exchange Server |

Necesario para todas las instancias de Exchange Server 2013 local y posteriores (HTTP). |

|

Saliente |

Microsoft Office 365 |

Acceso remoto a PowerShell (HTTP). |

|

|

TCP 443 |

Saliente |

Microsoft Office 365 y Change Guardian |

Acceso de API gráfica e integración de Change Guardian (HTTPS). |

|

TCP 443, 5986 y 5985 |

Saliente |

Microsoft PowerShell |

cmdlets nativos de PowerShell (HTTPS) y acceso remoto a PowerShell. |

|

TCP 5984 |

Host local |

Servidores de administración de DRA |

Acceso de IIS al servicio de réplica para admitir asignaciones temporales de grupos. |

|

TCP 8092 * ** |

Saliente |

Servidor de flujo de trabajo |

Activación y estado de flujo de trabajo (HTTPS). |

|

TCP 50101 * |

Entrante |

Cliente de DRA |

Haga clic con el botón derecho en el informe Historial de cambios para obtener un informe de auditoría de IU. Se puede configurar durante la instalación. |

|

TCP 8989 |

Host local |

Servicio de archivo de registro |

Comunicación con el archivo de registro (no es necesario abrirlo a través del cortafuegos). |

|

TCP 50102 |

Bidireccional |

Servicio del núcleo de DRA |

Servicio de archivo de registro |

|

TCP 50103 |

Host local |

Servicio de DB de caché de DRA |

Comunicación del servicio de caché en el servidor DRA (no necesita abrirlo a través del cortafuegos). |

|

TCP 1433 |

Saliente |

Microsoft SQL Server |

Recopilación de datos de informes. |

|

UDP 1434 |

Saliente |

Microsoft SQL Server |

El servicio de navegador de SQL Server utiliza este puerto para identificar el puerto de la instancia con nombre. |

|

TCP 8443 |

Bidireccional |

Servidor de Change Guardian |

Historial de cambios unificado. |

|

TCP 8898 |

Bidireccional |

Servidores de administración de DRA |

Comunicación del servicio de réplica de DRA entre servidores DRA para asignaciones temporales de grupos |

|

TCP 636 |

Saliente |

Controladores de dominio de Microsoft Active Directory |

Gestión de objetos de Active Directory (LDAP SSL). |

3.3.2 Servidor REST de DRA

|

Protocolo y puerto |

Dirección |

Destino |

Uso |

|---|---|---|---|

|

TCP 8755 * ** |

Entrante |

Servidor IIS, cmdlets de PowerShell de DRA. |

Ejecute las actividades de flujo de trabajo basadas en REST de DRA (ActivityBroker). |

|

TCP 135 |

Saliente |

Controladores de dominio de Microsoft Active Directory |

Detección automática mediante el punto de conexión de servicio (SCP). |

|

TCP 443 |

Saliente |

Controladores de dominio de Microsoft AD |

Detección automática mediante el punto de conexión de servicio (SCP). |

3.3.3 Consola Web (IIS)

|

Protocolo y puerto |

Dirección |

Destino |

Uso |

|---|---|---|---|

|

TCP 8755 * ** |

Saliente |

Servicio REST de DRA |

Para la comunicación entre la consola Web de DRA y PowerShell de DRA |

|

TCP 443 |

Entrante |

Navegador de cliente |

Abrir un sitio Web de DRA |

|

TCP 443 ** |

Saliente |

Servidor de Advanced Authentication |

Advanced Authentication |

3.3.4 Consola de delegación y administración de DRA

|

Protocolo y puerto |

Dirección |

Destino |

Uso |

|---|---|---|---|

|

TCP 135 |

Saliente |

Controladores de dominio de Microsoft Active Directory |

Detección automática mediante SCP. |

|

Intervalo de puertos TCP dinámicos* |

Saliente |

Servidores de administración de DRA |

Actividades de flujo de trabajo del adaptador de DRA. Por defecto, DCOM asigna puertos de forma dinámica a partir del intervalo de puertos TCP 1024 a 65535. Sin embargo, puede configurar este intervalo mediante servicios de componentes. Para obtener más información, consulte la sección Uso de COM distribuido con el cortafuegos (DCOM). |

|

TCP 50102 |

Saliente |

Servicio del núcleo de DRA |

Creación de informes Historial de cambios. |

3.3.5 Servidor de flujo de trabajo

|

Protocolo y puerto |

Dirección |

Destino |

Uso |

|---|---|---|---|

|

TCP 8755 |

Saliente |

Servidores de administración de DRA |

Ejecute las actividades de flujo de trabajo basadas en REST de DRA (ActivityBroker). |

|

Intervalo de puertos TCP dinámicos* |

Saliente |

Servidores de administración de DRA |

Actividades de flujo de trabajo del adaptador de DRA. Por defecto, DCOM asigna puertos de forma dinámica a partir del intervalo de puertos TCP 1024 a 65535. Sin embargo, puede configurar este intervalo mediante servicios de componentes. Para obtener más información, consulte la sección Uso de COM distribuido con el cortafuegos (DCOM). |

|

TCP 1433 |

Saliente |

Microsoft SQL Server |

Almacenamiento de datos de flujo de trabajo. |

|

TCP 8091 |

Entrante |

Consola de operaciones y consola de configuración. |

API de BSL de flujo de trabajo (TCP). |

|

TCP 8092 ** |

Entrante |

Servidores de administración de DRA |

API de BSL de flujo de trabajo (HTTP y HTTPS) |

|

TCP 2219 |

Host local |

Proveedor de espacio de nombres |

Utilizado por el proveedor de espacio de nombres para ejecutar adaptadores. |

|

TCP 9900 |

Host local |

Correlation Engine |

Utilizado por el motor de correlación para comunicarse con el motor de Workflow Automation y el proveedor del espacio de nombres. |

|

TCP 10117 |

Host local |

Proveedor de espacio de nombres de gestión de recursos |

Utilizado por el proveedor de espacio de nombres de gestión de recursos. |

3.4 Plataformas compatibles

Para obtener la información más reciente acerca de las plataformas de software admitidas, consulte la página del producto de Directory and Resource Administrator.

|

Sistema gestionado |

Requisitos previos |

|---|---|

|

Azure Active Directory |

Para habilitar la administración de Azure, debe instalar los siguientes módulos de PowerShell:

Se requieren PowerShell 5.1 o el módulo más reciente para instalar los nuevos módulos de PowerShell de Azure. |

|

Active Directory |

|

|

Microsoft Exchange |

|

|

Microsoft Office 365 |

|

|

Skype Empresarial |

|

|

Historial de cambios |

|

|

Bases de datos |

|

|

Navegadores Web |

|

|

Workflow Automation |

|

3.5 Requisitos del servidor de administración y la consola Web de DRA

Los componentes de DRA requieren el software y las cuentas siguientes:

3.5.1 Requisitos de software

|

Componente |

Requisitos previos |

|---|---|

|

Destino de instalación Sistema operativo |

Sistema operativo de NetIQ Administration Server:

Interfaces de DRA:

|

|

Instalador |

|

|

Servidor de administración |

Directory and Resource Administrator:

NOTA:NetIQ DRA REST Service se instalan con el servidor de administración. Administración de Microsoft Office 365/Exchange Online:

Para obtener más información, consulte Plataformas compatibles. |

|

Interfaz de usuario |

Interfaces de DRA:

|

|

Extensiones de PowerShell |

|

|

Consola Web de DRA |

Servidor Web:

Componentes del servidor Web (IIS):

|

3.5.2 Dominio del servidor

|

Componente |

Sistemas operativos |

|---|---|

|

Servidor DRA |

|

3.5.3 Requisitos de la cuenta

|

Cuenta |

Descripción |

Permisos |

|---|---|---|

|

Grupo de AD LDS |

La cuenta de servicio de DRA debe añadirse a este grupo para acceder a AD LDS. |

|

|

Cuenta de servicio de DRA |

Los permisos necesarios para ejecutar el servicio de administración de NetIQ. |

NOTA:

|

|

Administrador de DRA |

Cuenta de usuario o grupo configurada para la función integrada de administradores de DRA. |

|

|

Cuentas de administrador asistente de DRA |

Cuentas con competencias delegadas a través de DRA |

|

3.5.4 Cuentas de acceso de DRA con privilegios mínimos

A continuación, se muestran los permisos y los privilegios necesarios para las cuentas especificadas y los comandos de configuración que debe ejecutar.

Cuenta de acceso al dominio: Utilice ADSI Edit para otorgar a la cuenta de acceso al dominio los siguientes permisos de Active Directory en el nivel de dominio superior para los siguientes tipos de objetos descendientes:

-

Control TOTAL de los objetos de builtInDomain

-

Control TOTAL de los objetos de equipo

-

Control TOTAL de los objetos de punto de conexión

-

Control TOTAL de los objetos de contacto

-

Control TOTAL de los objetos de contenedor

-

Control TOTAL de los objetos de grupo

-

Control TOTAL de los objetos de InetOrgPerson

-

Control TOTAL de los objetos de MsExchDynamicDistributionList

-

Control TOTAL de los objetos de MsExchSystemObjectsContainer

-

Control TOTAL de los objetos de msDS-GroupManagedServiceAccount

-

Control TOTAL de los objetos de unidad administrativa

-

Control TOTAL de los objetos de impresora

-

Control TOTAL de los objetos de publicFolder

-

Control TOTAL de los objetos de carpeta compartida

-

Control TOTAL de los objetos de usuario

NOTA:Si el esquema de Active Directory del dominio gestionado no se ha ampliado para Exchange Online, los siguientes objetos no aparecerán en la lista:

-

Objetos de MsExchDynamicDistributionList

-

Objetos de MsExchSystemObjectsContainer

-

Objetos de publicFolder

Otorgue a la cuenta de acceso al dominio los siguientes permisos de Active Directory en el nivel de dominio superior para este objeto y todos los objetos descendientes:

-

Permitir creación de objetos de equipo.

-

Permitir creación de objetos de contacto.

-

Permitir creación de objetos de contenedor.

-

Permitir creación de objetos de grupo.

-

Permitir creación de objetos de MsExchDynamicDistributionList.

-

Permitir creación de objetos de msDS-GroupManagedServiceAccount.

-

Permitir creación de objetos de unidad administrativa.

-

Permitir creación de objetos de publicFolders.

-

Permitir creación de objetos de carpeta compartida.

-

Permitir creación de objetos de usuario.

-

Permitir creación de objetos de impresora.

-

Permitir supresión de objetos de equipo.

-

Permitir supresión de objetos de contacto.

-

Permitir supresión de contenedor.

-

Permitir supresión de objetos de grupo.

-

Permitir supresión de objetos de InetOrgPerson.

-

Permitir supresión de objetos de MsExchDynamicDistributionList.

-

Permitir supresión de objetos de msDS-GroupManagedServiceAccount.

-

Permitir supresión de objetos de unidad administrativa.

-

Permitir supresión de objetos de publicFolders.

-

Permitir supresión de objetos de carpeta compartida.

-

Permitir supresión de objetos de usuario.

-

Permitir supresión de objetos de impresora.

NOTA:

-

Por defecto, algunos objetos de contenedor integrados de Active Directory no heredan los permisos del nivel superior del dominio. Por este motivo, los objetos requieren que se habilite la herencia o que se establezcan los permisos explícitos.

-

Si utiliza la cuenta con menos privilegios como cuenta de acceso, asegúrese de que la cuenta tiene asignado el permiso "Restablecer contraseña" en Active Directory para que el restablecimiento de la contraseña se pueda realizar correctamente en DRA.

Cuenta de acceso a Exchange: para gestionar los objetos de Microsoft Exchange local, asigne la función de gestión administrativa a la cuenta de acceso a Exchange y esta al grupo Operadores de cuentas.

Cuenta de acceso a Skype: asegúrese de que esta cuenta sea un usuario habilitado para Skype y que sea miembro de al menos una de las siguientes funciones:

-

Función de CSAdministrator

-

Funciones de CSUserAdministrator y CSArchiving

Cuenta de acceso a las carpetas públicas: asigne los siguientes permisos de Active Directory a la cuenta de acceso a las carpetas públicas:

-

Gestión de carpetas públicas

-

Carpetas públicas habilitadas para correo

Arrendatario de Azure: la autenticación básica requiere permisos de Azure Active Directory tanto en la cuenta de acceso de arrendatario de Azure como en la aplicación de Azure. La autenticación basada en certificados requiere permisos de Azure Active Directory en la aplicación de Azure. Por defecto, DRA crea automáticamente un certificado autofirmado necesario para la autenticación.

Aplicación de Azure: la aplicación de Azure requiere las siguientes funciones y permisos:

- Funciones:

-

-

Administrador de usuarios

-

Administrador de Exchange

-

- Permisos:

-

-

Lectura y escritura de todos los perfiles completos de los usuarios

-

Lectura y escritura de todos los grupos

-

Lectura de datos del directorio

-

Gestión de Exchange Online como aplicación para acceder a los recursos de Exchange Online

-

Lectura y escritura de todas las aplicaciones

-

Administrador del destinatario de Exchange

-

Cuenta de acceso de arrendatario de Azure: la cuenta de acceso de arrendatario de Azure requiere los siguientes permisos:

-

Grupos de distribución

-

Destinatarios de correo

-

Creación de destinatarios de correo

-

Creación de grupos de seguridad y pertenencia a ellos

-

(Opcional) Administrador de Skype Empresarial

Si desea gestionar Skype Empresarial Online, asigne el poder Administrador de Skype Empresarial a la cuenta de acceso de arrendatario de Azure.

-

Administrador de usuarios

-

Administrador de autenticación con privilegios

Permisos de la cuenta de servicio de administración de NetIQ:

-

Administradores locales

-

Conceda la cuenta de anulación de privilegios mínimos "Permiso completo" en las carpetas compartidas o las carpetas DFS donde se aprovisionan los directorios principales.

-

Gestión de recursos: para gestionar los recursos publicados en un dominio de Active Directory gestionado, se debe otorgar a la cuenta de acceso al dominio permisos de administración local en esos recursos.

Después de la instalación de DRA: Debe ejecutar los siguientes comandos antes de gestionar los dominios necesarios:

-

Para delegar permisos al "Contenedor Objetos eliminados" de la carpeta de instalación de DRA (nota: un administrador de dominio debe ejecutar el comando):

DraDelObjsUtil.exe /domain:<NombreDominioNetbios> /delegate:<Nombre de cuenta>

-

Para delegar permiso en la "NetIQReceyleBin OU" de la carpeta de instalación de DRA:

DraRecycleBinUtil.exe /domain:<NombreDominioNetbios> /delegate:<Nombre de la cuenta>

Acceso remoto a SAM: asigne controladores de dominio o servidores miembros gestionados por DRA para habilitar las cuentas que se enumeran a continuación en la configuración de GPO a fin de que puedan realizar consultas remotas en la base de datos del Administrador de cuentas de seguridad (SAM). La configuración debe incluir la cuenta de servicio de DRA.

Acceso de red: restrinja clientes con permiso para realizar llamadas remotas a SAM.

Para acceder a esta opción, realice lo siguiente:

-

Abra la consola de gestión de directivas de grupo en el controlador de dominio.

-

Expanda Dominios > [controlador de dominio] > Objetos de directiva de grupo en el árbol de nodos.

-

Haga clic con el botón derecho en Directiva predeterminada de controladores de dominio y seleccione Editar para abrir el editor de GPO de esta directiva.

-

Expanda Configuración del equipo > Directivas > Configuración de Windows > Configuración de seguridad > Directivas locales en el árbol de nodo del editor de GPO.

-

Haga doble clic en Acceso de red: evitar que clientes con permiso realicen llamadas remotas a SAM en el panel de directivas y seleccione Definir esta configuración de directiva.

-

Haga clic en Editar seguridad y habilite la opción Permitir para el acceso remoto. Añada la cuenta de servicio de DRA si no se ha incluido aún como usuario o parte del grupo de administradores.

-

Aplique los cambios. Esto añadirá el descriptor de seguridad O:BAG:BAD:(A;;RC;;;BA) a la configuración de directivas.

Para obtener más información, consulte el artículo 7023292 de Knowledge Base.

3.6 Requisitos de elaboración de informes

Entre los requisitos del módulo de elaboración de informes de DRA, se incluyen los siguientes:

3.6.1 Requisitos de software

|

Componente |

Requisitos previos |

|---|---|

|

Destino de instalación |

Sistema operativo:

|

|

NetIQ Reporting Center (v3.3) |

Base de datos:

Servidor Web:

Microsoft .NET Framework 3.5:

NOTA:Al instalar NetIQ Reporting Center (NRC) en un equipo con SQL Server, es posible que sea necesario instalar manualmente .NET Framework 3.5 antes de instalar NRC. Protocolo de seguridad de comunicación

|

|

Módulo de elaboración de informes de DRA |

Base de datos:

|

3.7 Requisitos de licencias

La licencia determina los productos y las funciones que puede utilizar. DRA requiere una clave de licencia instalada con el servidor de administración.

Después de instalar el servidor de administración, puede usar la utilidad de comprobación de estado para instalar la licencia adquirida. También se incluye una clave de licencia de prueba (TrialLicense.lic) en el paquete de instalación que permite gestionar un número ilimitado de cuentas de usuario y buzones durante 30 días. Para obtener más información sobre las licencias de DRA, consulte Instalación y actualización de licencias.

Consulte el Acuerdo de licencia de usuario final (EULA) para obtener información sobre la definición y las restricciones de licencia.

4.0 Instalación del producto

En este capítulo se le guiará por el proceso de instalación de Directory and Resource Administrator. Para obtener más información acerca de la planificación de la instalación o actualización, consulte Planificación de la implantación.

4.1 Instalación del servidor de administración de DRA

Puede instalar el servidor de administración de DRA como un nodo principal o secundario en su entorno. Los servidores de administración principal y secundario comparten los mismos requisitos. Sin embargo, cada implantación de DRA debe incluir un servidor de administración principal.

El paquete de servidor DRA presenta las siguientes funciones:

-

Servidor de administración: almacena los datos de configuración (entorno, acceso delegado y directiva), ejecuta tareas de operador y automatización, y audita la actividad de todo el sistema. Contiene las siguientes funciones:

-

Kit de recursos del archivo de registro: permite ver la información de auditoría.

-

SDK de DRA: proporciona los guiones de ejemplo de ADSI y le ayuda a crear sus propios guiones.

-

Asignaciones temporales de grupos: Proporciona los componentes necesarios para habilitar la sincronización de asignaciones temporales de grupos.

-

-

Interfaces de usuario: la interfaz del cliente Web utilizada principalmente por los administradores asistentes, que también incluye opciones de personalización.

-

Proveedor ADSI: le permite crear sus propios guiones de directivas.

-

Interfaz de línea de comandos: permite realizar operaciones de DRA.

-

Delegación y configuración: permite a los administradores del sistema acceder a las funciones de configuración y administración de DRA. Además, permite especificar y asignar de forma granular el acceso a las tareas y los recursos gestionados a los administradores asistentes.

-

Extensiones de PowerShell: proporciona un módulo PowerShell que permite a los clientes que no son de DRA solicitar operaciones de DRA mediante cmdlets de PowerShell.

-

Consola Web: la interfaz del cliente Web utilizada principalmente por los administradores asistentes, que también incluye opciones de personalización.

-

Para obtener información acerca de la instalación de consolas y clientes de línea de comandos de DRA en varios equipos, consulte Instalación de los clientes de DRA.

4.1.1 Lista de verificación de instalación interactiva:

|

Paso |

Detalles |

|---|---|

|

Entrar en el servidor de destino |

Entre en el servidor de Microsoft Windows de destino para realizar la instalación con una cuenta que disponga de privilegios administrativos locales. |

|

Copiar y ejecutar el kit de instalación de admin. |

Ejecute el kit de instalación de DRA (NetIQAdminInstallationKit.msi) para extraer los medios de instalación de DRA en el sistema de archivos local. NOTA:El kit de instalación instalará .NET Framework en el servidor de destino, si es necesario. |

|

Instalar DRA |

Haga clic en Instalar DRA y, a continuación, en Siguiente para ver las opciones de instalación. NOTA:Para ejecutar la instalación más adelante, acceda a la ubicación en la que se han extraído los medios de instalación (consulte el kit de instalación) y ejecute Setup.exe. |

|

Instalación por defecto |

Seleccione los componentes que desea instalar y acepte la ubicación de instalación por defecto C:\Archivos de programa (x86)\NetIQ\DRA o especifique una ubicación alternativa para la instalación. Opciones de componentes: Servidor de administración

Interfaces de usuario

|

|

Comprobar los requisitos previos |

En el recuadro de diálogo Lista de requisitos previos, se mostrará la lista de software necesario en función de los componentes seleccionados para la instalación. El instalador le guiará por la instalación de los requisitos previos que faltan para que la instalación se complete correctamente. |

|

Aceptar el acuerdo de licencia (EULA) |

Acepte los términos del acuerdo de licencia de usuario final. |

|

Especificar la ubicación del registro |

Especifique una ubicación para que DRA almacene todos los archivos de registro. NOTA:Los registros de la consola de delegación y configuración y los de ADSI se almacenan en la carpeta del perfil de usuario. |

|

Seleccionar el modo de funcionamiento del servidor |

Seleccione Servidor de administración principal para instalar el primer servidor de administración de DRA en un conjunto de varios maestros (solo habrá un servidor principal en una implantación) o Servidor de administración secundario para unir un nuevo servidor de administración de DRA a un servidor existente. Para obtener información sobre los conjuntos de varios maestros, consulte |

|

Especificar las cuentas y las credenciales de instalación |

Para obtener más información, consulte: Requisitos del servidor de administración y la consola Web de DRA. |

|

Configurar los permisos de DCOM |

Habilite DRA para configurar el acceso de "COM distribuido" para los usuarios autenticados. |

|

Configurar los puertos |

Para obtener más información sobre los puertos por defecto, consulte Puertos y protocolos necesarios. |

|

Especificar la ubicación de almacenamiento |

Especifique la ubicación del archivo local que utilizará DRA para almacenar datos de auditoría y caché. |

|

Especificar la ubicación de la base de datos de réplica de DRA |

NOTA:En el campo Certificado SSL del sitio Web de réplica de IIS, se muestran los certificados del almacén de WebHosting y del almacén personal. |

|

Especificar el certificado SSL del servicio REST |

Seleccione el certificado SSL que utilizará para el servicio REST y especifique el puerto de servicio de REST. NOTA:En el campo Certificado SSL del servicio REST, se muestran los certificados del almacén de WebHosting y del almacén personal. |

|

Especificar el certificado SSL de la consola Web |

Especifique el certificado SSL que utilizará para el enlace HTTPS. |

|

Comprobar la configuración de la instalación |

Puede comprobar la configuración en la página de resumen de instalación antes de hacer clic en Instalar para continuar con la instalación. |

|

Comprobación posterior a la instalación |

Una vez que la instalación se haya completado, la utilidad comprobación de estado se ejecutará para verificar la instalación y actualizar la licencia del producto. Para obtener más información, consulte la "Utilidad de comprobación de estado" en la Guía del administrador de DRA. |

4.2 Instalar clientes de DRA

Puede instalar consolas y clientes de línea de comandos de DRA específicos. Para ello, ejecute DRAInstaller.msi con el correspondiente paquete .mst en el destino de la instalación:

|

NetIQDRACLI.mst |

Instala la interfaz de línea de comandos. |

|

NetIQDRAADSI.mst |

Instala al proveedor ADSI de DRA. |

|

NetIQDRAClients.mst |

Instala todas las interfaces de usuario de DRA. |

Para implantar clientes de DRA específicos en varios equipos de toda su empresa, configure un objeto de directiva de grupo para instalar el paquete .MST específico.

-

Inicie Usuarios y equipos de Active Directory y cree un objeto de directiva de grupo.

-

Añada el paquete DRAInstaller.msi a este objeto de directiva de grupo.

-

Asegúrese de que este objeto de directiva de grupo tenga una de las siguientes propiedades:

-

Cada cuenta de usuario del grupo tiene permisos de Usuario avanzado para el equipo adecuado.

-

Habilite la opción de directiva Instalar siempre con privilegios elevados.

-

-

Añada el archivo .mst de la interfaz de usuario a este objeto de directiva de grupo.

-

Distribuya la directiva de grupo.

NOTA:Para obtener más información sobre la directiva de grupo, consulte la Ayuda de Microsoft Windows. Para probar e implantar de forma fácil y segura la directiva de grupo en toda la empresa, utilice Administrador de directiva de grupo.

4.3 Instalar Workflow Automation y configurar los ajustes

Para gestionar las peticiones de Workflow Automation en DRA, debe realizar lo siguiente:

-

Instale y configure Workflow Automation y el adaptador de DRA.

Para obtener información, consulte la Guía del administrador de Workflow Automation y la Referencia de adaptadores de Workflow Automation para DRA.

-

Configure la integración de Workflow Automation con DRA.

Para obtener más información, consulte

Configuración del servidor de Workflow Automation

en la Guía del administrador de DRA. -

Delegue poderes de Workflow Automation en DRA.

Para obtener información, consulte

Delegación de poderes de configuración del servidor de Workflow Automation

en la Guía del administrador de DRA.

Los documentos a los que se hace referencia anteriormente están disponibles en el sitio de documentación de DRA.

4.4 Instalación del módulo de elaboración de informes de DRA

El módulo de elaboración de informes de DRA requiere que instale el archivo DRAReportingSetup.exe desde el kit de instalación de DRA de NetIQ.

|

Pasos |

Detalles |

|---|---|

|

Entrar en el servidor de destino |

Entre en el servidor de Microsoft Windows de destino para realizar la instalación con una cuenta que disponga de privilegios administrativos locales. Asegúrese de que esta cuenta tenga privilegios administrativos locales y de dominio, así como privilegios de administrador del sistema en SQL Server. |

|

Copiar y ejecutar el kit de instalación de administrador de NetIQ |

Copie el paquete de instalación de DRA NetIQAdminINstallationKit.msi en el servidor de destino y ejecútelo. Para ello, haga doble clic en el archivo o llámelo desde la línea de comandos. El kit de instalación extraerá los medios de instalación de DRA en una ubicación del sistema de archivos local que se puede personalizar. Además, el kit de instalación instalará .NET Framework en el servidor de destino si es necesario para cumplir el requisito previo del instalador del producto DRA. |

|

Ejecutar la instalación del módulo de elaboración de informes de DRA |

Desplácese a la ubicación en la que se han extraído los medios de instalación y ejecute DRAReportingSetup.exe para instalar el componente de gestión para la integración del módulo de elaboración de informes de DRA. |

|

Comprobar los requisitos previos de instalación |

En el cuadro de diálogo Requisitos previos, se mostrará la lista de software necesario en función de los componentes seleccionados para la instalación. El instalador le guiará por la instalación de los requisitos previos que faltan para que la instalación se complete correctamente. Para obtener más información sobre NetIQ Reporting Center, consulte Reporting Center Guide (Guía de Reporting Center) en el sitio Web de documentación. |

|

Aceptar el acuerdo de licencia (EULA) |

Acepte los términos del acuerdo de licencia de usuario final para completar la ejecución de la instalación. |

5.0 Actualización del producto

En este capítulo, se proporciona un proceso que ayuda a actualizar o migrar un entorno distribuido en fases controladas.

En este capítulo, se presupone que el entorno contiene varios servidores de administración, con algunos de ellos ubicados en sitios remotos. Esta configuración recibe el nombre de conjunto de varios maestros (MMS, Multi-Master Set). Un MMS está formado por un servidor de administración principal y uno o varios servidores de administración secundarios asociados. Para obtener más información sobre el funcionamiento de un MMS, consulte Configuración del conjunto de varios maestros

en la Guía del administrador de DRA.

5.1 Planificación de una actualización de DRA

Ejecute el archivo NetIQAdminInstallationKit.msi para extraer los medios de instalación e instalar y ejecutar la utilidad de comprobación de estado.

Asegúrese de planificar la implantación de DRA antes de iniciar el proceso de actualización. Al planificar la implantación, tenga en cuenta las directrices siguientes:

-

Pruebe el proceso de actualización en su entorno de laboratorio antes de llevar la actualización a su entorno de producción. Las pruebas le permiten identificar y resolver cualquier problema inesperado sin que esto afecte a las tareas administrativas diarias.

-

Consulte Puertos y protocolos necesarios.

-

Determine cuántos administradores asistentes dependen de cada MMS. Si la mayoría de los administradores asistentes dependen de servidores o conjuntos de servidores específicos, actualice primero esos servidores durante las horas de menor actividad.

-

Determine los administradores asistentes que necesitan la consola de delegación y configuración. Puede obtener esta información de una de las siguientes formas:

-

Consulte los administradores asistentes asociados a los grupos de administradores asistentes integrados.

-

Consulte los administradores asistentes asociados a las ActiveViews integradas.

-

Utilice el componente de elaboración de informes de Directory and Resource Administrator para generar informes de modelo de seguridad como, por ejemplo, informes de información de administradores asistentes de ActiveView y grupos de administradores asistentes.

Informe a estos administradores asistentes acerca de sus planes de actualización de las interfaces de usuario.

-

-

Determine los administradores asistentes que deben conectarse al servidor de administración principal. Estos administradores asistentes deben actualizar los equipos cliente una vez que actualice el servidor de administración principal.

Informe a estos administradores asistentes acerca de sus planes para actualizar los servidores de administración y las interfaces de usuario.

-

Determine si necesita implementar los cambios de delegación, configuración o directivas que se hayan realizado antes de iniciar el proceso de actualización. En función del entorno, se puede realizar esta decisión de un sitio a otro.

-

Coordine la actualización de los equipos cliente y los servidores de administración para garantizar un tiempo de inactividad mínimo. Tenga en cuenta que DRA no admite la ejecución de versiones anteriores de DRA con la versión actual de DRA en el mismo servidor de administración o equipo cliente.

5.2 Tareas previas a la actualización

Antes de comenzar las instalaciones de actualización, siga los pasos previos a la actualización indicados a continuación para preparar cada conjunto de servidores para la actualización.

|

Pasos |

Detalles |

|---|---|

|

Copia de seguridad de la instancia de AD LDS |

Abra la utilidad de comprobación de estado de DRA y ejecute la comprobación de copia de seguridad de la instancia de AD LDS para crear una copia de seguridad de la instancia actual de AD LDS. |

|

Realizar un plan de implantación |

Realice un plan de implantación para actualizar los servidores de administración y las interfaces de usuario (equipos cliente del administrador asistente). Para obtener más información, consulte Planificación de una actualización de DRA. |

|

Reservar un servidor secundario para la ejecución de una versión anterior de DRA |

Opcional: reserve un servidor de administración secundario para que ejecute una versión de DRA mientras actualiza un sitio. |

|

Realizar los cambios necesarios para este MMS |

Realice los cambios necesarios en los ajustes de delegación, configuración o directiva de este MMS. Utilice el servidor de administración principal para modificar estos ajustes. |

|

Sincronizar el MMS |

Sincronice los conjuntos de servidores para que cada servidor de administración contenga la configuración y los ajustes de seguridad más recientes. |

|

Realizar una copia de seguridad del registro del servidor principal |

Realice una copia de seguridad del registro del servidor de administración principal. Disponer de una copia de seguridad de la configuración anterior del registro le permite recuperar fácilmente la configuración anterior y los ajustes de seguridad.. |

|

Convertir gMSA en cuentas de usuario de DRA |

Opcional: si utiliza una cuenta de servicio gestionada de grupo (gMSA) para la cuenta de servicio de DRA, cambie la cuenta de gMSA a una cuenta de usuario de DRA antes de actualizar. Después de la actualización, deberá cambiar de nuevo la cuenta a gMSA. |

NOTA:Si necesita restaurar la copia de seguridad de la instancia de AD LDS, realice lo siguiente:

-

Detenga la instancia actual de AD LDS en Administración de equipos > Servicios. Esta presentará un título diferente: NetIQDRASecureStoragexxxxx.

-

Sustituya el archivo actual adamnts.dit por el archivo de copia de seguridad adamnts.dit, como se indica a continuación:

-

Ubicación del archivo actual: %ProgramData%/NetIQ/DRA/<NombreInstanciaDRA>/data/

-

Ubicación del archivo de copia de seguridad: %ProgramData%/NetIQ/ADLDS/

-

-

Reinicie la instancia de AD LDS.

Temas anteriores a la actualización:

5.2.1 Reserva de un servidor de administración local para la ejecución de una versión anterior de DRA

Reservar uno o varios servidores de administración secundarios para que ejecuten de forma local una versión anterior de DRA en un sitio durante la actualización puede ayudar a minimizar el tiempo de inactividad y las costosas conexiones a sitios remotos. Este paso es opcional y permite a los administradores asistentes utilizar una versión anterior de DRA durante todo el proceso de actualización hasta que esté satisfecho con la implantación completada.

Considere esta opción si necesita cumplir uno o más de los siguientes requisitos de actualización:

-

El tiempo de inactividad debe ser mínimo o no debe haber ninguno.

-

Debe admitir un gran número de administradores asistentes y no puede actualizar al instante todos los equipos cliente.

-

Desea seguir proporcionando acceso a una versión anterior de DRA después de actualizar el servidor de administración principal.

-

El entorno incluye un MMS que abarca varios sitios.

Puede instalar un nuevo servidor secundario de administración o designar un servidor secundario existente para que ejecute una versión anterior de DRA. Si tiene intención de actualizar este servidor, este debe ser el último servidor que se actualice. De lo contrario, desinstale por completo DRA en este servidor cuando se haya completado correctamente la actualización.

Configuración de un nuevo servidor secundario

La instalación de un nuevo servidor de administración secundario en un sitio local puede ayudarle a evitar costosas conexiones a sitios remotos y garantiza que los administradores asistentes puedan seguir utilizando una versión anterior de DRA sin interrupciones. Si el entorno incluye un MMS que abarca varios sitios, debe considerar la posibilidad de usar esta opción. Por ejemplo, si el MMS consta de un servidor de administración principal en el sitio de Londres y un servidor de administración secundario en el sitio de Tokio, considere la posibilidad de instalar un servidor secundario en el sitio de Londres y añadirlo al MMS correspondiente. Este servidor adicional permitirá que los administradores asistentes del sitio de Londres utilicen una versión anterior de DRA hasta que se haya completado la actualización.

Uso de un servidor secundario existente

Puede utilizar un servidor de administración secundario existente como servidor reservado para la ejecución de una versión anterior de DRA. Si no tiene intención de actualizar un servidor de administrador secundario en un determinado sitio, debe considerar la posibilidad de usar esta opción. Si no puede reservar un servidor secundario existente, considere la posibilidad de instalar un nuevo servidor de administración para este fin. Reservar uno o varios servidores secundarios para que ejecuten una versión anterior de DRA permite a los administradores asistentes seguir utilizando una versión anterior de DRA sin interrupciones hasta que se complete la actualización. Esta opción funciona mejor en entornos de mayor tamaño que utilizan un modelo de administración centralizada.

5.2.2 Sincronización del conjunto de servidores con la versión anterior de DRA

Antes de realizar una copia de seguridad del registro de la versión anterior de DRA o iniciar el proceso de actualización, asegúrese de sincronizar los conjuntos de servidores para que cada servidor de administración contenga la configuración y los ajustes de seguridad más recientes.

NOTA:Asegúrese de que haya realizado todos los cambios necesarios en los ajustes de delegación, configuración o directiva de este MMS. Utilice el servidor de administración principal para modificar estos ajustes. Una vez actualizado el servidor de administración principal, no podrá sincronizar los ajustes de delegación, configuración o directiva en ningún servidor de administración que ejecute versiones anteriores de DRA.

Para sincronizar el conjunto de servidores existente:

-

Entre en el servidor de administración principal como administrador integrado.

-

Abra la consola de delegación y configuración y expanda Configuration Management (Gestión de configuraciones).

-

Haga clic en Servidores de administración.

-

En el panel de la derecha, seleccione el servidor de administración principal adecuado para este conjunto de servidores.

-

Haga clic en Propiedades.

-

En la pestaña Programación de sincronización, haga clic en Actualizar ahora.

-

Compruebe que la sincronización se realice correctamente y que todos los servidores de administración secundarios estén disponibles.

5.2.3 Copia de seguridad del registro del servidor de administración

Una copia de seguridad del registro del servidor de administración garantiza que puede restablecer las configuraciones anteriores. Por ejemplo, si debe desinstalar por completo la versión actual de DRA y utilizar la versión anterior, disponer de una copia de seguridad de la configuración anterior del registro le permitirá recuperar fácilmente la configuración y los ajustes de seguridad anteriores.

Sin embargo, tenga cuidado al editar el registro. Si se produce un error en el registro, es posible que el servidor de administración no presente el funcionamiento esperado. Si se produce un error durante el proceso de actualización, puede utilizar la copia de seguridad de la configuración del registro para restaurar el registro. Para obtener más información, consulte la Ayuda del Editor del registro.

IMPORTANTE:La versión del servidor de DRA, el nombre del sistema operativo Windows y la configuración del dominio gestionado deben ser exactamente iguales al restaurar el registro.

IMPORTANTE:Antes de actualizar, realice copias de seguridad del sistema operativo Windows del equipo que aloja DRA o cree una captura de máquina virtual del equipo.

Para realizar copias de seguridad del registro del servidor de administración:

-

Ejecute regedit.exe.

-

Haga clic con el botón derecho en el nodo HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Mission Critical Software\OnePoint y seleccione Exportar.

-

Especifique el nombre y la ubicación del archivo para guardar la clave de registro y haga clic en Guardar.

5.3 Actualización del servidor de administración de DRA

La siguiente lista de verificación le guiará por todo el proceso de actualización. Utilice este proceso para actualizar cada uno de los conjuntos de servidores del entorno. Si aún no lo ha hecho, use la utilidad de comprobación de estado para crear una copia de seguridad de la instancia actual de AD LDS.

ADVERTENCIA:No actualice los servidores de administración secundarios hasta que haya actualizado el servidor de administración principal de ese MMS.

Puede distribuir este proceso de actualización en varias fases mediante la actualización de un MMS cada vez. Este proceso de actualización también le permite incluir temporalmente servidores secundarios que ejecuten una versión anterior de DRA y servidores secundarios que ejecuten la versión actual de DRA en el mismo MMS. DRA admite la sincronización entre los servidores de administración que ejecutan una versión anterior de DRA y los servidores que ejecutan la versión actual de DRA. Sin embargo, tenga en cuenta que DRA no admite la ejecución de una versión anterior de DRA con la versión actual de DRA en el mismo servidor de administración o equipo cliente.

IMPORTANTE:Para realizar correctamente la réplica de las asignaciones temporales de grupos en el servidor secundario, ejecute la programación de sincronización de varios maestros manualmente o espere a la ejecución programada.

|

Pasos |

Detalles |

|---|---|

|

Ejecutar la utilidad de comprobación de estado |

Instale la utilidad de comprobación de estado de DRA independiente y ejecútela mediante una cuenta de servicio. Solucione los problemas existentes. |

|

Realizar una actualización de prueba |

Realice una actualización de prueba en el entorno de laboratorio para identificar posibles problemas y minimizar el tiempo de inactividad de la producción. |

|

Determinar el orden de actualización |

Determine el orden en el que desea actualizar los conjuntos de servidores. |

|

Preparar cada MMS para la actualización |

Prepare cada MMS para la actualización. Para obtener más información, consulte Tareas previas a la actualización. |

|

Actualizar el servidor principal |

Actualice el servidor de administración principal del MMS adecuado. Para obtener más información, consulte Actualización del servidor de administración principal. |

|

Instalar un nuevo servidor secundario |

(Opcional) Para minimizar el tiempo de inactividad en sitios remotos, instale un servidor de administración secundario local que ejecute la versión más reciente de DRA. Para obtener más información, consulte Instalación de un servidor de administración secundario local para la versión actual de DRA. |

|

Implantar las interfaces de usuario |

Implante las interfaces de usuario en los administradores asistentes. Para obtener más información, consulte Implantación de las interfaces de usuario de DRA |

|

Actualizar los servidores secundarios |

Actualice los servidores de administración secundarios del MMS. Para obtener más información, consulte Actualización de los servidores de administración secundarios. |

|

Actualizar el módulo de elaboración de informes de DRA |

Actualice el módulo de elaboración de informes de DRA. Para obtener más información, consulte Actualización del módulo de elaboración de informes. |

|

Ejecutar la utilidad de comprobación de estado |

Ejecute la utilidad de comprobación de estado que se ha instalado como parte de la actualización. Solucione los problemas existentes. |

|

Añadir arrendatarios de Azure (posterior a la actualización) |

(Opcional, posterior a la actualización) Si, antes de la actualización, gestionaba arrendatarios de Azure, estos se eliminarán durante la actualización. Deberá añadir de nuevo esos arrendatarios y ejecutar una actualización completa de la memoria caché de cuentas desde la consola de delegación y configuración. Para obtener más información, consulte |

|

Actualizar configuración de la consola Web (después de la actualización) |

(Condicional, después de la actualización) Si tiene alguna de las configuraciones de la consola Web indicadas a continuación antes de la actualización, estas deberán actualizarse cuando se complete la instalación de la actualización:

Para obtener más información, consulte Actualización de la configuración de la consola Web (después de la instalación). |

Temas sobre la actualización del servidor:

5.3.1 Actualización del servidor de administración principal

Después de preparar correctamente el MMS, actualice el servidor de administración principal. No actualice las interfaces de usuario en los equipos cliente hasta que se haya completado la actualización del servidor de administración principal. Para obtener más información, consulte Implantación de las interfaces de usuario de DRA.

NOTA:Para obtener más instrucciones e información de actualización, consulte las Notas de la versión de Directory and Resource Administrator.

Antes de actualizar, informe a los administradores asistentes de cuándo tiene intención de iniciar este proceso. Si ha reservado un servidor de administración secundario para que ejecute una versión anterior de DRA, identifique también este servidor para que los administradores asistentes puedan seguir utilizando la versión anterior de DRA durante la actualización.

NOTA:Una vez actualizado el servidor de administración principal, no podrá sincronizar los ajustes de delegación, configuración o directiva de este servidor en los servidores de administración secundarios que ejecuten una versión anterior de DRA.

5.3.2 Instalación de un servidor de administración secundario local para la versión actual de DRA

La instalación de un nuevo servidor de administración secundario para que ejecute la versión actual de DRA en un sitio local puede ayudarle a minimizar conexiones costosas a sitios remotos, a la vez que reduce el tiempo de inactividad general y permite una implantación más rápida de las interfaces de usuario. Este paso es opcional y permite a los administradores asistentes utilizar una versión actual y una versión anterior de DRA durante todo el proceso de actualización hasta que esté satisfecho con la implantación completada.

Considere esta opción si necesita cumplir uno o más de los siguientes requisitos de actualización:

-

El tiempo de inactividad debe ser mínimo o no debe haber ninguno.

-

Debe admitir un gran número de administradores asistentes y no puede actualizar al instante todos los equipos cliente.

-

Desea seguir proporcionando acceso a una versión anterior de DRA después de actualizar el servidor de administración principal.

-

El entorno incluye un MMS que abarca varios sitios.

Por ejemplo, si el MMS consta de un servidor de administración principal en el sitio de Londres y un servidor de administración secundario en el sitio de Tokio, considere la posibilidad de instalar un servidor secundario en el sitio de Tokio y añadirlo al MMS correspondiente. Este servidor adicional equilibra mejor la carga de administración diaria en el sitio de Tokio y permite a los administradores asistentes de cualquiera de los sitios utilizar una versión anterior de DRA, así como la versión actual de DRA hasta que se complete la actualización. Además, los administradores asistentes no experimentarán ningún tiempo de inactividad porque puede implantar al instante las interfaces de usuario de DRA actuales. Para obtener más información acerca de la actualización de las interfaces de usuario, consulte Implantación de las interfaces de usuario de DRA.

5.3.3 Implantación de las interfaces de usuario de DRA

Por lo general, debe implantar las interfaces de usuario de DRA actuales después de actualizar el servidor de administración principal y un servidor de administración secundario. Sin embargo, para los administradores asistentes que deben utilizar el servidor de administración principal, asegúrese de actualizar primero los equipos cliente mediante la instalación de la consola de delegación y configuración. Para obtener más información, consulte Planificación de una actualización de DRA.

Si lleva a cabo a menudo un procesamiento por lotes a través de la CLI, el proveedor ADSI o PowerShell, o genera informes con frecuencia, considere la posibilidad de instalar estas interfaces de usuario en un servidor de administración secundario reservado para mantener un equilibrio de carga adecuado en todo el MMS.

Puede permitir que los administradores asistentes instalen las interfaces de usuario de DRA o las implanten a través de la directiva de grupo. También puede implantar de forma fácil y rápida la consola Web en varios administradores asistentes.

NOTA:No puede ejecutar varias versiones de componentes de DRA en paralelo en el mismo servidor DRA. Si tiene intención de actualizar gradualmente los equipos cliente del administrador asistente, considere la posibilidad de implantar la consola Web para garantizar el acceso instantáneo a un servidor de administración que ejecute la versión actual de DRA.

5.3.4 Actualización de los servidores de administración secundarios

Al actualizar los servidores de administración secundarios, puede actualizar cada servidor según sea necesario, según los requisitos de administración. Además, tenga en cuenta cómo desea actualizar e implantar las interfaces de usuario de DRA. Para obtener más información, consulte Implantación de las interfaces de usuario de DRA.

Por ejemplo, una vía de actualización típica puede incluir los siguientes pasos:

-

Actualice un servidor de administración secundario.

-

Indique a los administradores asistentes que utilizan este servidor que instalen las interfaces de usuario adecuadas, como la consola Web.

-

Repita los pasos 1 y 2 anteriores hasta que actualice por completo el MMS.

Antes de actualizar, informe a los administradores asistentes de cuándo tiene intención de iniciar este proceso. Si ha reservado un servidor de administración secundario para que ejecute una versión anterior de DRA, identifique también este servidor para que los administradores asistentes puedan seguir utilizando la versión anterior de DRA durante la actualización. Cuando haya completado el proceso de actualización de este MMS y todos los equipos cliente del administrador asistente ejecuten interfaces de usuario actualizadas, desconecte todos los servidores restantes con la versión anterior de DRA.

5.3.5 Actualización de la configuración de la consola Web (después de la instalación)

Lleve a cabo cualquiera de las acciones siguientes, o ambas, después de la instalación de la actualización, si son aplicables a su entorno de DRA:

Conexión del servidor de DRA por defecto

El componente de servicio REST de DRA se ha consolidado con el servidor de DRA a partir de DRA 10.1. Si ha configurado la conexión del servidor de DRA por defecto antes de actualizar desde una versión de DRA 10.0.x o anterior, debe revisar estos valores después de la actualización, ya que ahora solo hay una configuración de conexión, la conexión del servidor de DRA. Puede acceder a esta configuración en la consola Web, en Administración > Configuración > Conexión del servidor de DRA.

También puede actualizar estos ajustes después de la actualización en el archivo web.config ubicado en C:\inetpub\wwwroot\DRAClient\rest, en el servidor de la consola Web de DRA, como se indica a continuación:

<restService useDefault="Never"> <serviceLocation address="<REST server name>" port="8755"/> </restService>

Configuración de entrada a la consola Web

Al actualizar desde DRA 10.0.x o versiones anteriores, si el servicio REST de DRA está instalado sin el servidor de DRA, la desinstalación del servicio REST de DRA es un requisito previo para la actualización. Se realiza una copia de los archivos modificados antes de la actualización en C:\gramData\NetIQ\DRA\Backup en el servidor. Puede utilizar estos archivos como referencia para actualizar los archivos pertinentes después de la actualización.

5.4 Actualización de Workflow Automation

Para realizar una actualización "in situ" en entornos de 64 bits no agrupados en clústeres, solo tiene que ejecutar el programa de configuración de Workflow Automation en los equipos existentes de Workflow Automation. No es necesario detener los servicios de Workflow Automation que puedan estar en ejecución.

Cualquier adaptador de Workflow Automation que no esté integrado en el instalador de Workflow Automation se debe desinstalar y reinstalar después de la actualización.

Para obtener más información sobre la actualización de Workflow Automation, consulte Actualización desde una versión anterior

en la Guía del administrador de Workflow Automation.

5.5 Actualización del módulo de elaboración de informes

Antes de actualizar el módulo de elaboración de informes de DRA, asegúrese de que su entorno cumpla con los requisitos mínimos para NRC 3.3. Para obtener más información sobre los requisitos de instalación y las consideraciones de actualización, consulte la Guía de informes del Centro de informes de NetIQ .

|

Pasos |

Detalles |

|---|---|

|

Inhabilitar la compatibilidad con el módulo de elaboración de informes de DRA |

Para asegurarse de que los recopiladores de elaboración de informes no se ejecuten durante el proceso de actualización, desactive la compatibilidad con el módulo de elaboración de informes DRA en la ventana Configuración del servicio de elaboración de informes de la consola de delegación y configuración. |

|

Entrar en la instancia de SQL Server con las credenciales pertinentes |

Entre en la instancia de Microsoft Windows Server en el que se haya instalado la instancia de SQL para las bases de datos de informes con una cuenta de administrador. Asegúrese de que esta cuenta tenga privilegios administrativos locales, así como privilegios de administrador del sistema en SQL Server. |

|

Ejecutar la instalación del módulo de elaboración de informes de DRA |

Ejecute DRAReportingSetup.exe desde el kit de instalación y siga las instrucciones del asistente de instalación. |

|

Habilitar la compatibilidad con el módulo de elaboración de informes de DRA |

En el servidor de administración principal, habilite el módulo de elaboración de informes en la consola de delegación y configuración. |

Si el entorno utiliza la integración con SSRS, deberá implantar de nuevo los informes. Para obtener más información acerca de cómo volver a distribuir informes, consulte Reporting Center Guide (Guía de Reporting Center) en el sitio Web de documentación.

III Modelo de delegación

DRA permite a los administradores implementar un esquema de permisos de "privilegios mínimos" al proporcionar un conjunto flexible de controles para otorgar poderes granulares a objetos gestionados específicos de la empresa. Mediante estas delegaciones, los administradores pueden garantizar que los administradores asistentes reciban solo los permisos necesarios para completar sus funciones y responsabilidades específicas.

6.0 Descripción del modelo de delegación dinámica

DRA permite gestionar el acceso administrativo a la empresa en el contexto de un modelo de delegación. El modelo de delegación permite configurar el acceso de "privilegios mínimos" para los administradores asistentes a través de un conjunto dinámico de controles que pueden adaptarse a medida que la empresa cambia y evoluciona. El modelo de delegación proporciona un control de acceso administrativo que representa mejor cómo funciona la empresa:

-

Con las reglas de ámbito flexibles, los administradores pueden asignar de forma precisa los permisos a objetos gestionados específicos en función de las necesidades del negocio en lugar de la estructura de la empresa.

-

La delegación basada en funciones garantiza que los permisos se otorguen de manera coherente y simplifica la provisión.

-

La asignación de privilegios puede administrarse entre dominios, inquilinos en la nube y aplicaciones gestionadas desde una única ubicación.

-

Los poderes granulares permiten adaptar el acceso específico otorgado a los administradores asistentes.

6.1 Controles del modelo de delegación

Los administradores utilizan los siguientes controles para proporcionar acceso a través del modelo de delegación:

-

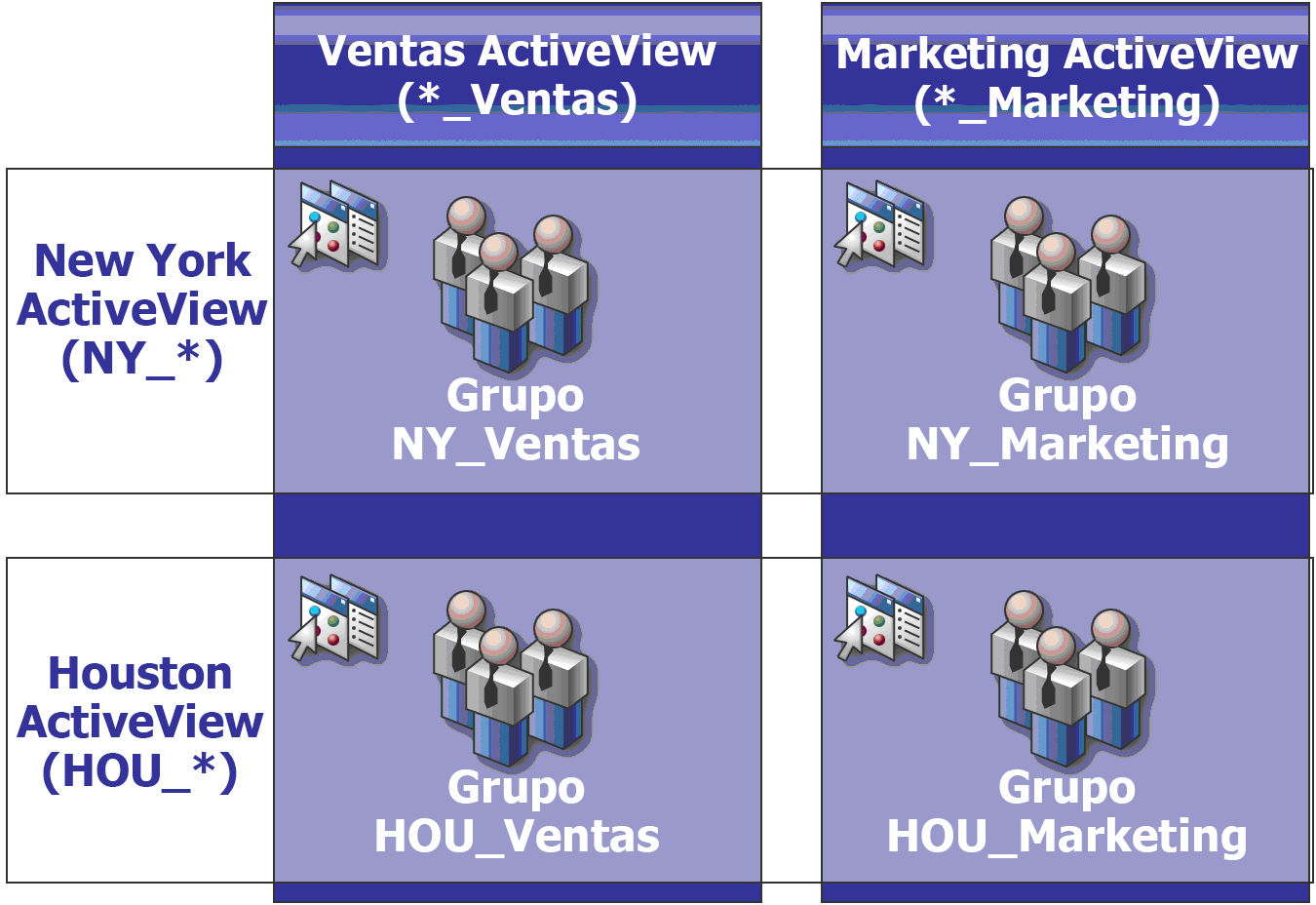

Delegación: los administradores proporcionan acceso a usuarios y grupos mediante la asignación de una función, que tiene permisos específicos en el contexto de una ActiveView que proporciona el ámbito.

-

ActiveViews: una ActiveView representa un ámbito específico de objetos gestionados que definen una o varias reglas. Los objetos gestionados identificados por cada regla en una ActiveView se añaden de forma conjunta a un ámbito unificado.

-

Regla de ActiveView: las reglas se definen mediante expresiones que coinciden con un conjunto de objetos gestionados en función de una serie de condiciones, como el tipo de objeto, la ubicación, el nombre, etc.

-

Funciones: una función representa un conjunto específico de poderes (permisos) necesarios para realizar una función de administración específica. DRA proporciona una serie de funciones integradas para las actividades comerciales habituales y puede definir las funciones personalizadas que mejor se adapten a las necesidades de su organización.

-

Poderes: un poder define un permiso específico para realizar tareas admitidas por el objeto gestionado, como ver, modificar, crear, eliminar, etc. Los permisos en torno a la modificación de un objeto gestionado se pueden desglosar en función de las propiedades específicas que se pueden cambiar. DRA proporciona una lista extensa de poderes integrados para los objetos gestionados admitidos y puede definir poderes personalizados para ampliar lo que se puede proporcionar mediante el modelo de delegación.

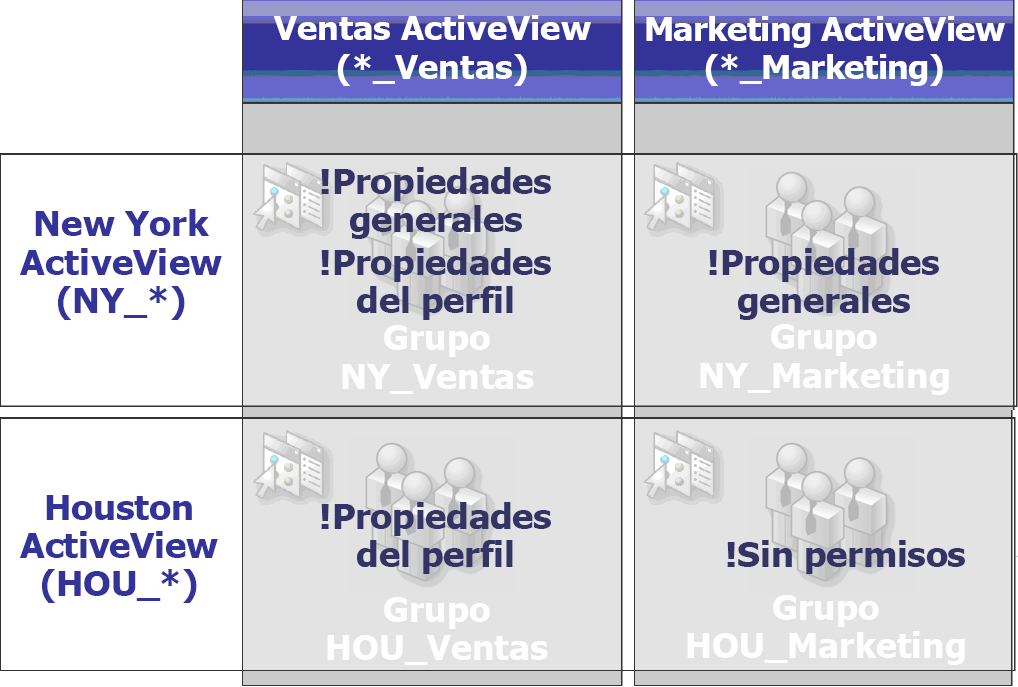

6.2 Cómo procesa DRA las peticiones

Cuando el servidor de administración recibe una petición de acción, como cambiar la contraseña de un usuario, utiliza el siguiente proceso:

-

Busque ActiveViews que se hayan configurado para gestionar el objeto de destino de la operación.

-

Valide los poderes asignados a la cuenta que solicita la acción.

-

Evalúe todas las asignaciones de ActiveViews que contienen el administrador asistente que solicita la operación.

-

Una vez completada la lista, cree una lista de todas las ActiveViews que contengan tanto el objeto de destino como el administrador asistente.

-

Compare los poderes con los que se necesitan para la operación de petición.

-

-

Si la cuenta dispone del poder correcto, el servidor de administración permite realizar la acción.

Si la cuenta no dispone del poder correcto, el servidor de administración devuelve un error.

-

Actualice Active Directory.

6.3 Ejemplos de cómo DRA procesa las asignaciones de delegación

En los siguientes ejemplos, se describen las situaciones habituales que surgen en cuanto al modo en que DRA evalúa el modelo de delegación cuando se procesa una petición:

6.3.1 Ejemplo 1: cambio de la contraseña de un usuario

Cuando un administrador asistente intenta definir una nueva contraseña para la cuenta de usuario JSmith, el servidor de administración busca todas las ActiveViews que incluyan JSmith. Esta búsqueda devuelve todas las ActiveViews que especifican directamente JSmith mediante una regla de caracteres comodín o una pertenencia a grupo. Si una ActiveView incluye otras ActiveViews, el servidor de administración también busca esas ActiveViews adicionales. El servidor de administración determina si el administrador asistente tiene el poder Restablecer la contraseña de la cuenta de usuario en cualquiera de estas ActiveViews. Si el administrador del asistente dispone del poder Restablecer la contraseña de la cuenta de usuario, el servidor de administración restablece la contraseña para JSmith. Si no dispone de ese poder, el servidor de administración rechaza la petición.

6.3.2 Ejemplo 2: superposición de ActiveViews