NetIQ Directory and Resource Administrator管理者ガイド

この『管理者ガイド』は、DRA (Directory and Resource Administrator)という製品について概説します。本書では、用語とさまざまな関連する概念について定義しています。さらに、設定および操作に関する多くのタスクについて手順を追って説明しています。

本書の読者

本書は、管理に関する概念を理解し、安全な分散管理モデルを実装する担当者を対象とします。

その他のマニュアル

本書は、Directory and Resource Administratorのマニュアルセットの一部です。このガイドの最新バージョンおよびその他のDRA関連のドキュメントリソースについては、DRAマニュアルのWebサイトを参照してください。

連絡先情報

本書またはこの製品に付属するその他のドキュメントについて、お客様のご意見やご提案をお待ちしています。オンラインヘルプの各ページの下部にあるcomment on this topic (このトピックに関するコメント)リンクを使用するか、またはDocumentation-Feedback@microfocus.comに電子メールを送信してください。

特定の製品の問題については、Micro Focusご注文と配送(https://www.microfocus.com/support-and-services/)にお問い合せください。

I はじめに

Directory and Resource Administrator™(DRA)のすべてのコンポーネントをインストールして構成する前に、企業のためにDRAが果たす基本理念と、製品アーキテクチャにおける各DRAコンポーネントの役割について理解しておく必要があります。

1.0 Directory and Resource Administratorとは

Directory and Resource Administratorは、Microsoft Active Directory(AD)の安全で効率的な特権ID管理を可能にします。DRAでは、「最小特権」を細かく委任することで、管理者およびユーザが特定の責務に必要なパーミッションだけが付与されるようにします。また、DRAは、ポリシーの遵守を徹底し、詳細なアクティビティの監査およびレポーティングを提供し、ITプロセスの自動化によって繰り返しの作業を簡素化します。これらの各機能により、顧客のAD環境およびExchange環境を、リスク(特権の格上げ、エラー、悪意のあるアクティビティ、規制違反など)から保護すると同時に、ユーザ、ビジネスマネージャ、ヘルプデスク担当者にセルフサービス機能を付与して管理者の負担を軽減することができます。

また、DRAはMicrosoft Exchangeの強力な機能を拡張し、Exchangeオブジェクトのシームレスな管理を実現します。DRAでは、単一の共通ユーザインタフェースから、Microsoft Exchange環境全体のメールボックス、パブリックフォルダ、および配布リストをポリシーベースで管理することができます。

Microsoft Active Directory、Windows、Exchange、およびAzure Active Directoryの各環境の制御と管理に関する課題がDRAですべて解決できます。

-

AzureとオンプレミスのActive Directory、Exchange、およびSkype for Businessへのサポート: AzureとオンプレミスのActive Directory、オンプレミスのExchange Server、オンプレミスのSkype for Business、およびExchange Onlineを管理できます。

-

ユーザおよび管理者の特権アクセスの細かい制御: 特許取得済みのActiveViewテクノロジにより、特定の責務に必要な権限だけを委任し、特権格上げを防止することができます。

-

カスタマイズ可能なWebコンソール: 直観的な方法により、技術者でなくても、限定された(そして割り当てられた)機能および権限を通して、簡単かつ安全に管理タスクを行えます。

-

詳細なアクティビティの監査およびレポーティング: 製品で実行されたすべてのアクティビティが包括的に監査レコードに記録されます。長期データを安全に保管でき、ADへのアクセスを制御するためのプロセスを実施していることを監査機関(PCI DSS、FISMA、HIPAA、NERC CIPなど)に証明できます。

-

ITプロセスの自動化: プロビジョニングや認証の取り消し、ユーザとメールボックスの操作、ポリシーの適用、セルフサービスタスクの制御など、さまざまなタスクのワークフローを自動化できます。これにより、ビジネスの効率を高め、手動で繰り返し行う管理作業を削減することができます。

-

運用上の完全性: 管理者にきめ細かいアクセスコントロールを提供し、システムおよびリソースへのアクセスを管理することで、システムおよびサービスのパフォーマンスと可用性に影響する悪意のある変更や間違った変更を防止できます。

-

プロセスの適用: 重要な変更管理プロセスの完全性を維持し、生産性の向上、エラーの減少、時間の節約、管理効率の向上に貢献します。

-

Change Guardianとの統合: DRAおよびWorkflow Automation機能とは無関係にActive Directoryで生成されたイベントの監査を強化します。

2.0 Directory and Administratorのコンポーネントについて

特権アクセスを管理するために一貫して使用するDRAのコンポーネントには、プライマリサーバおよびセカンダリサーバ、管理コンソール、レポーティングコンポーネント、ワークフロープロセスを自動化するWorkflow Automation Engineなどがあります。

次の表は、各タイプのDRAユーザが使用する典型的なユーザインタフェースと管理サーバを示しています。

|

DRAユーザのタイプ |

ユーザインタフェース |

管理サーバ |

|---|---|---|

|

DRA管理者 (本製品の構成を管理する人) |

Delegation and Configuration Console (委任および環境設定コンソール) |

プライマリサーバ |

|

上級管理者 |

DRA Reporting Centerセットアップ(NRC) PowerShell(オプション) CLI(オプション) DRA ADSIプロバイダ(オプション) |

任意のDRAサーバ |

|

ヘルプデスクの臨時管理者 |

Webコンソール |

任意のDRAサーバ |

2.1 DRA管理サーバ

DRA管理サーバは、構成データ(環境、委任されたアクセス、およびポリシー)を保管し、オペレータのタスクおよび自動化タスクを実行し、システム全体のアクティビティを監査します。このサーバは、コンソールおよびAPIレベルのクライアントをいくつかサポートしながらも、マルチマスタセット(MMS)のスケールアウトモデルにより、冗長性と地理的分離に対しても高い可用性を実現できるように設計されています。このモデルでは、すべてのDRA環境に、複数のセカンダリDRA管理サーバと同期する1つのプライマリDRA管理サーバが必要になります。

Active Directoryドメインコントローラには管理サーバをインストールしないようにすることを強くお勧めします。DRAが管理するドメインごとに、管理サーバと同じサイトにドメインコントローラを1つ以上配置してください。デフォルトでは、管理サーバはすべての読み込み/書き込み操作で最も近いドメインコントローラにアクセスします。そのため、パスワードリセットなどのサイト固有のタスクを実行する場合は、サイト固有のドメインコントローラを指定して操作を処理できます。ベストプラクティスとして、セカンダリ管理サーバ1台をレポーティング、バッチ処理、自動化されたワークロードのために専用で使用することを検討してください。

2.2 Delegation and Configuration Console (委任および環境設定コンソール)

Delegation and Configuration console (委任および環境設定コンソール)は、インストール可能なユーザインタフェースであり、これを使用してシステム管理者はDRAの構成および管理機能にアクセスできます。

-

Delegation Management: 管理対象リソースおよびタスクへのアクセスをアシスタント管理者に細かく指定して割り当てることができます。

-

Policy and Automation Management: 環境の標準および規則に確実に準拠するためのポリシーを定義して適用できます。

-

環境設定管理: DRAシステムの設定とオプションの更新、カスタマイズの追加、および管理対象サービス(Active Directory、Exchange、Azure Active Directory、など)の設定を行えます。

-

Account and Resource Management: DRAアシスタント管理者が、Delegation and Configuration Console (委任および環境設定コンソール)から接続されたドメインおよびサービスの委任オブジェクトを表示および管理できるようにします。

2.3 Webコンソール

Webコンソールは、Webベースのユーザインタフェースです。これを使用してアシスタント管理者が接続ドメインやサービスの委任オブジェクトを素早く簡単に表示および管理できます。企業ブランディングやオブジェクトプロパティのカスタマイズなど、管理者がWebコンソールのインタフェースと使用法をカスタマイズすることができます。

2.4 レポーティングコンポーネント

DRA ReportingにはDRA管理のためにカスタマイズ可能な標準のテンプレートが用意されており、DRA管理対象ドメインおよびシステムの詳細が確認できます。

-

Active Directoryオブジェクトのリソースレポート

-

Active Directoryオブジェクトデータレポート

-

Active Directoryサマリレポート

-

DRA構成レポート

-

Exchange構成レポート

-

Office 365 Exchange Onlineレポート

-

詳細なアクティビティトレンドレポート(月別、ドメイン別、ピーク別)

-

DRAアクティビティの要約レポート

DRAレポートは、SQL Server Reporting Servicesを使用してスケジュールおよび公開できるので、関係者に簡単に配布できます。

2.5 Workflow Automation Engine

DRAはWorkflow Automation Engineとの統合により、Webコンソールでワークフロータスクの自動化が可能です。アシスタント管理者がワークフローサーバの構成、カスタマイズされたワークフロー自動化フォームの実行、およびワークフローのステータスの表示をWebコンソールで行うことができます。Workflow Automation Engineの詳細については、DRAマニュアルサイトを参照してください。

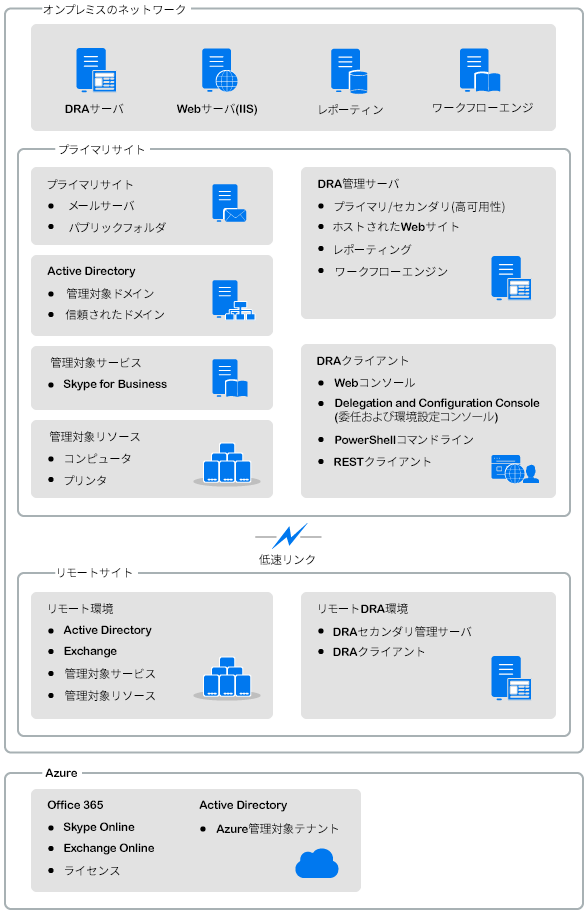

2.6 製品アーキテクチャ

II 製品のインストールとアップグレード

この章では、Directory and Resource Administratorに必要な推奨ハードウェア、ソフトウェア、およびアカウントの要件について説明します。その後、インストールの各コンポーネントのチェックリストを使用してインストールプロセスをガイドします。

3.0 展開の計画

Directory and Resource Administratorの展開を計画するときは、このセクションを参照して、ハードウェア環境とソフトウェア環境の適合性を評価し、展開のために構成する必要があるポートおよびプロトコルを確認してください。

3.1 テスト済みのリソースの推奨構成

このセクションでは、基本的なリソースの推奨構成のサイジング情報を提供します。使用可能なハードウェア、特定の環境、処理データの特定のタイプなどの要因によって、結果は異なります。より高い負荷に対処するために、より強力で大規模なハードウェア構成にすることもできます。不明な点があれば、NetIQ Consulting Servicesにお問い合わせください。

約100万のActive Directoryオブジェクトが存在する環境で実行されます。

|

コンポーネント |

CPU |

メモリ |

ストレージ |

|---|---|---|---|

|

DRA管理サーバ |

8CPU/コア2.0GHz |

16GB |

120GB |

|

DRA Webコンソール |

2CPU/コア2.0GHz |

8GB |

100GB |

|

DRA Reporting |

4CPU/コア2.0GHz |

16GB |

100GB |

|

DRAワークフローサーバ |

4CPU/コア2.0GHz |

16GB |

120GB |

3.2 仮想環境リソースのプロビジョニング

DRAは、大きなメモリセグメントを長時間アクティブに保ちます。仮想環境にリソースをプロビジョニングする場合は、以下の推奨事項を考慮する必要があります。

-

ストレージを「シックプロビジョニング」として割り当てます

-

メモリ予約を[すべてのゲストメモリを予約(すべてロック)]に設定します

-

ページングファイルが、仮想階層でのバルーンメモリの再割り当てをカバーするのに十分な大きさであることを確認します

3.3 必要なネットワークポートおよびプロトコル

このセクションでは、DRA通信のポートとプロトコルについて説明します。

-

設定可能なポートを、アスタリスク1つ*で示しています

-

証明書を必要とするポートを、アスタリスク2つ**で示しています

コンポーネントテーブル:

3.3.1 DRA管理サーバ

|

プロトコルとポート |

方向 |

宛先 |

用途 |

|---|---|---|---|

|

TCP 135 |

双方向 |

DRA管理サーバ |

DRA通信の基本要件であるエンドポイントマッパーにより、MMS内で管理サーバは互いを認識 |

|

TCP 445 |

双方向 |

DRA管理サーバ |

委任モデルの複製、MMS同期中のファイルの複製(SMB) |

|

ダイナミックTCPポート範囲* |

双方向 |

Microsoft Active Directoryドメインコントローラ |

デフォルトでは、DRAは1024から65535までのTCPポート範囲から動的にポートを割り当てます。ただし、この範囲はコンポーネントサービスを使用して設定できます。詳細については、「ファイアウォールでの分散COMの使用」を参照してください。 |

|

TCP 50000 * |

双方向 |

DRA管理サーバ |

属性のレプリケーションおよびDRAサーバ-AD LDS通信。(LDAP) |

|

TCP 50001 * |

双方向 |

DRA管理サーバ |

SSL属性のレプリケーション(AD LDS) |

|

TCP/UDP 389 |

アウトバウンド |

Microsoft Active Directoryドメインコントローラ |

Active Directoryオブジェクトの管理(LDAP) |

|

アウトバウンド |

Microsoft Exchange Server |

メールボックスの管理(LDAP) |

|

|

TCP/UDP 53 |

アウトバウンド |

Microsoft Active Directoryドメインコントローラ |

ネームレゾリューション |

|

TCP/UDP 88 |

アウトバウンド |

Microsoft Active Directoryドメインコントローラ |

DRAサーバからドメインコントローラへの認証を許可(Kerberos) |

|

TCP 80 |

アウトバウンド |

Microsoft Exchange Server |

すべてのオンプレミスのExchangeサーバ2013以降に必要(HTTP) |

|

アウトバウンド |

Microsoft Office 365 |

リモートPowerShellアクセス(HTTP) |

|

|

TCP 443 |

アウトバウンド |

Microsoft Office 365、Change Guardian |

Graph APIアクセスおよびChange Guardian Integration(HTTPS) |

|

TCP 443、5986、5985 |

アウトバウンド |

Microsoft PowerShell |

ネーティブPowerShellコマンドレット(HTTPS)とPowerShellリモート処理 |

|

TCP 5984 |

Localhost |

DRA管理サーバ |

一時的なグループの割り当てをサポートするためのReplication Service (レプリケーションサービス)へのIISアクセス |

|

TCP 8092 * ** |

アウトバウンド |

ワークフローサーバ |

ワークフローのステータスとトリガ(HTTPS) |

|

TCP 50101 * |

インバウンド |

DRAクライアント |

変更履歴レポートを右クリックしてUI監査レポートに移動。インストール時に構成可能。 |

|

TCP 8989 |

localhost |

ログアーカイブサービス |

ログアーカイブ通信(ファイアウォールで開く必要はありません) |

|

TCP 50102 |

双方向 |

DRAコアサービス |

ログアーカイブサービス |

|

TCP 50103 |

localhost |

DRAキャッシュDBサービス |

DRAサーバのキャッシュサービス通信(ファイアウォールで開く必要はありません) |

|

TCP 1433 |

アウトバウンド |

Microsoft SQL Server |

レポーティングデータの収集 |

|

UDP 1434 |

アウトバウンド |

Microsoft SQL Server |

SQL Serverのブラウザサービスは、このポートを使用して名前付きインスタンスのポートを識別。 |

|

TCP 8443 |

双方向 |

Change Guardianサーバ |

Unified Change History |

|

TCP 8898 |

双方向 |

DRA管理サーバ |

一時的なグループの割り当てを行うためのDRAサーバ間のDRA Replication Service (レプリケーションサービス)通信 |

|

TCP 636 |

アウトバウンド |

Microsoft Active Directoryドメインコントローラ |

Active Directoryオブジェクトの管理(LDAP SSL)。 |

3.3.2 DRA RESTサーバ

|

プロトコルとポート |

方向 |

宛先 |

用途 |

|---|---|---|---|

|

TCP 8755 * ** |

インバウンド |

IISサーバ、DRA PowerShellコマンドレット |

DRA RESTベースのワークフローアクティビティを実行(ActivityBroker) |

|

TCP 135 |

アウトバウンド |

Microsoft Active Directoryドメインコントローラ |

サービス接続ポイント(SCP)を使用した自動検出 |

|

TCP 443 |

アウトバウンド |

Microsoft ADドメインコントローラ |

サービス接続ポイント(SCP)を使用した自動検出 |

3.3.3 Webコンソール(IIS)

|

プロトコルとポート |

方向 |

宛先 |

用途 |

|---|---|---|---|

|

TCP 8755 * ** |

アウトバウンド |

DRA RESTサービス |

DRA WebコンソールとDRA PowerShellの間の通信 |

|

TCP 443 |

インバウンド |

クライアントブラウザ |

DRA Webサイトを開く |

|

TCP 443 ** |

アウトバウンド |

高度な認証サーバ |

高度な認証 |

3.3.4 DRA Delegation and Administrationコンソール

|

プロトコルとポート |

方向 |

宛先 |

用途 |

|---|---|---|---|

|

TCP 135 |

アウトバウンド |

Microsoft Active Directoryドメインコントローラ |

SCPを使用した自動検出 |

|

ダイナミックTCPポート範囲* |

アウトバウンド |

DRA管理サーバ |

DRAアダプタのワークフローアクティビティ。デフォルトでは、DCOMは1024から65535までのTCPポート範囲から動的にポートを割り当てます。ただし、この範囲はコンポーネントサービスを使用して設定できます。詳細については、「ファイアウォールでの分散COMの使用(DCOM)」を参照してください。 |

|

TCP 50102 |

アウトバウンド |

DRAコアサービス |

変更履歴レポートの生成 |

3.3.5 ワークフローサーバ

|

プロトコルとポート |

方向 |

宛先 |

用途 |

|---|---|---|---|

|

TCP 8755 |

アウトバウンド |

DRA管理サーバ |

DRA RESTベースのワークフローアクティビティを実行(ActivityBroker) |

|

ダイナミックTCPポート範囲* |

アウトバウンド |

DRA管理サーバ |

DRAアダプタのワークフローアクティビティ。デフォルトでは、DCOMは1024から65535までのTCPポート範囲から動的にポートを割り当てます。ただし、この範囲はコンポーネントサービスを使用して設定できます。詳細については、「ファイアウォールでの分散COMの使用(DCOM)」を参照してください。 |

|

TCP 1433 |

アウトバウンド |

Microsoft SQL Server |

ワークフローデータストレージ |

|

TCP 8091 |

インバウンド |

Operations Console(オペレーションコンソール)およびConfigurationコンソール |

ワークフローBSL API(TCP) |

|

TCP 8092 ** |

インバウンド |

DRA管理サーバ |

ワークフローBSL API(HTTP) および (HTTPS) |

|

TCP 2219 |

localhost |

Namespace Provider |

アダプタを実行するためにNamespace Providerで使用 |

|

TCP 9900 |

localhost |

Correlation Engine |

Workflow Automation EngineおよびNamespace Providerと通信するためにCorrelation Engineで使用 |

|

TCP 10117 |

localhost |

Resource Management Namespace Provider |

Resource Management Namespace Providerで使用 |

3.4 サポートされているプラットフォーム

サポートされているソフトウェアプラットフォームに関する最新情報については、NetIQ WebサイトのDirectory and Resource Administrator製品ページを参照してください。

|

管理対象システム |

前提条件 |

|---|---|

|

Azure Active Directory |

Azure管理を有効にするには、次のPowerShellモジュールをインストールする必要があります。

新しいAzure PowerShellモジュールをインストールするには、PowerShell 5.1または最新のモジュールが必要です。 |

|

Active Directory |

|

|

Microsoft Exchange |

|

|

Microsoft Office 365 |

|

|

Skype for Business |

|

|

変更履歴 |

|

|

データベース |

|

|

Webブラウザ |

|

|

Workflow Automation |

|

3.5 DRA管理サーバおよびWebコンソールの要件

DRAコンポーネントには、次のソフトウェアおよびアカウントが必要です。

3.5.1 ソフトウェアの必要条件

|

コンポーネント |

前提条件 |

|---|---|

|

インストールターゲット オペレーティングシステム |

NetIQ管理サーバおよびオペレーティングシステム:

DRAのインタフェース:

|

|

インストーラ |

|

|

管理サーバ |

Directory and Resource Administrator:

メモ:DRA REST Endpoint and Serviceは、管理サーバと一緒にインストールされます。 Microsoft Office 365/Exchange Online管理:

詳細については、「サポートされているプラットフォーム」を参照してください。 |

|

ユーザインタフェース |

DRAのインタフェース:

|

|

PowerShell拡張機能 |

|

|

DRA Webコンソール |

Webサーバ:

Web Server (IIS)コンポーネント:

|

3.5.2 サーバドメイン

|

コンポーネント |

オペレーティングシステム |

|---|---|

|

DRAサーバ |

|

3.5.3 アカウント要件

|

アカウント |

説明 |

権限 |

|---|---|---|

|

AD LDSグループ |

AD LDSにアクセスするには、このグループにDRAサービスアカウントを追加する必要があります |

|

|

DRAサービスアカウント |

NetIQ管理サービスを実行するために必要な権限 |

メモ:

|

|

DRA管理者 |

標準のDRA管理者役割にプロビジョニングされたユーザアカウントまたはグループ |

|

|

DRA Assistant Adminアカウント |

DRAを介して権限を委任されるアカウント |

|

3.5.4 最小特権DRAアクセスアカウント

ここには、各アカウントに必要な権限と特権、および実行する必要がある構成コマンドを記載します。

ドメインアクセスアカウント: ADSI Editを使用して、ドメインアクセスアカウントに、次の子孫オブジェクトタイプのトップドメインレベルで次のActive Directory権限を付与します。

-

builtInDomainオブジェクトに対するフルコントロール

-

コンピュータオブジェクトに対するフルコントロール

-

接続ポイントオブジェクトに対するフルコントロール

-

連絡先オブジェクトに対するフルコントロール

-

コンテナオブジェクトに対するフルコントロール

-

グループオブジェクトに対するフルコントロール

-

InetOrgPersonオブジェクトに対するフルコントロール

-

MsExchDynamicDistributionListオブジェクトに対するフルコントロール

-

MsExchSystemObjectsContainerオブジェクトに対するフルコントロール

-

msDS-GroupManagedServiceAccountオブジェクトに対するフルコントロール

-

部門オブジェクトに対するフルコントロール

-

プリンタオブジェクトに対するフルコントロール

-

publicFolderオブジェクトに対するフルコントロール

-

共有フォルダオブジェクトに対するフルコントロール

-

ユーザオブジェクトに対するフルコントロール

メモ:管理対象ドメインのActive DirectoryスキーマがExchange Onlineに対して拡張されていない場合、次のオブジェクトは表示されません。

-

MsExchDynamicDistributionListオブジェクト

-

MsExchSystemObjectsContainerオブジェクト

-

publicFolderオブジェクト

ドメインアクセスアカウントに、このオブジェクトおよびすべての子孫オブジェクトに対して、トップドメインレベルで次のActive Directory権限を付与します。

-

コンピュータオブジェクトの作成を許可

-

連絡先オブジェクトの作成を許可

-

コンテナオブジェクトの作成を許可

-

グループオブジェクトの作成を許可

-

MsExchDynamicDistributionListオブジェクトの作成を許可

-

msDS-GroupManagedServiceAccountオブジェクトの作成を許可

-

部門オブジェクトの作成を許可

-

publicFoldersオブジェクトの作成を許可

-

共有フォルダオブジェクトの作成を許可

-

ユーザオブジェクトの作成を許可

-

プリンタオブジェクトの作成を許可

-

コンピュータオブジェクトの削除を許可

-

連絡先オブジェクトの削除を許可

-

コンテナの削除を許可

-

グループオブジェクトの削除を許可

-

InetOrgPersonオブジェクトの削除を許可

-

MsExchDynamicDistributionListオブジェクトの削除を許可

-

msDS-GroupManagedServiceAccountオブジェクトの削除を許可

-

部門オブジェクトの削除を許可

-

publicFoldersオブジェクトの削除を許可

-

共有フォルダオブジェクトの削除を許可

-

ユーザオブジェクトの削除を許可

-

プリンタオブジェクトの削除を許可

メモ:

-

デフォルトでは、Active Directory内の一部のビルトインコンテナオブジェクトは、ドメインのトップレベルからアクセス許可を継承しません。そのため、これらのオブジェクトでは、継承を有効にするか、明示的なアクセス許可を設定する必要があります。

-

最小特権アカウントをアクセスアカウントとして使用する場合、DRAで正常にパスワードをリセットするには、アカウントにActive Directoryでの「パスワードのリセット」許可が割り当てられている必要があります。

Exchangeアクセスアカウント: オンプレミスのMicrosoft Exchangeオブジェクトを管理するには、Organizational Management (組織管理)の役割をExchangeアクセスアカウントに割り当て、Exchangeアクセスアカウントをアカウントオペレータグループに割り当てます。

Skypeアクセスアカウント: このアカウントがSkype対応ユーザであり、以下の少なくとも1つのメンバーであることを確認してください。

-

CSAdministrator役割

-

CSUserAdministrator役割とCSArchiving役割

パブリックフォルダのアクセスアカウント: パブリックフォルダのアクセスアカウントには、次のActive Directory権限を割り当ててください。

-

パブリックフォルダ管理

-

メールが有効なパブリックフォルダ

Azureテナント: 基本認証では、Azureテナントアクセスアカウントと Azureアプリケーションの両方に対するAzure Active Directoryアクセス許可が必要です。証明書ベースの認証では、Azureアプリケーションに対するAzure Active Directoryアクセス許可が必要です。デフォルトでは、DRAによって認証に必要な自己署名証明書が自動的に作成されます。

Azureアプリケーション: Azureアプリケーションには、次の役割とアクセス許可が必要です。

- 役割:

-

-

ユーザ管理者

-

Exchange管理者

-

- アクセス許可:

-

-

すべてのユーザのフルプロファイルの読み込みおよび書き込み

-

すべてのグループの読み取りおよび書き込み

-

ディレクトリデータの読み込み

-

Exchange OnlineリソースにアクセスするためのアプリケーションとしてExchange Onlineを管理する

-

すべてのアプリケーションの読み取りおよび書き込み

-

Exchange Recipient管理者

-

Azureテナントアクセスアカウント: Azureテナントアクセスアカウントには、次のアクセス許可が必要です。

-

配布グループ

-

メール受信者

-

メール受信者の作成

-

セキュリティグループの作成およびメンバーシップ

-

(オプション)Skype for Business管理者

Skype for Business Onlineを管理する場合は、Skype for Business管理者の権限をAzureテナントアクセスアカウントに割り当てます。

-

ユーザ管理者

-

特権認証管理者

NetIQ管理サービスアカウントの権限:

-

ローカル管理者

-

最小特権の上書きアカウントに、ホームディレクトリをプロビジョニングした共有フォルダまたはDFSフォルダに対する「フル権限」を付与します。

-

Resource Management: 管理されたActive Directoryドメイン内の公開されたリソースを管理するには、そのリソースに対するローカル管理権限をドメインアクセスアカウントに付与する必要があります。

DRAのインストール後: 必要なドメインを管理する前に、次のコマンドを実行する必要があります。

-

DRAインストールフォルダの「削除オブジェクトコンテナ」への権限を委任するには、次のようにします(注:このコマンドはドメイン管理者が実行する必要があります)。

DraDelObjsUtil.exe /domain:<NetbiosDomainName> /delegate:<Account Name>

-

DRAインストールフォルダから「NetIQReceyleBin OU」に許可を委任するには、次のようにします。

DraRecycleBinUtil.exe /domain:<NetbiosDomainName> /delegate:<AccountName>

SAMへのリモートアクセス: DRAによって管理されているドメインコントローラまたはメンバーサーバを割り当てて、次のGPO設定にリスト化されているアカウントを有効にすることで、セキュリティアカウントマネージャ(SAM)データベースにリモートクエリを実行できるようになります。この構成には、DRAサービスアカウントが含まれている必要があります。

Network access: Restrict clients allowed to make remote calls to SAM (ネットワークアクセス: SAMへのリモートコールを行うことができるクライアントを制限する)

この設定にアクセスするには、次の手順に従います。

-

ドメインコントローラのグループポリシー管理コンソールを開きます。

-

ノードツリー内の[ドメイン] > [ドメインコントローラ] > [グループポリシーオブジェクト]を展開します。

-

[デフォルトのドメインコントローラポリシー]を右クリックし、[編集]を選択して、このポリシーのGPOエディタを開きます。

-

GPOエディタのノードツリーで、[コンピュータの環境設定] > [ポリシー] > [Windowsの設定] > [セキュリティの設定] > [ローカルポリシー]の順に展開します。

-

ポリシーペインの[Network access: Restrict clients allowed to make remote calls to SAM (ネットワークアクセス: SAMへのリモートコールを行うことができるクライアントを制限する)]をダブルクリックし、[Define this policy setting (このポリシー設定を定義する)]を選択します。

-

[Edit Security (セキュリティの編集)]をクリックし、リモートアクセスに対して[許可]を有効にします。DRAサービスアカウントがユーザまたは管理者グループの一部として含まれていない場合は、追加します。

-

変更を適用します。これにより、セキュリティデスクリプタであるO:BAG:BAD:(A;;RC;;;BA)がポリシー設定に追加されます。

詳細については、「Knowledge Base Article 7023292」を参照してください。

3.6 レポーティングの要件

DRA Reportingの要件は次のとおりです。

3.6.1 ソフトウェアの必要条件

|

コンポーネント |

前提条件 |

|---|---|

|

インストールターゲット |

オペレーティングシステム:

|

|

NetIQ Reporting Center(v3.3) |

データベース:

Webサーバ:

Microsoft .NET Framework 3.5:

メモ:SQL ServerコンピュータにNetIQ Reporting Center(NRC)をインストールする場合、NRCをインストールする前に.NET Framework 3.5を手動でインストールしておかなければならないことがあります。 Communication Security Protocol(通信セキュリティプロトコル):

|

|

DRA Reporting |

データベース:

|

3.7 ライセンスの要件

ライセンスによって、使用できる製品と機能が決まります。DRAでは、管理サーバとともにライセンスキーをインストールする必要があります。

管理サーバをインストールした後は、ヘルスチェックユーティリティを使用して、購入したライセンスをインストールすることができます。無制限のユーザアカウントやメールボックスを30日間管理できる試用版ライセンスキー(TrialLicense.lic)もインストールパッケージに含まれています。DRAライセンスの詳細については、「ライセンスのインストールとアップグレード」を参照してください。

ライセンスの定義や制限事項に関する詳細については、製品のエンドユーザ使用許諾契約書(EULA)を参照してください。

4.0 製品のインストール

この章では、Directory and Resource Administratorのインストール方法について説明します。インストールまたはアップグレードの計画方法の詳細については、「展開の計画」を参照してください。

4.1 DRA管理サーバのインストール

DRA管理サーバは、プライマリノードまたはセカンダリノードとして環境にインストールできます。プライマリ管理サーバとセカンダリ管理サーバの要件は同じですが、プライマリ管理サーバはすべてのDRA展開環境に1つ用意する必要があります。

DRAサーバパッケージには、次の機能があります。

-

管理サーバ: 環境設定データ(環境、委任されたアクセス、およびポリシー)の保管、オペレータおよび自動化タスクの実行、そしてシステム全体のアクティビティの監査を実行します。以下の機能が備わっています。

-

ログアーカイブリソースキット: 監査情報を表示できます。

-

DRA SDK: ADSIのサンプルスクリプトを提供し、独自のスクリプトを作成するのに役立ちます。

-

一時的なグループの割り当て: 一時的なグループの割り当ての同期を有効にするコンポーネントを提供します。

-

-

ユーザインタフェース: 主にアシスタント管理者が使用するWebクライアントインタフェースですが、カスタマイズのオプションも含まれています。

-

ADSIプロバイダ: 独自のポリシースクリプトを作成することができます。

-

コマンドラインインタフェース: DRA操作を実行できるようになります。

-

Delegation and Configuration: システム管理者がDRAの環境設定および管理機能にアクセスできるようになります。また、アシスタント管理者に、管理対象リソースおよびタスクへのアクセスを細かく指定して割り当てることができます。

-

PowerShell拡張機能: 非DRAクライアントがPowerShellコマンドレットを使用してDRA操作を要求できるようにするPowerShellモジュールを提供します。

-

Webコンソール: 主にアシスタント管理者が使用するWebクライアントインタフェースですが、カスタマイズのオプションも含まれています。

-

特定のDRAコンソールおよびコマンドラインクライアントを複数のコンピュータにインストールする方法については、「DRAクライアントのインストール」を参照してください。

4.1.1 対話型インストールのチェックリスト:

|

ステップ |

詳細 |

|---|---|

|

ターゲットサーバにログオンする |

ローカル管理者権限を持つアカウントを使用して、インストール対象のMicrosoft Windowsサーバにログオンします。 |

|

管理者インストールキットをコピーして実行する |

DRAインストールキット(NetIQAdminInstallationKit.msi)を実行して、ローカルファイルシステムにDRAインストールメディアを解凍します。 メモ:このインストールキットは、必要に応じて.Netフレームワークをターゲットサーバにインストールします。 |

|

DRAのインストール |

[Install DRA (DRAのインストール)]および[次へ]をクリックし、インストールオプションを表示します。 メモ:後でインストールを実行するには、インストールメディアを解凍した場所(インストールキットを参照)に移動し、Setup.exeを実行します。 |

|

デフォルトのインストール |

インストールするコンポーネントを選択し、デフォルトのインストール先C:\Program Files (x86)\NetIQ\DRAを受け入れるか、別のインストール先を指定します。コンポーネントのオプション: 管理サーバ

ユーザインタフェース

|

|

前提条件の確認 |

[前提条件リスト]ダイアログに、インストール対象として選択したコンポーネントに基づいて、必要なソフトウェアのリストが表示されます。インストールを正常に実行するために必要な前提条件ソフトウェアがない場合は、インストーラに従ってインストールすることができます。 |

|

EULA使用許諾契約書に同意する |

エンドユーザ使用許諾契約書の条項に同意します。 |

|

ログの場所を指定する |

DRAがすべてのログファイルを保存する場所を指定します。 メモ:Delegation and Configuration Console (委任および環境設定コンソール)のログとADSIログは、ユーザプロファイルフォルダに保存されます。 |

|

サーバ動作モードを選択する |

[プライマリ管理サーバ]を選択してマルチマスタセットの最初のDRA管理サーバをインストールするか(プライマリは展開環境に1つだけ存在します)、[セカンダリ管理サーバ]を選択して新しいDRA管理サーバを既存のマルチマスタセットに加えます。 マルチマスタセットの詳細については、『 |

|

インストールのアカウントと資格情報を指定する |

詳細については、「DRA管理サーバおよびWebコンソールの要件」を参照してください。 |

|

DCOM権限を構成する |

DRAで、認証されたユーザへの「分散COM」アクセスを構成できるようにします。 |

|

ポートを構成する |

デフォルトポートの詳細については、「必要なネットワークポートおよびプロトコル」を参照してください。 |

|

保管場所を指定する |

DRAが監査データとキャッシュデータの保管に使用するローカルファイルの場所を指定します。 |

|

DRAレプリケーションデータベースの場所の指定 |

メモ:[IISレプリケーションWebサイトSSL証明書(IIS Replication Web Site SSL Certificate)]フィールドには、WebHostingストアとパーソナルストアの両方の証明書が一覧表示されます。 |

|

RESTサービスSSL証明書を指定する |

RESTサービスに使用するSSL証明書を選択し、RESTサービスのポートを指定します。 メモ:[RESTサービスSSL証明書(REST Service SSL Certificate)]フィールドには、WebHostingストアとパーソナルストアの両方の証明書が一覧表示されます。 |

|

WebコンソールのSSL証明書を指定する |

HTTPSのバインドに使用するSSL証明書を指定します。 |

|

インストール構成を確認する |

[インストール]をクリックしてインストールを開始する前に、インストールの概要ページで設定を確認できます。 |

|

インストール後の確認 |

インストールが完了すると、インストールの検証および製品ライセンスの更新のために、正常性検査プログラムが実行されます。 詳細については、『DRA管理者ガイド』の「ヘルスチェックユーティリティ」を参照してください。 |

4.2 DRAクライアントをインストールする

インストールターゲット上で対応する.mstパッケージを指定してDRAInstaller.msiを実行することで、DRAの特定のコンソールやコマンドラインクライアントをインストールできます。

|

NetIQDRACLI.mst |

コマンドラインインタフェースをインストールする |

|

NetIQDRAADSI.mst |

DRA ADSI Providerをインストールする |

|

NetIQDRAClients.mst |

すべてのDRAユーザインタフェースをインストールする |

特定のDRAクライアントを企業全体の複数のコンピュータに展開するには、特定の.MSTパッケージをインストールするグループポリシーオブジェクトを設定します。

-

「Active Directoryユーザとコンピュータ」を開始し、グループポリシーオブジェクトを作成します。

-

このグループポリシーオブジェクトに、DRAInstaller.msiパッケージを追加します。

-

このグループポリシーオブジェクトは、次のいずれかの性質を持つものにする必要があります。

-

グループ内の各ユーザアカウントが、適切なコンピュータに対してパワーユーザ権限を持っている。

-

「常にシステム特権でインストールする」ポリシー設定を有効にする。

-

-

このグループポリシーオブジェクトに、ユーザインタフェースの.mstファイルを追加します。

-

グループポリシーを配布します。

メモ:グループポリシーの詳細については、Microsoft Windowsのヘルプを参照してください。簡単かつ安全に、グループポリシーをテストして企業全体に展開するには、Group Policy Administratorを使用してください。

4.3 Workflow Automationのインストールと設定の構成

DRAでWorkflow Automation要求を管理するには、次の手順を実行する必要があります。

-

Workflow AutomationとDRAアダプタをインストールして設定します。

詳細については、「Workflow Automation Administrator Guide(Workflow Automation管理者ガイド)」および「Workflow Automation Adapter Reference for DRA(DRAのWorkflow Automationアダプタリファレンス」を参照してください。

-

DRAとのWorkflow Automationの統合を設定します。

詳細については、『DRA管理者ガイド』の「

ワークフロー自動化サーバの設定

」を参照してください。 -

DRAでWorkflow Automation権限を委任します。

詳細については、『DRA管理者ガイド』の「

ワークフロー自動化サーバの設定権限を委任する

」を参照してください。

上記で参照したドキュメントは、DRAマニュアルサイトから参照できます。

4.4 DRA Reportingのインストール

DRA Reportingを使用するには、NetIQ DRAインストールキットからDRAReportingSetup.exeファイルをインストールする必要があります。

|

ステップ |

詳細 |

|---|---|

|

ターゲットサーバにログオンする |

ローカル管理者権限を持つアカウントを使用して、インストール対象のMicrosoft Windowsサーバにログオンします。このアカウントにローカルおよびドメインの管理者権限とSQL Serverのシステム管理者権限があることを確認します。 |

|

NetIQ管理インストールキットをコピーして実行する |

DRAインストールキットNetIQAdminINstallationKit.msiをターゲットサーバにコピーし、ファイルをダブルクリックするか、コマンドラインから呼び出して実行します。このインストールキットは、DRAインストールメディアをローカルファイルシステムのカスタマイズ可能な場所に解凍します。さらに、インストールキットは、DRA製品インストーラの前提条件を満たすために、必要に応じて.Net Frameworkをターゲットサーバにインストールします。 |

|

DRA Reportingのインストールを実行する |

インストールメディアを解凍した場所に移動し、DRAReportingSetup.exeを実行して、DRA Reportingの統合のための管理コンポーネントをインストールします。 |

|

前提条件を確認してインストールする |

[前提条件]ダイアログに、インストール対象として選択したコンポーネントに基づいて、必要なソフトウェアのリストが表示されます。インストールを正常に実行するために必要な前提条件ソフトウェアがない場合は、インストーラに従ってインストールすることができます。 NetIQ Reporting Centerの詳細については、Webのマニュアルサイトにある『Reporting Centerガイド』を参照してください。 |

|

EULA使用許諾契約書に同意する |

エンドユーザ使用許諾契約書の条項に同意し、インストールの実行を完了します。 |

5.0 製品アップグレード

この章は、統制のとれた段階を追って分散環境をアップグレードまたは移行するのに役立つプロセスを提供します。

この章では、環境内に複数の管理サーバがあり、一部のサーバはリモートサイトにあるものと想定しています。この構成は、マルチマスタセット(MMS)と呼ばれます。MMSは、1つのプライマリ管理サーバと1つ以上の関連セカンダリ管理サーバで構成されます。MMSの仕組みについては、『DRA管理者ガイド

』の「Configuring the Multi-Master Set (マルチマスタセットの設定)」を参照してください。

5.1 DRAアップグレードの計画

NetIQAdminInstallationKit.msiを実行して、DRAインストールメディアを解凍し、正常性検査ユーティリティをインストールして実行します。

アップグレードプロセスを開始する前に、DRAの展開計画を作成してください。展開を計画する際には、以下のガイドラインを考慮してください。

-

アップグレードを本番環境に適用する前に、アップグレードプロセスを実験環境でテストしてください。テストにより、通常の管理業務に影響を与えることなく、予期しない問題を見つけて解決することができます。

-

「必要なネットワークポートおよびプロトコル」を参照してください。

-

各MMSに依存するアシスタント管理者の数を調べます。大多数のアシスタント管理者が特定のサーバまたはサーバセットに依存している場合は、まず最初にそれらのサーバをピーク時以外の時間帯にアップグレードします。

-

どのアシスタント管理者がDelegation and Configuration console (委任および環境設定コンソール)を必要としているかを調べます。この情報は、次のいずれかの方法で取得できます。

-

どのアシスタント管理者がビルトインアシスタント管理者グループに関連付けられているかを調べます。

-

どのアシスタント管理者がビルトインActiveViewに関連付けられているかを調べます。

-

Directory and Resource Administrator Reportingを使用して、ActiveViewアシスタント管理者の詳細情報やアシスタント管理者グループレポートなどのセキュリティモデルレポートを生成します。

これらのアシスタント管理者に、ユーザインタフェースのアップグレード計画を知らせてください。

-

-

どのアシスタント管理者がプライマリ管理サーバへの接続を必要としているかを調べます。プライマリ管理サーバのアップグレードに対応して、これらのアシスタント管理者のクライアントコンピュータをアップグレードする必要があります。

これらのアシスタント管理者に、管理サーバおよびユーザインタフェースのアップグレード計画を知らせてください。

-

アップグレードプロセスを開始する前に、委任、設定、またはポリシーの変更を実装する必要があるかどうかを調べます。環境によっては、この決定をサイトごとに行うことができます。

-

ダウンタイムを最小限に抑えるために、クライアントコンピュータと管理サーバのアップグレードを調整します。同じ管理サーバまたはクライアントコンピュータ上で旧バージョンのDRAと現バージョンのDRAを実行することはできません。

5.2 アップグレード前のタスク

アップグレードインストールを開始する前に、以下のアップグレード前のステップを実行して、各サーバセットでアップグレードの準備を行います。

|

ステップ |

詳細 |

|---|---|

|

AD LDSインスタンスのバックアップ |

ヘルスチェックユーティリティを開き、AD LDSインスタンスのバックアップチェックを実行して、現在のAD LDSインスタンスのバックアップを作成します。 |

|

展開計画の作成 |

管理サーバとユーザインタフェース(アシスタント管理者クライアントコンピュータ)をアップグレードするための配備計画を作成します。詳細については、「DRAアップグレードの計画」を参照してください。 |

|

セカンダリ管理サーバ1台を、前のバージョンのDRAを実行するための専用サーバにする |

オプション: セカンダリ管理サーバ1台を、サイトのアップグレード中に前のバージョンのDRAを実行するための専用のサーバにします。 |

|

このMMSにとって必要な変更を加える |

このMMSにとって必要な委任、構成、またはポリシー設定に対する変更を加えます。これらの設定を変更するには、プライマリ管理サーバを使用してください。 |

|

MMSを同期化する |

サーバセットを同期して、すべての管理サーバが最新の構成とセキュリティ設定を持つようにします。 |

|

プライマリサーバのレジストリをバックアップする |

プライマリ管理サーバのレジストリをバックアップします。レジストリ設定をバックアップしておくと、以前の構成およびセキュリティ設定を簡単に復元できます。 |

|

gMSAをDRAユーザアカウントに変換する |

オプション: DRAサービスアカウントのグループ管理対象サービスアカウント(gMSA)を使用している場合は、アップグレードの前にgMSAアカウントをDRAユーザアカウントに変更してください。アップグレード後、アカウントをgMSAに戻す必要があります。 |

メモ:AD LDSインスタンスを復元する必要がある場合、次の操作を行ってください。

-

[Computer Management]>[Services]で、現在のAD LDSインスタンスを停止します。NetIQDRASecureStoragexxxxxという別のタイトルになります。

-

以下に示されているように、現在の adamnts.ditファイルをバックアップの adamnts.ditファイルに置き換えます。

-

現在のファイルの場所: %ProgramData%/NetIQ/DRA/<DRAInstanceName>/data/

-

バックアップファイルの場所:%ProgramData%/NetIQ/ADLDS/

-

-

AD LDSインスタンスを再起動します。

アップグレード前のトピック:

5.2.1 前バージョンのDRAを実行する専用ローカル管理サーバの使用

アップグレードの最中に、1つ以上のセカンダリ管理サーバをローカルで前バージョンのDRAを実行する専用のサーバとして使用すれば、ダウンタイムとリモートサイトへのコストのかかる接続を最小限に抑えることができます。この手順はオプションですが、これによってアシスタント管理者は、展開が完了するまでの間アップグレードプロセス全体を通じて、前バージョンのDRAを使用できるようになります。

以下のアップグレード要件のうち1つ以上があてはまる場合は、このオプションの使用を考慮してください。

-

ほとんどまたはまったくダウンタイムが必要ない。

-

多数のアシスタント管理者をサポートする必要があり、すべてのクライアントコンピュータを即座にアップグレードすることは不可能です。

-

プライマリ管理サーバをアップグレードした後も、前バージョンのDRAへのアクセスをサポートし続ける必要がある。

-

複数のサイトにまたがるMMSが環境に含まれている。

新規のセカンダリ管理サーバをインストールすることも、前バージョンのDRAを実行している既存のセカンダリサーバを指定することもできます。このサーバをアップグレードする場合は、このサーバを最後にアップグレードしなければなりません。アップグレードしない場合は、アップグレードが正常に完了した後で、このサーバから完全にDRAをアンインストールします。

新規のセカンダリサーバの設定

新規のセカンダリ管理サーバをローカルサイトにインストールすれば、コストのかかるリモートサイトへの接続が不要になり、アシスタント管理者が中断なしで前バージョンのDRAの使用を続行できます。複数のサイトにまたがるMMSが環境に含まれている場合は、このオプションを考慮する必要があります。たとえば、ロンドンサイトにあるプライマリ管理サーバと東京サイトにあるセカンダリ管理サーバでMMSが構成されている場合は、ロンドンサイトにセカンダリサーバをインストールして対応するMMSに追加するのが得策です。この追加されたサーバにより、ロンドンサイトからのアシスタント管理者はアップグレードが完了するまでの間、前バージョンのDRAを使い続けられるようになります。

既存のセカンダリサーバの使用

既存のセカンダリ管理サーバを、前バージョンのDRA専用のサーバとして使用することができます。セカンダリ管理サーバをアップグレードする予定がないサイトについては、このオプションを考慮する必要があります。既存のセカンダリサーバを専用サーバにできない場合は、新規の管理サーバをこの目的のためにインストールすることを考慮してください。1つ以上のセカンダリサーバを前バージョンのDRAを実行するための専用サーバにすれば、アップグレードが完了するまでの間、アシスタント管理者が中断なしで前バージョンのDRAを使い続けることができます。このオプションは、中央管理モデルを採用している非常に大規模な環境に適しています。

5.2.2 前バージョンのDRAサーバセットの同期

前バージョンのDRAのレジストリをバックアップする前、つまりアップグレードプロセスを開始する前に、サーバセットの同期をとって各管理サーバの設定およびセキュリティ設定を最新の状態にする必要があります。

メモ:このMMSの委任、設定、またはポリシーの設定に必要な変更を加えてください。これらの設定の変更には、プライマリ管理サーバを使用してください。プライマリ管理サーバをアップグレードした後で、委任、設定、またはポリシーの設定を、前バージョンのDRAを実行している管理サーバと同期させることはできません。

既存のサーバセットを同期させるには、次の手順を実行します。

-

プライマリ管理サーバにBuilt-in Adminとしてログオンします。

-

Delegation and Configuration Console (委任および環境設定コンソール)を開き、[Configuration Management (環境設定管理)]を展開します。

-

[管理サーバ]をクリックします。

-

右側のウィンドウで、このサーバセットに属する適切なプライマリ管理サーバを選択します。

-

[プロパティ]をクリックします。

-

[同期スケジュール]タブで、[今すぐ更新]をクリックします。

-

同期が正しく完了したことと、すべてのセカンダリ管理サーバが使用可能であることを確認します。

5.2.3 管理サーバのレジストリのバックアップ

管理サーバのレジストリをバックアップすれば、確実に以前の構成に戻すことができます。たとえば、現バージョンのDRAを完全にアンインストールして前バージョンのDRAを使用しなければならなくなった場合、前のレジストリ設定のバックアップがあれば、前の構成とセキュリティ設定を簡単に復旧できます。

ただし、レジストリの編集には注意が必要です。レジストリ内にエラーがあると、管理サーバが予期したとおりに動作しない場合があります。アップグレードプロセス中にエラーが発生した場合は、レジストリ設定のバックアップを使用して、レジストリを復元できます。詳細については、『レジストリエディタのヘルプ』を参照してください。

重要:レジストリを復元するときは、DRAサーバのバージョン、WindowsのOS名、および管理対象のドメイン構成が完全に同じである必要があります。

重要:アップグレードする前に、DRAをホストしているマシンのWindows OSをバックアップするか、マシンの仮想マシンスナップショットイメージを作成してください。

管理サーバのレジストリをバックアップするには、次の手順を実行します。

-

regedit.exeを実行します。

-

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Mission Critical Software\OnePointノードを右クリックし、[エクスポート]を選択します。

-

レジストリキーを保存するファイルの名前と場所を指定し、[保存]をクリックします。

5.3 DRA管理サーバのアップグレード

次のチェックリストで、アップグレードプロセス全体について説明します。このプロセスを使用して、環境内の各サーバセットをアップグレードしてください。まだ行っていない場合は、正常性検査ユーティリティを使用して、現在のAD LDSインスタンスのバックアップを作成します。

警告:セカンダリ管理サーバは、そのMMSのプライマリ管理サーバをアップグレードするまでアップグレードしないでください。

アップグレードプロセスを複数の段階に分けて、一度に1つのMMSをアップグレードすることもできます。アップグレードプロセスでは、旧バージョンのDRAを実行するセカンダリサーバと現バージョンのDRAを実行するサーバを一時的に同じMMSに含めることもできます。DRAは、旧バージョンのDRAを実行する管理サーバと現バージョンのDRAを実行するサーバとの同期をサポートしています。ただし、同じ管理サーバまたはクライアントコンピュータ上で旧バージョンのDRAと現バージョンのDRAを実行することはできません。

重要:セカンダリサーバで一時的なグループの割り当てを正常に複製するには、マルチマスタ同期スケジュールを手動で実行、またはスケジュールされた実行を待機します。

|

ステップ |

詳細 |

|---|---|

|

正常性検査ユーティリティを実行する |

スタンドアロンのDRA正常性検査ユーティリティをインストールし、サービスアカウントを使用して実行します。問題があれば解決します。 |

|

テストアップグレードを実行する |

潜在的な問題を見つけて実働時のダウン時間を最小限に抑えるために、実験環境でテストアップグレードを実行します。 |

|

アップグレードの順序を決定する |

サーバセットをアップグレードする順序を決定します。 |

|

アップグレードのために各MMSを準備する |

アップグレードに備えて各MMSの準備を整えます。詳細については、「アップグレード前のタスク」を参照してください。 |

|

プライマリサーバをアップグレードする |

適切なMMS内のプライマリ管理サーバをアップグレードします。詳細については、「プライマリ管理サーバのアップグレード」を参照してください。 |

|

新規セカンダリサーバをインストールする |

(オプション)リモートサイトでのダウンタイムを最小限に抑えるには、最新バージョンのDRAを実行するローカルのセカンダリ管理サーバをインストールします。詳細については、「現バージョンのDRAのローカルセカンダリ管理サーバのインストール」を参照してください。 |

|

ユーザインタフェースを展開する |

ユーザインタフェースをアシスタント管理者に展開します。詳細については、「DRAユーザインタフェースの展開」を参照してください。 |

|

セカンダリサーバをアップグレードする |

MMS内のセカンダリ管理サーバをアップグレードします。詳細については、「セカンダリ管理サーバのアップグレード」を参照してください。 |

|

DRA Reportingをアップグレードする |

DRA Reportingをアップグレードします。詳細については、「Reportingのアップグレード」を参照してください。 |

|

正常性検査ユーティリティを実行する |

アップグレードの一部としてインストールされた正常性検査ユーティリティを実行します。問題があれば解決します。 |

|

Azureテナントの追加 (アップグレード後) |

(オプション、アップグレード後)アップグレード前にAzureテナントの管理をしていた場合は、アップグレード中にテナントが削除されます。これらのテナントを再度追加し、Delegation and Configuration Console (委任および環境設定コンソール)から完全なアカウントキャッシュの更新を実行する必要があります。詳細については、『DRA管理者ガイド』の「 |

|

Webコンソールの環境設定の更新 (アップグレード後) |

(条件付き、アップグレード後)アップグレード前に以下のいずれかのWebコンソール環境設定がある場合は、アップグレードインストールの完了後に更新する必要があります。

詳細については、「Webコンソール環境設定の更新 - インストール後」を参照してください。 |

サーバのアップグレードに関するトピック:

5.3.1 プライマリ管理サーバのアップグレード

MMSの準備が整ったら、プライマリ管理サーバをアップグレードします。プライマリ管理サーバのアップグレードが完了するまでは、クライアントコンピュータ上のユーザインタフェースをアップグレードしないでください。詳細については、「DRAユーザインタフェースの展開」を参照してください。

メモ:アップグレードの考慮事項と手順については、『Directory and Resource Administratorリリースノート』を参照してください。

アップグレードを始める前に、アップグレードの開始時期をアシスタント管理者に通知してください。セカンダリ管理サーバを前バージョンのDRAを実行するための専用サーバにした場合は、アシスタント管理者がアップグレード中に前バージョンのDRAを使い続けられるようにするために、そのサーバのことも知らせてください。

メモ:プライマリ管理サーバをアップグレードした後に、そのサーバの委任、構成、またはポリシー設定を、前バージョンのDRAを実行している管理サーバと同期することはできません。

5.3.2 現バージョンのDRAのローカルセカンダリ管理サーバのインストール

ローカルサイトで現バージョンのDRAを実行する新規のセカンダリ管理サーバをインストールすれば、コストのかかるリモートサイトへの接続を最小限に抑えるとともに全体的なダウンタイムを短縮することができ、ユーザインタフェースの展開をより迅速に進められます。この手順はオプションですが、これによってアシスタント管理者は、展開が完了するまでの間アップグレードプロセス全体を通じて、現行バージョンと前バージョンの両方のDRAを使用できるようになります。

以下のアップグレード要件のうち1つ以上があてはまる場合は、このオプションの使用を考慮してください。

-

ほとんどまたはまったくダウンタイムが必要ない。

-

多数のアシスタント管理者をサポートする必要があり、すべてのクライアントコンピュータを即座にアップグレードすることは不可能です。

-

プライマリ管理サーバをアップグレードした後も、前バージョンのDRAへのアクセスをサポートし続ける必要がある。

-

複数のサイトにまたがるMMSが環境に含まれている。

たとえば、ロンドンサイトにあるプライマリ管理サーバと東京サイトにあるセカンダリ管理サーバでMMSが設定されている場合は、東京サイトにセカンダリサーバをインストールして対応するMMSに追加するのが得策です。この追加されたサーバは東京での日常的な管理負荷のバランスをとり、アップグレードが完了するまでの間、どちらのサイトのアシスタント管理者も前バージョンのDRAと現バージョンのDRAの両方を使用できるようになります。さらに、現在のDRAのユーザインタフェースを即座に展開できるので、アシスタント管理者がダウンタイムを経験することもありません。ユーザインタフェースのアップグレードの詳細については、「DRAユーザインタフェースの展開」を参照してください。

5.3.3 DRAユーザインタフェースの展開

通常は、プライマリ管理サーバと1つのセカンダリ管理サーバをアップグレードした後で、現在のDRAのユーザインタフェースを展開しなければなりません。ただし、プライマリ管理サーバを使用する必要があるアシスタント管理者のクライアントコンピュータは、Delegation and Configuration console (委任および環境設定コンソール)をインストールして最初にアップグレードしてください。詳細については、「DRAアップグレードの計画」を参照してください。

CLI、ADSIプロバイダ、PowerShellを通じて頻繁にバッチ処理を実行する場合や、頻繁にレポートを生成する場合は、これらのユーザインタフェースを専用のセカンダリ管理サーバにインストールすることを考慮してください。それにより、MMS全体の負荷バランスが適切に保たれます。

DRAユーザインタフェースのインストールをアシスタント管理者に任せることも、グループポリシーを通じてこれらのインタフェースを展開することもできます。また、Webコンソールを複数のアシスタント管理者に簡単かつ迅速に配備できます。

メモ:同じDRAサーバ上に複数のバージョンのDRAコンポーネントを同時に実行することはできません。アシスタント管理者のクライアントコンピュータを徐々にアップグレードするよう計画している場合、現バージョンのDRAを実行する管理サーバに即座にアクセスできるようにするために、Webコンソールの展開を考慮してください。

5.3.4 セカンダリ管理サーバのアップグレード

セカンダリ管理サーバのアップグレードでは、管理上のニーズに合わせて各サーバを必要に応じてアップグレードできます。また、DRAユーザインタフェースのアップグレードと展開の計画についても検討してください。詳細については、「DRAユーザインタフェースの展開」を参照してください。

たとえば、典型的なアップグレードパスには、次の手順が含まれます。

-

1つのセカンダリ管理サーバをアップグレードします。

-

このサーバを使用するアシスタント管理者に、Webコンソールなどの適切なユーザインタフェースのインストールを指示します。

-

MMS全体をアップグレードするまで、上記のステップ1とステップ2を繰り返します。

アップグレードを始める前に、アップグレードの開始時期をアシスタント管理者に通知してください。セカンダリ管理サーバを前バージョンのDRAを実行するための専用サーバにした場合は、アシスタント管理者がアップグレード中に前バージョンのDRAを使い続けられるようにするために、そのサーバのことも知らせてください。このMMSのアップグレードが完了し、すべてのアシスタント管理者クライアントコンピュータがアップグレード済みのユーザインタフェースを実行するようになったら、残っている前バージョンのサーバをオフラインにしてください。

5.3.5 Webコンソール環境設定の更新 - インストール後

DRA環境に適用可能な場合は、アップグレードのインストール後に、以下のアクションのいずれかまたは両方を実行します。

デフォルトDRAサーバ接続

DRA RESTサービスコンポーネントは、DRA 10.1から始まるDRAサーバと統合されています。DRA 10.0.x以前のバージョンからアップグレードする前にデフォルトのDRAサーバ接続が設定されている場合は、DRAサーバ接続という接続設定が1つしか存在しなくなるため、アップグレード後にこれらの設定を確認する必要があります。この環境設定には、Webコンソールの[管理]>[構成]>[DRAサーバ接続]でアクセスできます。

アップグレード後に、DRA WebコンソールサーバのC:\inetpub\wwwroot\DRAClient\restにあるweb.configファイルで、次のように設定を更新することもできます。

<restService useDefault="Never"> <serviceLocation address="<REST server name>" port="8755"/> </restService>

Webコンソールのログイン設定

DRA 10.0.x以前のバージョンからアップグレードする場合、DRA RESTサービスがDRAサーバなしでインストールされている場合は、DRA RESTサービスをアンインストールする必要があります。アップグレード前に変更されたファイルのコピーは、サーバ上のC:\ProgramData\NetIQ\DRA\Backup\に作成されます。これらのファイルを参照して、アップグレード後に関連するファイルを更新できます。

5.4 Workflow Automationのアップグレード

クラスタ化されていない64ビット環境でインプレースアップグレードを実行するには、既存のWorkflow AutomationコンピュータでWorkflow Automationセットアッププログラムを実行します。実行中のWorkflow Automationサービスを停止する必要はありません。

Workflow Automationインストーラに組み込されていないWorkflow Automationアダプタは、アップグレード後にアンインストールして再インストールする必要があります。

Workflow Automationのアップグレードの詳細については、『Workflow Automation Administrator Guide(Workflow Automation管理者ガイド)』の「Upgrading from a Previous Version(旧バージョンからのアップグレード)

」を参照してください。

5.5 Reportingのアップグレード

DRA Reportingをアップグレードする前に、環境がNRC 3.3の最低要件を満たしていることを確認します。インストール要件とアップグレードの考慮事項の詳細については、『NetIQ Reporting Center Reporting Guide』を参照してください。

|

ステップ |

詳細 |

|---|---|

|

DRA Reportingサポートを無効にする |

レポーティングコレクタがアップグレード処理中に実行されないように、Delegation and Configuration console (委任および環境設定コンソール)の[Reporting Service Configuration]ウィンドウでDRA Reportingサポートを無効にします。 |

|

適切な資格情報を使用してSQLインスタンスサーバにログオンする |

レポーティングデータベース用のSQLインスタンスをインストールしたMicrosoft Windowsサーバに、管理者アカウントを使用してログオンします。このアカウントにローカル管理者権限とSQL Serverのシステム管理者権限があることを確認します。 |

|

DRA Reportingセットアップを実行する |

インストールキットのDRAReportingSetup.exeを実行し、インストールウィザードの指示に従います。 |

|

DRA Reportingサポートを有効にする |

プライマリ管理サーバで、Delegation and Configuration Console (委任および環境設定コンソール)でレポートを有効にします。 |

SSRS統合を使用している場合は、レポートを再展開する必要があります。レポートの再展開の詳細については、Webのマニュアルサイトにある『Reporting Centerガイド』を参照してください。

III 委任モデル

DRAでは、管理者が「最小特権」パーミッションのスキームを実装することができます。企業内の特定の管理対象オブジェクトにきめ細かい権限が付与できる柔軟なコントロールセットが用意されています。このように委任を行うことで、管理者は各アシスタント管理者の役割および責任遂行に必要なパーミッションのみをアシスタント管理者に与えることができます。

6.0 ダイナミック委任モデルについて

DRAでは、委任モデルのコンテキストで企業への管理アクセスを管理することができます。委任モデルでは、企業の変遷と発展に順応できるダイナミックなコントロールを使用してアシスタント管理者のために「最小特権」の権限を設定することができます。委任モデルで使用する管理アクセスコントロールは、次に挙げるように、より精密に企業の活動に対応します。

-

範囲設定ルールに柔軟性があるため、管理者は企業構造ではなく事業ニーズに基づき、特定の管理対象オブジェクトに狙いを定めてパーミッションを設定できます。

-

委任を役割ベースにすることで、一貫性をもって確実にパーミッションが付与され、プロビジョニングも簡単になります。

-

すべてのドメイン、クラウドテナント、および管理対象アプリケーションに関し、特権の割り当てを1カ所から管理できます。

-

権限がきめ細かいため、特定のアクセスを特注してアシスタント管理者に付与することができます。

6.1 委任モデルのコントロール

管理者は、次に示すコントロールを使用して委任モデルによるアクセスの設定を行います。

-

委任: 管理者は、対象範囲を提供するActiveViewのコンテキストでパーミッションを指定しておいた役割を割り当てることによって、ユーザおよびグループへのアクセスを設定します。

-

ActiveView: ActiveViewは、1つまたは複数のルールで定義される特定範囲の管理対象オブジェクトを表します。ActiveViewで各ルールにより特定される管理対象オブジェクトは、1つの統一範囲内に集約されます。

-

ActiveViewのルール: ルールは式で定義されます。式は、オブジェクトタイプ、場所、名前など多数の条件に基づいて一連の管理対象オブジェクトと一致させます。

-

役割: 役割とは、特定の管理機能を実行するために必要となる特定の権限の集まり(パーミッション)です。DRAには、一般的な業務機能に利用できる多くの役割が用意されています。また、自社のニーズに最適となるように役割を定義してカスタマイズすることもできます。

-

権限: 権限は、管理対象オブジェクトのサポート対象のタスクに関して特定のパーミッションを定義します。管理対象オブジェクトの変更に関連するパーミッションは、変更可能な特定のプロパティにさらに分割できます。DRAは、サポート対象の管理対象オブジェクトに使用できる権限が数多く用意され、カスタムの権限を定義して委任モデルを通じて設定可能領域を拡大することができます。

6.2 DRAの要求の処理方法

管理サーバがアクションの要求を受け取ると、ユーザのパスワード変更など、次の手順を使用します。

-

その操作のターゲットオブジェクトを管理するように設定されているActiveViewを検索します。

-

そのアクションを要求しているアカウントに割り当てられた権限を検証します。

-

その操作を要求しているアシスタント管理者が含まれているActiveViewの割り当てをすべて評価します。

-

そのリストが完了したら、ターゲットオブジェクトとアシスタント管理者の両方が含まれるActiveViewの全リストを作成します。

-

すべての権限を、求めている操作に必要な権限と比較します。

-

-

アカウントに正しい権限がある場合、管理サーバがアクションの実行を許可します。

アカウントに正しい権限がない場合、管理サーバはエラーを返します。

-

Active Directoryを更新します。

6.3 DRAの委任割り当て処理方法の例

次に、DRAによる要求処理時の委任モデルの評価方法で発生する一般的なシナリオについて、例を挙げて説明します。

6.3.1 例1: ユーザのパスワード変更

アシスタント管理者がJSmithさんのユーザアカウントに新しいパスワードを設定しようとすると、管理サーバは 「JSmith」を含むActiveViewをすべて見つけます。この検索は、ワイルドカードルールまたはグループメンバーシップを通じて直接JSmithさんを指定するActiveViewを探します。あるActiveViewが他のActiveViewを含んでいる場合、管理サーバはこれらのActiveViewも追加で検索対象にしてください。これらのActiveViewのいずれかでそのアシスタント管理者がReset User Account Passwordという権限を持っているかどうかを管理サーバが判断します。アシスタント管理者がReset User Account Passwordという権限を持っている場合、管理サーバはJSmithさんのパスワードをリセットします。この権限がない場合、管理サーバが要求を拒否します。

6.3.2 例2: ActiveViewの重ね合わせ

権限は、管理対象ドメインまたはサブツリー内でアシスタント管理者が表示、変更、または作成できるオブジェクトプロパティを定義します。2つ以上のActiveViewが同じオブジェクトを含めることができます。この設定を「ActiveViewの重ね合わせ」と呼びます。

ActiveViewが重なり合うと、同じオブジェクトに対して異なる一連の権限を累積することができます。たとえば、1つのActiveViewでドメインにユーザアカウントが追加でき、別のActiveViewで同じドメインからユーザアカウントが削除できる場合、そのドメイン内のユーザアカウントを追加または削除できます。このようにして、特定のオブジェクトに対する権限が累積されます。

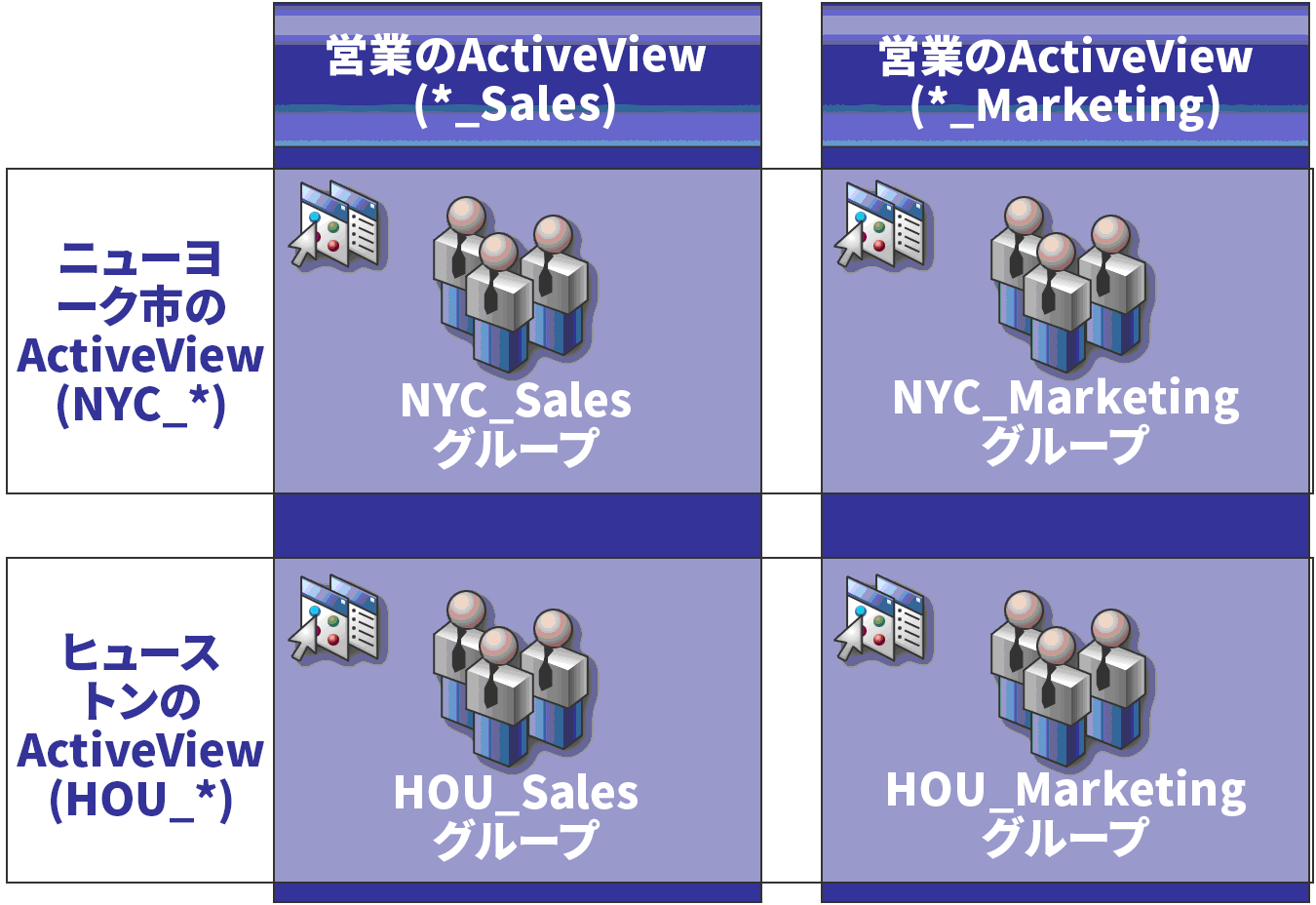

ActiveViewが重なり合ったり、これらのActiveViewに含まれるオブジェクトに対する権限が増したりすることを理解することが重要です。次の図に示すようなActiveViewの構成を検討します。

白いタブでは、ActiveViewを場所で識別します(ニューヨーク市とヒューストン)。黒いタブでは、ActiveViewを組織の機能で識別します(営業と拡販)。各ActiveViewに含まれるグループが各セルに表示されます。

NYC_SalesグループとHOU_Salesグループはどちらも営業のActiveViewに表示されています。営業ActiveViewへの権限を持っている場合、NYC_SalesグループとHOU_Salesグループのすべてのメンバーを管理できます。ニューヨーク市ActiveViewへの権限も持っている場合、これらの追加権限がNYC_Marketingグループに適用されます。この方法により、ActiveViewが重なり合うたびに権限が積み重なります。

ActiveViewの重ね合わせにより、強力で柔軟な委任モデルとなります。ただし、この機能は予期しない結果を生む可能性もあります。ActiveViewを慎重に計画し、各アシスタント管理者がユーザアカウント、グループ、OU、連絡先、またはリソースのそれぞれに対し本当に必要な権限のみ有している状態にしてください。

複数のActiveview内のグループ

この例では、NYC_Salesグループが複数のActiveViewに表示されます。NYC_Salesグループのメンバーは、そのグループ名がNYC_*というActiveViewルールと一致するため、ニューヨーク市ActiveViewに表示されています。このグループは、*_SalesというActiveViewルールと一致するため、営業ActiveViewにも含まれます。同じグループを複数のActiveViewに含めることで、同一のオブジェクトを別々に管理することを異なるアシスタント管理者に許可することができます。

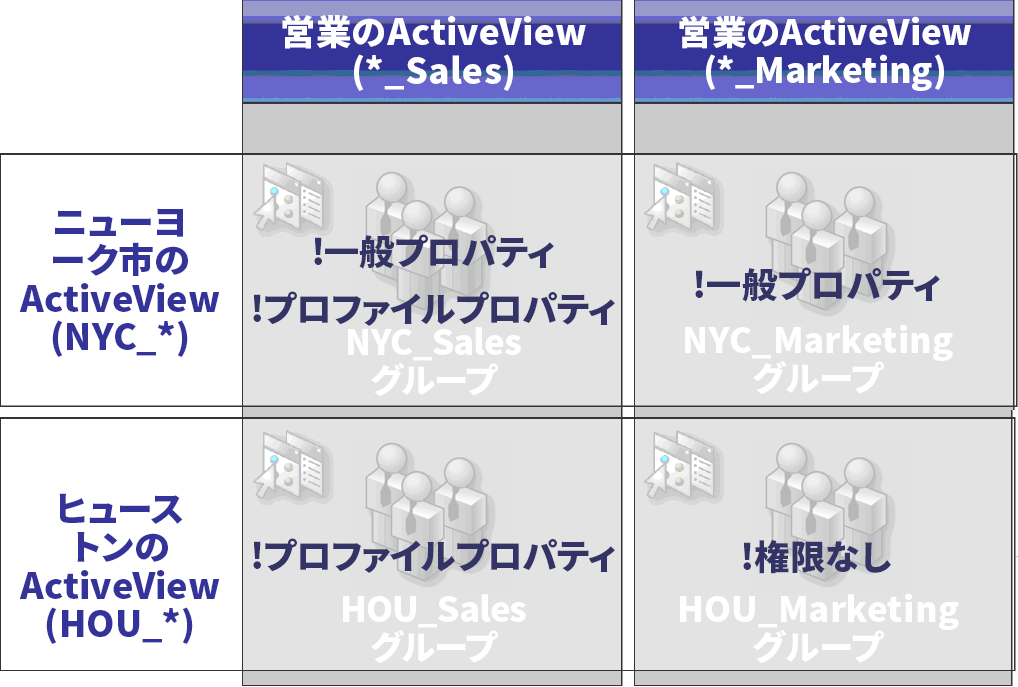

複数のActiveViewでの権限使用

ニューヨーク市のActiveViewでModify General User Propertiesという権限を持つ「JSmith」というアシスタント管理者がいるとします。この最初の権限によってJSmithさんは、ユーザプロパティウィンドウの[全般]タブですべてのプロパティを編集することができます。JSmithさんは、営業ActiveViewでModify User Profile Propertiesという権限を持っています。2つ目の権限によってJSmithさんは、ユーザプロパティウィンドウの[プロファイル]タブですべてのプロパティを編集することができます。

次の図に、各グループでJSmithさんの持つ権限を示します。

JSmithさんには、次の権限があります。

-

NYC_* ActiveViewの全般プロパティ

-

*_Sales ActiveViewのプロファイルプロパティ

このような重なり合うActiveViewの権限委任により、JSmithさんはNYC_Salesグループの[全般]と[プロファイル]の各プロパティを変更できます。そのため、JSmithさんは、NYC_Salesグループを表示するすべてのActiveViewで付与された権限をすべて持っています。

7.0 ActiveView

ActiveViewにより、次に示す特徴を持った委任モデルを実装することができます。

-

既存のActive Directory構造から独立している

-

既存のワークフローと相関関係のある権限割り当てとポリシー定義ができる

-

企業の更なる統合化およびカスタマイズ化に役立つ自動化を提供する

-

変更に動的に対応する

1つのActiveViewが1つまたは複数の管理対象ドメイン内の一連のオブジェクトセットを表示します。1つのオブジェクトを複数のActiveViewに含めることができます。複数のドメインまたはOUからの多数のオブジェクトを含めることもできます。

7.1 組み込みActiveView

組み込みActiveViewとは、DRAに含まれているデフォルトのActiveViewです。これらのActiveViewは、現在のオブジェクトとセキュリティ設定のすべてを表します。したがって、すべてのオブジェクトおよび設定、およびデフォルトの委任モデルに、組み込みActiveViewで直接アクセスすることができます。これらのActiveViewを使用すれば、ユーザアカウントやリソースなどのオブジェクトを管理したり、現在の企業構成にデフォルトの委任モデルを適用することができます。

DRAには、必要な委任モデルと同等の組み込みActiveViewがいくつか用意されています。組み込みActiveViewのノードには、次に示すActiveViewが含まれています。

- すべてのオブジェクト

-

すべての管理対象ドメイン内のすべてのオブジェクトが含まれています。このActiveViewを通じて、企業のすべての側面が管理できます。このActiveViewは、管理者に、または全社に対し監査を行う権限が必要なアシスタント管理者に割り当ててください。

- 現在のユーザがWindows管理者として管理するオブジェクト

-

現在の管理対象ドメインのオブジェクトが含まれます。このActiveViewを通じて、ユーザアカウント、グループ、連絡先、OU、およびリソースが管理できます。このActiveViewは、管理対象ドメイン内のアカウントおよびリソースのオブジェクトを管理する責任のあるネーティブの管理者に割り当ててください。

- 管理サーバと管理対象ドメイン

-

管理サーバのコンピュータと管理対象ドメインを含みます。このActiveViewにより、管理サーバの毎日の保守を管理できます。キャッシュ更新の実行や同期化ステータスの監視などを担当するアシスタント管理者に、このActiveViewを割り当ててください。

- DRAのポリシーと自動化トリガ

-

すべての管理対象ドメイン内のすべてのポリシーおよび自動化トリガオブジェクトが含まれます。このActiveViewから、自動化トリガのプロパティに加え、ポリシーのプロパティや適用範囲が管理できます。会社のポリシーの作成および維持管理を担当するアシスタント管理者に、このActiveViewを割り当ててください。

- DRAのセキュリティオブジェクト

-

すべてのセキュリティオブジェクトが含まれます。このActiveViewから、ActiveView、アシスタント管理者グループ、および役割が管理できます。セキュリティモデルの作成および維持管理を担当するアシスタント管理者に、このActiveViewを割り当ててください。

- すべての管理対象ドメインと信頼されたドメインからのSPAユーザ

-

管理対象ドメインと信頼されたドメインからのすべてのユーザアカウントが含まれます。このActiveViewからは、SPA (Secure Password Administrator)を介してユーザのパスワードが管理できます。

7.1.1 組み込みのActiveViewへのアクセス

ActiveViewにアクセスして、デフォルトの委任モデルを監査したり、自分のセキュリティ設定を管理します。

組み込みのActiveViewにアクセスするには:

-

[Delegation Management]>[Manage ActiveViews (ActiveViewを管理)]の順に選択します。

-

検索フィールドが空であることを確認し、[List items that match my criteria (自分の基準に一致する項目をリスト表示)]ペインで[Find Now (今すぐ検索)]をクリックします。

-

適切なActiveViewを選択します。

7.1.2 組み込みのActiveViewの使用

組み込みのActiveViewは削除、クローン作成、変更ができません。ただし、これらのActiveViewを既存の委任モデルに組み込むことや、これらのActiveViewを使用して独自モデルの設計を行うことができます。

組み込みのActiveViewは次の方法で使用できます。

-

適切なアシスタント管理者グループに個々のビルトインActiveViewを割り当ててください。この関連付けで、アシスタント管理者グループのメンバーが適切な権限を使って、対応するオブジェクトセットを管理することができます。

-

組み込みActiveViewのルールと関連付けを、委任モデルの設計と実装を始める際のガイドラインとして参照してください。

ダイナミック委任モデルの設計の詳細については、「ダイナミック委任モデルについて」を参照してください。

7.2 カスタムActiveViewの実装

ActiveViewでは、1つまたは複数のドメインまたはOUの中の特定のオブジェクトにリアルタイムにアクセスできます。ActiveViewからオブジェクトを、その裏側にあるドメインまたはOUの構造を変更せずに、追加または削除することができます。

ActiveViewは、仮想ドメインまたは仮想OUだと考えてもよいし、リレーショナルデータベースの場合はselectステートメントまたはデータベースビューの結果とみなすこともできます。ActiveViewでは、任意のオブジェクトセットを含めたり除外したり、他のActiveViewを内包したり、重なり合うコンテンツを持つこともできます。ActiveViewには、異なるドメイン、ツリー、フォレストからでもオブジェクトを含めることができます。ActiveViewは、その設定次第でどのような企業管理ニーズにも応えることができます。

Activeviewに含めることができるオブジェクトタイプは次のとおりです。

アカウント:

-

ユーザ

-

グループ

-

コンピュータ

-

連絡先

-

ダイナミック配布グループ

-

グループ管理対象サービスアカウント

-

公開プリンタ

-

公開プリンタのプリントジョブ

-

リソースメールボックス

-

共有メールボックス

-

パブリックフォルダ

ディレクトリオブジェクト:

-

部門(OU)

-

ドメイン

-

メンバーサーバ

委任オブジェクト:

-

ActiveView

-

自己管理

-

ダイレクトレポート

-

管理対象のグループ

リソース:

-

接続ユーザ

-

デバイス

-

イベントログ

-

オープンファイル

-

プリンタ

-

プリントジョブ

-

サービス

-

共有

Azureオブジェクト:

-

Azureユーザ

-

Azureゲストユーザ

-

Azureグループ

-

Azureテナント

-

Azure連絡先

企業の変化と成長に合わせて、ActiveViewも新しいオブジェクトを含めたり除外しながら変化します。したがって、ActiveViewを使用すれば、現モデルの複雑さが軽減され、必要なセキュリティが確保でき、他企業の整理ツールよりもはるかに優れた柔軟性を得ることができます。

7.2.1 ActiveViewのルール

アクティブビューは、ユーザアカウント、グループ、OU、連絡先、リソース、コンピュータ、リソースメールボックス、共有メールボックス、ダイナミック配布グループ、グループ管理対象サービスアカウント、アクティブビュー、およびAzureユーザ、Azureゲストユーザ、Azureグループ、Azure連絡先などのAzureオブジェクトを含めるルール、または排除するルールで構成することができます。この柔軟性によりActiveViewがダイナミックになります。

このような一致を「ワイルドカード」と呼びます。たとえば、DOM*と一致する名前を持つすべてのコンピュータを含めるようなルールを定義することができます。このようにワイルドカードで指定すると、名前が文字列「DOM」で始まるコンピュータアカウントをすべて検索します。ワイルドカード一致では、アカウントがルールと一致したときにそれが自動的に含まれるため、管理がダイナミックなものになります。そのため、ワイルドカードを使用すると、組織変更があっても、ActiveViewを再設定する必要がありません。

もう1つの例は、グループメンバーシップに基づいたActiveViewの定義です。「NYC」の3文字で始まるグループメンバーをすべて含めるルールを定義することができます。その後で、メンバーがこのルールに一致するあらゆるグループに追加されたときに、これらのメンバーは自動的にこのActiveViewに含まれます。企業が改変されたり成長した際に、新しいオブジェクトを適切なActiveView内に含めるルール、またはそこから除外するルールをDRAが再び適用します。

8.0 役割

このセクションでは、DRAに組み込まれている役割の説明のリスト、これらの役割を使用する方法、およびカスタム役割の作成と管理に関する情報を掲載します。

各役割についての説明と一般的な使用法は、「委任モデルのコントロール」を参照してください。

8.1 組み込みの役割

ビルトインアシスタント管理者という役割により、一般的に使用される一連の権限に直接アクセスできます。これらデフォルトの役割を使用して権限を特定のユーザアカウントまたは他のグループに委任することによって、現在使用中のセキュリティ構成を拡張することができます。

これらの役割には、共通管理タスクを実行するために必要な権限が含まれています。たとえば、DRAの管理役割にはオブジェクトの管理に必要な権限がすべて含まれています。ただし、これらの権限を使用するには、ユーザアカウント(またはアシスタント管理者グループ)および管理対象のActiveViewに役割が関連付けられている必要があります。

組み込みの役割がデフォルトの委任モデルの一部であるため、組み込みの役割を使用して素早く権限を委任でき、セキュリティを実装できます。これらの組み込み役割は、DRAのユーザインタフェースから実行できる共通タスクに対処します。以下のセクションで、組み込みの役割を説明し、その役割に関連付けられた権限についてまとめます。

8.1.1 Azure Active Directory管理

- Azure連絡先管理

-

Azure連絡先のプロパティを作成、変更、削除、および表示するために必要なすべての権限を提供します。Azure連絡先の管理を担当するアシスタント管理者全員にこの役割を割り当てることができます。

- Azureグループの管理

-

AzureグループおよびAzureメンバーシップの管理に必要なすべての権限を提供します。

- Azureユーザの管理

-

Azureユーザのプロパティを作成、変更、削除、有効化、無効化、および表示するために必要なすべての権限を提供します。Azureユーザの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- Azureゲストユーザの管理

-

Azureゲストユーザを管理するために必要なすべての権限を提供します。Azureゲストユーザの管理を担当するアシスタント管理者に、この役割を割り当ててください。

8.1.2 管理

- 連絡先の管理

-

新しい連絡先の作成、連絡先プロパティの変更、連絡先の削除に必要な権限がすべて用意されています。連絡先の管理を担当するアシスタント管理者に、この役割を割り当ててください。

- DRAの管理

-

アシスタント管理者にすべての権限を提供します。この役割では、DRA内のすべての管理タスクを実行するパーミッションがユーザに与えられます。この役割は、管理者のパーミッションに相当します。DRAの管理の役割に関連付けられたアシスタント管理者は、Directory and Resource Administratorのすべてのノードにアクセスできます。

- gMSAの管理

-

グループ管理対象サービスアカウント(gMSA)のプロパティを作成、変更、削除、および表示するために必要な権限を提供します。gMSAの管理を担当するアシスタント管理者全員にこの役割を割り当てることができます。

- カスタムツールの管理と実行

-

カスタムツールの作成、管理、および実行に必要な権限がすべて用意されています。カスタムツールの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- クローン例外を管理する

-

クローン例外の作成および管理に必要な権限がすべて用意されています。

- ポリシーおよび自動化トリガを管理する

-

ポリシーおよび自動化トリガを定義するために必要な権限がすべて用意されています。企業ポリシーを維持管理してワークフローを自動化することを担当するアシスタント管理者に、この役割を割り当ててください。

- セキュリティモデルを管理する

-

ActiveView、アシスタント管理者、役割など、管理ルールを定義するために必要な権限がすべて用意されています。セキュリティモデルの実装と維持管理を担当するアシスタント管理者に、この役割を割り当ててください。

- 仮想属性を管理する

-

仮想属性の作成および管理に必要な権限がすべて用意されています。仮想属性の管理を担当するアシスタント管理者に、この役割を割り当ててください。

- OUの管理

-

部門(OU)を管理するために必要な権限がすべて用意されています。Active Directoryの構造の管理を担当するアシスタント管理者に、この役割を割り当ててください。

- パブリックフォルダの管理

-

メールの作成、変更、削除、有効化、無効化、およびパブリックフォルダのプロパティ表示のための権限が用意されています。パブリックフォルダの管理を担当するアシスタント管理者全員にこの役割を割り当てることができます。

- ファイルを複製する

-

ファイルの情報をアップロード、削除、および変更するために必要な権限がすべて用意されています。プライマリ管理サーバからMMSの他の管理サーバやDRAのクライアントコンピュータにファイルを複製することを担当するアシスタント管理者に、この役割を割り当ててください。

- ローカル管理者パスワードをリセットする

-

ローカルの管理者アカウントのパスワードをリセットしたり、コンピュータ管理者の名前を表示するための権限がすべて用意されています。管理アカウントの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- 自己管理

-

電話番号など、自分のユーザアカウントの基本プロパティを変更するために必要な権限がすべて用意されています。アシスタント管理者が自分の個人情報を管理できるようにする場合に、この役割をアシスタント管理者に割り当ててください。

8.1.3 詳細クエリの管理

- 詳細クエリを実行する

-

保存された詳細クエリの実行に必要な権限がすべて用意されています。詳細クエリの実行を担当するアシスタント管理者に、この役割を割り当ててください。

- 詳細クエリを管理する

-

詳細クエリの作成、管理、および実行に必要な権限がすべて用意されています。詳細クエリの管理を担当するアシスタント管理者に、この役割を割り当ててください。

8.1.4 監査管理

- すべてのオブジェクトを監査する

-

企業内のオブジェクト、ポリシー、構成の各プロパティを表示するために必要な権限がすべて用意されています。この役割でアシスタント管理者がプロパティを変更することはできません。社内のアクションの監査を担当するアシスタント管理者に、この役割を割り当ててください。カスタムツールのノードを除くすべてのノードをアシスタント管理者が表示できます。

- 制限付きアカウントおよびリソースプロパティを監査する

-

すべてのオブジェクトプロパティに対する権限が用意されています。

- リソースを監査する

-

管理対象リソースのプロパティを表示するために必要な権限がすべて用意されています。リソースオブジェクトの監査を担当するアシスタント管理者に、この役割を割り当ててください。

- ユーザとグループを監査する

-

ユーザアカウントとグループプロパティの表示に必要な権限はすべて用意されていますが、これらのプロパティを変更する権限はありません。アカウントプロパティの監査を担当するアシスタント管理者に、この役割を割り当ててください。

8.1.5 コンピュータ管理

- コンピュータ管理

-

コンピュータのプロパティを変更するために必要な権限がすべて用意されています。この役割により、アシスタント管理者がコンピュータを追加、削除、シャットダウンでき、ドメインコントローラの同期化もできます。ActiveView内のコンピュータの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- コンピュータアカウントを作成および削除する

-

コンピュータアカウントの作成と削除に必要な権限がすべて用意されています。コンピュータの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- コンピュータのプロパティを管理する

-

コンピュータアカウントのすべてのプロパティを管理するために必要な権限がすべて用意されています。コンピュータの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- すべてのコンピュータプロパティを表示する

-

コンピュータアカウントのプロパティを表示するために必要な権限がすべて用意されています。コンピュータの監査を担当するアシスタント管理者に、この役割を割り当ててください。

8.1.6 Exchangeの管理

- メールボックスのあるユーザのクローンを作成する

-

アカウントのメールボックスを伴う既存のユーザアカウントのクローンを作成するために必要な権限がすべて用意されています。ユーザアカウントの管理を担当するアシスタント管理者に、この役割を割り当ててください。

メモ:クローン作成タスクの間にアシスタント管理者に新しいユーザアカウントをグループに追加することを許可するには、Manage Group Memberships (グループメンバーシップの管理)という役割も割り当ててください。

- リソースメールボックスを作成および削除する

-

メールボックスの作成と削除に必要な権限がすべて用意されています。メールボックスの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- メールボックスの管理

-

Microsoft Exchangeのメールボックスプロパティの管理に必要な権限がすべて用意されています。Microsoft Exchangeを使用する場合は、Microsoft Exchangeのメールボックス管理を担当するアシスタント管理者に、この役割を割り当ててください。

- Exchangeメールボックスの権限を管理する

-

Microsoft Exchangeメールボックスのセキュリティと権限を管理するために必要な権限がすべて用意されています。Microsoft Exchangeを使用する場合は、Microsoft Exchangeメールボックス権限の管理を担当するアシスタント管理者に、この役割を割り当ててください。

- グループの電子メールを管理する

-

グループの電子メールアドレスの表示、有効化、無効化に必要な権限がすべて用意されています。アカウントオブジェクトのグループまたは電子メールアドレスの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- メールボックスの移動要求を管理する

-

メールボックスの移動要求の管理に必要な権限がすべて用意されています。

- リソースメールボックスのプロパティを管理する

-

メールボックスのすべてのプロパティを管理するために必要な権限がすべて用意されています。メールボックスの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- ユーザの電子メールを管理する

-

ユーザアカウントの電子メールアドレスの表示、有効化、無効化に必要な権限がすべて用意されています。アカウントオブジェクトに関するユーザアカウントまたは電子メールアドレスの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- ユニファイドメッセージングPINのプロパティをリセットする

-

ユーザアカウントに関するユニファイドメッセージングPINのプロパティをリセットするために必要な権限がすべて用意されています。

- リソースメールボックスの管理

-

リソースメールボックスを管理するために必要な権限がすべて用意されています。

- 共有メールボックスの管理

-

共有メールボックスのプロパティを作成、変更、削除、および共有するために必要な権限がすべて用意されています。共有メールボックスの管理を担当するアシスタント管理者の全員に、この役割を割り当ててください。

- すべてのリソースメールボックスプロパティを表示する

-

リソースメールボックスのプロパティを表示するために必要な権限がすべて用意されています。リソースメールボックスの監査を担当するアシスタント管理者に、この役割を割り当ててください。

8.1.7 グループ管理

- グループを作成および削除する

-

グループの作成と削除に必要な権限がすべて用意されています。グループの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- ダイナミックグループの管理

-

Active Directoryのダイナミックグループの管理に必要な権限がすべて用意されています。

- グループ管理

-

グループとグループメンバーシップの管理、および対応するユーザプロパティの表示に必要な権限がすべて用意されています。グループの管理、またはグループを通じて管理されるアカウントとリソースオブジェクトの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- ダイナミック配布グループを管理する

-

Microsoft Exchangeのダイナミック配布グループの管理に必要な権限がすべて用意されています。

- グループメンバーシップのセキュリティを管理する

-

Microsoft WindowsのグループメンバーシップをMicrosoft Outlookから表示および変更できるユーザを指定するのに必要な権限がすべて用意されています。

- グループメンバーシップを管理する

-

ユーザアカウントまたはグループを既存のグループから追加および削除し、ユーザまたはコンピュータアカウントのプライマリグループを表示するために必要な権限がすべて用意されています。グループまたはユーザアカウントの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- グループのプロパティを管理する

-

グループのすべてのプロパティを管理するために必要な権限がすべて用意されています。グループの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- 一時グループ割り当てを管理する

-

一時グループ割り当ての作成および管理に必要な権限がすべて用意されています。グループの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- グループ名を変えて説明を変更する

-

グループの名前と説明を変更するために必要な権限がすべて用意されています。グループの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- すべてのグループプロパティを表示する

-

グループのプロパティを表示するために必要な権限がすべて用意されています。グループの監査を担当するアシスタント管理者に、この役割を割り当ててください。

8.1.8 レポーティング管理

- Active Directoryコレクタ、DRAコレクタ、および管理レポートコレクタを管理する

-

Active Directoryコレクタ、DRAコレクタ、および管理レポートコレクタの管理に必要なデータ収集用の権限がすべて用意されています。レポーティングの設定の管理を担当するアシスタント管理者に、この役割を割り当ててください。

- Active Directoryコレクタ、DRAコレクタ、管理レポートコレクタ、およびデータベース構成を管理します。

-

Active Directoryコレクタ、DRAコレクタ、管理レポートコレクタ、およびデータベース構成の管理に必要なデータ収集用の権限がすべて用意されています。レポーティングおよびデータベース構成の管理を担当するアシスタント管理者に、この役割を割り当ててください。

- UIレポート機能を管理する

-

ユーザ、グループ、連絡先、コンピュータ、部門、権限、役割、ActiveView、コンテナ、公開プリンタは、およびアシスタント管理者に関するActivity Detailレポートの生成およびエクスポートに必要な権限がすべて用意されています。レポート生成を担当するアシスタント管理者に、この役割を割り当ててください。

- データベースの構成を管理する

-

管理レポート用のデータベースの構成を管理するために必要な権限がすべて用意されています。レポーティングデータベースの構成管理を担当するアシスタント管理者に、この役割を割り当ててください。

- Active Directoryコレクタ、DRAコレクタ、管理レポートコレクタ、およびデータベース構成の情報を表示します。

-

ADコレクタ、DRAコレクタ、管理レポートコレクタ、およびデータベース構成の情報を表示するために必要な権限がすべて用意されています。

8.1.9 Resource Management

- リソースを作成および削除する

-

共有とコンピュータアカウントを作成および削除しイベントログをクリアするために必要な権限がすべて用意されています。リソースオブジェクトとイベントログの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- プリンタとプリントジョブを管理する

-

プリンタ、プリントキュー、およびプリントジョブの管理に必要な権限がすべて用意されています。ユーザアカウントに関連付けられたプリントジョブを管理するには、プリントジョブとユーザアカウントを同じActiveViewに追加する必要があります。プリンタの保守およびプリントジョブの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- 管理対象ユーザのリソースを管理する

-

特定のユーザアカウントに関連付けられているリソースを管理するために必要な権限がすべて用意されています。アシスタント管理者およびユーザアカウントは同じActiveViewに含める必要があります。リソースオブジェクトの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- サービスを管理する

-

サービスを管理するために必要な権限がすべて用意されています。サービスの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- 共有フォルダを管理する

-

共有フォルダを管理するために必要な権限がすべて用意されています。共有フォルダの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- リソースの管理

-

ユーザアカウントに関連付けられたリソースを含め、管理対象リソースのプロパティを変更するために必要な権限がすべて用意されています。リソースオブジェクトの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- リソースを開始および停止する

-

サービスの一時停止、開始、再開、または停止、デバイスまたはプリンタの開始または停止、コンピュータのシャットダウン、およびドメインコントローラの同期化に必要な権限がすべて用意されています。また、サービスの一時停止、再開、および開始、デバイスまたはプリントキューの停止、およびコンピュータのシャットダウンに必要な権限がすべて用意されています。リソースオブジェクトの管理を担当するアシスタント管理者に、この役割を割り当ててください。

8.1.10 サーバ管理

- 組み込みスケジューラ - 社外秘

-

DRAがキャッシュを更新するときにスケジュールを行う権限が用意されています。

- アプリケーションサーバの管理

-

アプリケーションサーバの設定を構成、表示、削除するために必要な権限が用意されています。

- サーバとドメインを設定する

-

管理サーバのオプションおよび管理対象ドメインを変更するために必要な権限がすべて用意されています。さらに、Azureテナントを構成および管理するために必要な権限もあります。管理サーバの監視および保守の担当、またAzureテナントの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- 統合された変更履歴のサーバの管理

-

統合された変更履歴のサーバの設定を構成、表示、削除するために必要な権限が用意されています。

- ワークフロー自動化サーバの管理

-

ワークフロー自動化サーバの設定を構成、表示、削除するために必要な権限が用意されています。

8.1.11 ユーザアカウントの管理

- ユーザアカウントを作成および削除する

-

ユーザアカウントの作成と削除に必要な権限がすべて用意されています。ユーザアカウントの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- ヘルプデスクの管理

-

ユーザアカウントプロパティの表示、およびプロパティ関連のパスワードとパスワードの変更に必要な権限がすべて用意されています。この役割でアシスタント管理者はユーザアカウントの無効化、有効化、およびロック解除ができます。この役割は、ユーザに自分のアカウントに適切にアクセスできる権限を持たせることが必要なヘルプデスク任務を担当するアシスタント管理者に割り当ててください。

- プロパティでユーザのダイヤルを管理する

-

ユーザアカウントのプロパティでダイヤルを変更するために必要な権限がすべて用意されています。会社へのリモートアクセスが可能なユーザアカウントの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- ユーザのパスワードを管理しアカウントをロック解除する

-

パスワードのリセット、パスワード設定の指定、ユーザアカウントのロック解除に必要な権限がすべて用意されています。ユーザアカウントのアクセス権の維持管理を担当するアシスタント管理者に、この役割を割り当ててください。

- ユーザプロパティを管理する

-

Microsoft Exchangeのメールボックスプロパティを含め、ユーザアカウントのプロパティすべてを管理するために必要な権限がすべて用意されています。ユーザアカウントの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- ユーザ名を変えて説明を変更する

-

ユーザアカウントの名前と説明を変更するために必要な権限がすべて用意されています。ユーザアカウントの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- パスワードをリセットする

-

パスワードのリセットと変更に必要な権限がすべて用意されています。パスワード管理を担当するアシスタント管理者に、この役割を割り当ててください。

- SPAを使用してパスワードをリセットしアカウントをロック解除する

-

Secure Password Administratorを使用してパスワードのリセットとユーザアカウントのロック解除を行うために必要な権限がすべて用意されています。

- ユーザを変換する

-

テンプレートアカウントで見つかったユーザのグループへの追加とグループからの削除に必要な権限がすべて用意されています。これには、そのユーザを変換しつつ、そのユーザのプロパティを変更する能力も含まれます。

- ユーザ管理

-

ユーザアカウント、関連のMicrosoft Exchangeメールボックス、およびグループメンバーシップを管理するために必要な権限がすべて用意されています。ユーザアカウントの管理を担当するアシスタント管理者に、この役割を割り当ててください。

- すべてのユーザプロパティを表示する

-

ユーザアカウントのプロパティを表示するために必要な権限がすべて用意されています。ユーザアカウントの監査を担当するアシスタント管理者に、この役割を割り当ててください。

8.1.12 WTSの管理

- WTS環境のプロパティを管理する

-

ユーザアカウントに関するWTS環境のプロパティを変更するために必要な権限のすべてが用意されています。ユーザアカウントの管理またはWTS環境の維持管理を担当するアシスタント管理者に、この役割を割り当ててください。

- WTSリモート管理のプロパティを管理する

-

ユーザアカウントに関するWTSリモート管理のプロパティを変更するために必要な権限がすべて用意されています。ユーザアカウントの管理またはWTSアクセスの維持管理を担当するアシスタント管理者に、この役割を割り当ててください。

- WTSセッションのプロパティを管理する

-

ユーザアカウントに関するWTSセッションのプロパティを変更するために必要な権限がすべて用意されています。ユーザアカウントの管理またはWTSセッションの維持管理を担当するアシスタント管理者に、この役割を割り当ててください。

- WTSターミナルのプロパティを管理する

-

ユーザアカウントに関するWTSターミナルのプロパティを変更するために必要な権限がすべて用意されています。ユーザアカウントの管理またはWTS端末プロパティの維持管理を担当するアシスタント管理者に、この役割を割り当ててください。

- WTSの管理

-

ActiveView内のユーザアカウントに関しWTS (Windows Terminal Server)プロパティの管理に必要な権限がすべて用意されています。WTSを使用する場合に、ユーザアカウントのWTSプロパティの維持管理を担当するアシスタント管理者に、この役割を割り当ててください。

8.2 組み込み役割へのアクセス

組み込み役割にアクセスしてデフォルトの委任モデルの監査や自分のセキュリティの設定を管理します。

組み込みの役割にアクセスするには:

-

[Delegation Management]>[Manage Roles (役割を管理)]の順に選択します。

-

検索フィールドが空であることを確認し、[List items that match my criteria (自分の基準に一致する項目をリスト表示)]ペインで[Find Now (今すぐ検索)]をクリックします。

-

適切な役割を選択します。

8.3 組み込みの役割の使用

組み込みの役割は削除および変更できません。ただし、組み込みの役割を既存の委任モデルに組み入れたり、これらの役割を使用して独自のモデルを設計および実装することはできます。

組み込みの役割は次の方法で使用できます。

-

ビルトインの役割をユーザアカウントやアシスタント管理者グループに関連付けます。この関連付けで、ユーザまたはアシスタント管理者グループのメンバーがタスクのための適切な権限を得ることができます。

-

組み込み役割のクローンを作成し、カスタマイズする役割のベースとしてそのクローンを使用してください。その他の役割や権限をこの新しい役割に追加して、組み込み役割に元々含まれていた権限を削除することができます。

ダイナミック委任モデルの設計の詳細については、「ダイナミック委任モデルについて」を参照してください。

8.4 カスタムの役割の作成

役割を作成すると、管理タスクまたはワークフローを表す権限のセットを簡単かつ迅速に委任できます。Delegation and Configuration Console (委任および環境設定コンソール)で[Delegation Management]>[役割]ノードからロールの作成および管理します。このノードでは次の操作を行うことができます。

-

新しい役割を作成する

-

既存の役割のクローンを作成する

-

役割のプロパティを変更する

-

役割を削除する

-

役割割り当てを管理する

-

新しい割り当てを委任する

-

既存の割り当てを削除する

-

割り当てられたアシスタント管理者のプロパティを表示する

-

割り当てられたActiveViewのプロパティを表示する

-

-

役割と役割内の権限を管理する(役割はネスト可能)

-

役割変更レポートを生成する

このセクションで確認したアクションのいずれかを実行するには、[役割]ノードを選択してから、次に示す操作のうち1つを行うのが一般的な流れです。

-

[タスク]メニューまたは右クリックメニューを使用して、該当するウィザードまたはダイアログボックスを開き、後続の必要なアクションを行います。

-

[List items that match my criteria (自分の基準に一致する項目をリスト表示)]ペインで役割オブジェクトを見つけて、[タスク]メニューか右クリックメニューを使用して該当するウィザードまたはダイアログボックスを選択して開き、後続の必要な操作を実行します。

上のアクションのいずれかを実行するには、Manage Security Modelという役割に含まれている権限のような、適切な権限が必要です。

9.0 権限

権限は、「最小特権」管理において最初の構成要素です。ユーザに権限を割り当てておくと、ダイナミックセキュリティモデルの実装と維持に役立ちます。これらの手順は、Delegation and Configuration console (委任および環境設定コンソール)で実行します。

9.1 組み込みの権限

役割定義および委任割り当てを行うときに使う可能性のある管理共通タスクの実行やオブジェクト管理のための組み込み権限が390以上もあります。組み込み権限は削除できませんが、そのクローンを作成してカスタム権限を作ることはできます。次に、組み込み権限の例をいくつか示します。

- グループを作成してすべてのプロパティを変更する

-

グループを作成してグループ作成中にプロパティをすべて指定するための権限があります。

- ユーザアカウントを削除する

-

ごみ箱が有効であれば、ユーザアカウントをごみ箱に移動する権限があります。ごみ箱が無効であれば、ユーザアカウントを永久に削除する権限があります。

- すべてのコンピュータプロパティを変更する

-

コンピュータアカウントのプロパティをすべて変更する権限があります。

9.1.1 Azureの権限

次の権限を使用して、Azureユーザ、グループ、および連絡先の作成および管理を委任します。

Azure User Account Powers (Azureユーザアカウント権限):

-

Azureユーザの作成およびすべてのプロパティの変更

-

Azureユーザアカウントの完全削除

-

Azureユーザのサインインの管理

-

Azureテナントと同期されるAzureユーザのサインインの管理

-

すべてのAzureユーザプロパティの変更

-

Azureユーザアカウントのパスワードのリセット

-

すべてのAzureユーザプロパティの表示

Azure Group Powers (Azureグループの権限):

-

Azureグループへのオブジェクトの追加

-

Azureグループの作成およびすべてのプロパティの変更

-

Azureグループアカウントの削除

-

すべてのAzureグループのプロパティの変更

-

Azureグループからオブジェクトの削除

-

すべてのAzureグループプロパティの表示

Azure連絡先の権限:

-

Azure連絡先の作成およびすべてのプロパティの変更

-

Azure連絡先アカウントの削除

-

すべてのAzure連絡先のプロパティの変更

-

すべてのAzure連絡先プロパティの表示

Azureゲストユーザアカウントの権限:

-

Azureゲストユーザの招待

Azureユーザアカウントに一覧表示されている権限は、Azureゲストユーザアカウントにも適用されます。

Azureオブジェクトの詳細なレベルのプロパティを管理するには、特定のオブジェクト属性を選択することでカスタム権限を作成します。

9.2 カスタム権限の実装

カスタム権限を作成するには、新しい権限を作成するか既存の権限のクローンを作成します。既存の権限を新しい権限委任のテンプレートとして使用できます。権限は、管理対象ドメインまたはサブツリー内でアシスタント管理者が表示、変更、または作成できるオブジェクトプロパティを定義します。カスタム権限には、View All User Propertiesという権限のような、複数のプロパティへのアクセス権を含めることができます。

メモ:組み込み権限はどれもクローン作成できません。

カスタム権限は、Delegation and Configuration Console (委任および環境設定コンソール)の[Delegation Management]>[権限]ノードから実装します。このノードでは次の操作を行うことができます。

-

すべての権限プロパティの表示

-

新しい権限の作成

-

既存の権限のクローン作成

-

カスタム権限の変更

-

権限変更のレポート生成

これらのアクションを実行するには、Manage Security Modelという役割に含まれている権限のような、適切な権限が必要です。

新しい権限を作成する前に、以下のプロセスを考慮してください。

-

DRAに付属している権限を確認する。

-

カスタム権限が必要かどうかを判断する。それが適切な場合は、既存のカスタム権限のクローンを作成して利用できます。

-

ウィザードを使った適切な手順を実行する。たとえば、New Powerウィザードを完了します。

-

新しい権限を表示する。

-

必要に応じて、新しい権限を変更する。

このセクションで紹介するアクションはいずれも、実行する際に[権限]ノードを選択してから次に示す操作のいずれかを行うという流れが一般的です。

-

[タスク]メニューまたは右クリックメニューを使用して、該当するウィザードまたはダイアログボックスを開き、後続の必要なアクションを行います。

-

[List items that match my criteria (自分の基準に一致する項目をリスト表示)]ペインで権限オブジェクトを見つけて、[タスク]メニューまたは右クリックメニューを使用して該当するウィザードまたはダイアログボックスを選択して開き、後続の必要な操作を実行します。

9.3 権限の拡張

権限を拡張することで、その権限にパーミッションまたは機能を追加することができます。

たとえば、アシスタント管理者にユーザアカウントの作成を許可するために、Create User and Modify All Properties (ユーザを作成してすべてのプロパティを変更する)という権限とCreate User and Modify Limited Properties (ユーザを作成し限定プロパティを変更する)という権限のいずれかを割り当てることができます。Add New User to Groupという権限も割り当てる場合、この新しいユーザアカウントをアシスタント管理者が[ユーザの作成]ウィザードの使用中にグループに追加することができます。この場合、Add New User to Groupという権限により、ウィザードの機能が追加されます。Add New User to Groupという権限は拡張権限です。

拡張権限では、単独でパーミッションや機能を追加できません。拡張権限を含むタスクを正常に委任するには、その拡張権限を、拡張する権限とともに割り当てる必要があります。

メモ:

-

グループの作成およびActiveViewへの新規グループの追加を正常に行うには、指定されたActiveViewに、Add New Group to ActiveViewという権限を持っている必要があります。指定されたActiveViewには、新しいグループを入れる組み込みコンテナまたはOUも含める必要があります。

-

グループのクローン作成およびActiveViewへの新規グループの追加を正常に行うには、指定されたActiveViewにAdd Cloned Group to ActiveView(複製されたグループをActiveViewに追加する)という権限を持っている必要があります。指定されたActiveViewには、新しいグループを入れる組み込みコンテナまたはOUの他に、ソースグループも含める必要があります。

次の表に、権限の新規作成時または既存の権限のプロパティ変更時に設定が可能なアクションの例をいくつか列挙します。

|

委任するタスク |

割り当てる権限 |

拡張権限 |

|---|---|---|

|

グループを複製し、指定されたActiveViewに新しいグループを含める |

グループのクローンを作成してすべてのプロパティを変更する |

複製されたグループをActiveViewに追加する |

|

グループを作成し、指定されたActiveViewに新しいグループを含める |

グループを作成してすべてのプロパティを変更する |

新しいグループをActiveViewに追加する |

|

メールが有効な連絡先を作成する |

連絡先を作成しすべてのプロパティを変更する 連絡先を作成し制限されたプロパティを変更する |

新しい連絡先の電子メールを有効にする |

|

メールが有効なグループを作成する |

グループを作成してすべてのプロパティを変更する |

新しいグループの電子メールを有効にする |

|

メールが有効なユーザアカウントを作成する |

ユーザを作成してすべてのプロパティを変更する ユーザを作成し限定プロパティを変更する |

新しいユーザの電子メールを有効にする |

|

ユーザアカウントを作成し、特定のグループに新しいアカウントを追加する |

ユーザを作成してすべてのプロパティを変更する ユーザを作成し限定プロパティを変更する |

新しいユーザをグループに追加する |

10.0 委任の割り当て

委任割り当ては、Delegation and Configuration Console (委任および環境設定コンソール)で[Delegation Management]>[アシスタント管理者]ノードから管理します。このノードでは、アシスタント管理者に割り当てられた権限と役割の表示と、役割およびActiveViewの割り当て管理が可能です。アシスタント管理者のグループでは、次の操作を行うことができます。

-

グループメンバーを追加する

-

グループを作成する

-

グループのクローンを作成する

-

グループを削除する

-

グループプロパティを変更する

割り当ての表示と管理およびアシスタント管理者グループへの変更を行うには、Manage Security Modelという役割に含まれる権限のような、適切な権限を持っている必要があります。

このセクションで確認したアクションのいずれかを実行するには、[アシスタント管理者]ノードを選択してから、次に示す操作のうち1つを行うのが一般的な流れです。

-

[タスク]メニューまたは右クリックメニューを使用して、該当するウィザードまたはダイアログボックスを開き、後続の必要なアクションを行います。

-

[List items that match my criteria (自分の基準に一致する項目をリスト表示)]ペインでグループまたはアシスタント管理者を見つけて、[タスク]メニューか右クリックメニューで該当のウィザードかダイアログボックスを選んで開き、後続の必要な操作を実行します。

IV コンポーネントおよびプロセスの設定

この章では、サーバとコンソールについて、さらにサーバとコンソールのカスタマイズや、Azure管理、パブリックフォルダの管理、サーバへの接続など、DRAを初めて設定する人のための情報を提供します。

11.0 初期設定

このセクションでは、Directory and Resource Administratorを初めてインストールする場合に必要な設定手順について概説します。

11.1 設定チェックリスト

次のチェックリストを使用し、初めてDRAを設定する手順を説明します。

|

ステップ |

詳細 |

|---|---|

|

正常性検査ユーティリティを使用して、DRAライセンスを適用します。DRAライセンスの詳細については、「ライセンスの要件」を参照してください。 |

|

|

MMS、クローン例外、ファイルのレプリケーション、イベントスタンプ、キャッシュ動作、AD LDS、ダイナミックグループ、ごみ箱、レポート機能、統合された変更履歴、およびワークフローサーバを設定します。 |

|

|

変更履歴レポーティングの設定(オプション) |

Change Guardianサーバと統合して、DRAの内部および外部の両方のユーザイベントの変更履歴データを収集する場合は、変更履歴レポーティングの設定をします。 |

|

DRAサービスをgMSAアカウントに設定する(オプション) |

複数のサーバと単一のサーバで認証プロトコルを管理する場合は、DRAサービスをグループ管理対象サービスアカウント(gMSA)用に設定します。 |

|

Delegation and Configurationのクライアントで項目がどのようにアクセスされ表示されるかを設定します。 |

|

|

自動ログアウト、証明書、サーバ接続、および認証コンポーネントを設定します。 |

11.2 ライセンスのインストールまたはアップグレード

DRAにはライセンスキーファイルが必要です。このファイルにはライセンス情報が収められており、管理サーバにインストールされます。管理サーバのインストールが完了した後、ヘルスチェックユーティリティを使用して購入したライセンスをインストールします。必要に応じて、無制限のユーザアカウントやメールボックスを30日間管理できる試用版ライセンスキーファイル(TrialLicense.lic)もインストールパッケージに含まれています。

既存のライセンスまたは試用ライセンスをアップグレードする場合、Delegation and Configuration Console (委任および環境設定コンソール)を開き、[環境設定管理]>[Update License (ライセンスのアップデート)]と移動します。ライセンスをアップグレードするときには、各管理サーバ上のライセンスファイルをアップグレードします。

製品のライセンスは、Delegation and Configurationコンソールで確認できます。製品のライセンスを表示するには、[ファイル]メニュー>[DRAプロパティ]>[ライセンス]の順に選択します。

11.3 DRAサーバと機能を設定する

DRAを使用してActive Directoryのタスク用に最小特権アクセスを管理する場合、多くのコンポーネントおよびプロセスを設定する必要があります。これには一般的なコンポーネントの設定と、クライアントコンポーネントの設定があります。このセクションでは、DRA用に設定する必要のある一般的なコンポーネントとプロセスについての情報を記載します。

11.3.1 マルチマスタセットの設定

MMS環境では、ドメインとメンバーサーバの同じセットを複数の管理サーバで管理します。MMSは、1つのプライマリ管理サーバと複数のセカンダリ管理サーバで構成されます。

管理サーバのデフォルトモードはプライマリです。セカンダリサーバをMMS環境に追加するときは、セカンダリ管理サーバが1つのサーバセットにしか所属できないので注意してください。

セット内の各サーバが確実に同じデータを管理できるようにするために、定期的に各セカンダリサーバをプライマリ管理サーバと同期させる必要があります。保守の手間を減らすために、ドメインフォレスト内のすべての管理サーバに対して同じサービスアカウントを使用してください。

重要:

-

セカンダリサーバをインストールしている間は、インストーラで[セカンダリ管理サーバ]を選択してください。

-

プライマリサーバで使用できる機能がすべてセカンダリサーバでも使用できるようにするため、新しいセカンダリのDRAバージョンをプライマリDRAサーバと同じにする必要があります。

セカンダリ管理サーバの追加

Delegation and Configurationのクライアント内の既存のMMSにセカンダリ管理サーバを追加することができます。

メモ:新しいセカンダリサーバを追加するためには、まずその管理サーバコンピュータにDirectory and Resource Administrator製品をインストールする必要があります。詳細については、「DRA管理サーバのインストール」を参照してください。

セカンダリ管理サーバを追加するには、以下の手順を実行します。

-

環境設定管理ノードで[管理サーバ]を右クリックし、[Add Secondary Server(セカンダリサーバの追加)]を選択します。

-

セカンダリサーバの追加ウィザードで、[次へ]をクリックします。

-

[セカンダリサーバ]タブで、MMSに追加するセカンダリ管理サーバの名前を指定します。

-

[アクセスアカウント]タブで、セカンダリ管理サーバのサービスアカウントを指定します。DRAは、セカンダリ管理サーバをMMSに追加するためだけにこのアカウントを使用します。

-

[マルチマスタアクセスアカウント]タブで、プライマリ管理サーバがMMS操作に使用するアクセスアカウントを指定します。セカンダリ管理サーバのサービスアカウントは、マルチマスタアクセスアカウントとして使用しないことをお勧めします。セカンダリ管理者サーバに関連付けられたドメインの任意のユーザアカウントを指定できます。マルチマスタアクセスアカウントは、セカンダリサーバ上のローカル管理者グループの一部である必要があります。マルチマスタアクセスアカウントにMMS操作を実行するための十分な権限がない場合、DRAサーバは必要な権限をマルチマスタアクセスアカウントに自動的に委任します。

セカンダリ管理サーバの格上げ

セカンダリ管理サーバをプライマリ管理サーバに格上げすることができます。セカンダリ管理サーバをプライマリ管理サーバに格上げすると、既存のプライマリ管理サーバはそのサーバセット内のセカンダリ管理サーバになります。セカンダリ管理サーバを格上げするには、Configure Servers and Domainsという組み込みの役割に含まれている権限など、適切な権限が必要です。セカンダリ管理サーバを格上げする前にMMSを同期させてください。こうすることでMMSの設定が最新になります。

MMSを同期方法の詳細については、「同期のスケジューリング」を参照してください。

メモ:新しく格上げされたプライマリサーバは、格上げ処理中に使用できたセカンダリサーバにのみ接続できます。格上げ処理中にセカンダリサーバが使用不能になった場合は、テクニカルサポートに連絡してください。

セカンダリ管理サーバを格上げするには:

-

[環境設定管理]>[管理サーバ]ノードの順に選択します。

-

右側のペインで、格上げするセカンダリ管理サーバを選択します。

-

[タスク]メニューで、[Advanced (詳細情報)]>[Promote Server (サーバを格上げ)]をクリックします。

重要:セカンダリサーバのサービスアカウントがプライマリサーバと異なる場合、またはセカンダリサーバがプライマリサーバ(信頼済みドメイン/信頼できないドメイン)と異なるドメインにインストールされている場合、まずAudit All Objects、Configure Servers and Domains、およびGenerate UI Reportsの各役割を確実に委任しておいてから、セカンダリサーバを格上げしてください。その後でMMSの同期が成功したか確認してください。

プライマリ管理サーバの格下げ

プライマリ管理サーバをセカンダリ管理サーバに格下げすることができます。プライマリ管理サーバを格下げするには、Configure Servers and Domainsという組み込みの役割に含まれている権限など、適切な権限が必要です。

プライマリ管理サーバを格下げするには:

-

[環境設定管理]>[管理サーバ]ノードの順に選択します。

-

右側のペインで、格下げするプライマリ管理サーバを選択します。

-

[タスク]メニューから[Advanced (詳細情報)]>[Demote Server (サーバを格下げ)]をクリックします。

-

新しいプライマリ管理サーバに任命するコンピュータを指定して、[OK]をクリックします。

同期のスケジューリング

同期によって、MMS内のすべての管理サーバが同じ設定データを使用することが保証されます。サーバの同期化はいつでも手動でできますが、デフォルトでは4時間ごとにMMSを同期するようにスケジュールされています。このスケジュールを各企業のニーズに合うように変更してください

この同期化スケジュールを変更する場合、または手動でMMSサーバを同期化するには、Configure Servers and Domainsという組み込みの役割に含まれている権限など、適切な権限が必要です。

同期スケジュールにアクセスする場合、または手動の同期化に関しては、[Configuration Management]>[管理サーバ]の順に選択して、[タスク]メニューを使用するか、選択したサーバ上で右クリックしてオプションを選択してください。同期化のスケジュールは、選択したサーバのプロパティの中にあります。

同期化オプションについて

MMSサーバを同期化するためのオプションは、4種類です。

-

プライマリサーバを選択しセカンダリサーバをすべて同期化する「Synchronize All Servers」

-

セカンダリサーバを選択して、そのサーバだけを同期化する

-

プライマリサーバとセカンダリサーバの同期化スケジュールを別々に設定する

-

設定した同期化スケジュールをすべてのサーバに適用するこのオプションは、プライマリサーバの同期化スケジュールの設定で次の項目を選択した場合に有効になります。

[Configure secondary Administration servers when refreshing the primary Administration server (プライマリ管理サーバの更新時にセカンダリ管理サーバを設定)]

メモ:このオプションを選択しなかった場合、設定ファイルがプライマリスケジュール上のセカンダリサーバにコピーされますが、コピーの時点でセカンダリによってロードされることはありません。セカンダリサーバ上に設定されたスケジュールに基づいてロードされます。これは、タイムゾーンの異なる各地にサーバが配備されている場合に便利です。たとえば、すべてのサーバについて、それぞれのタイムゾーンにおける真夜中に構成を更新するように設定することも可能です。

11.3.2 クローン例外の管理

クローン例外とは、オブジェクト(ユーザ、グループ、連絡先、コンピュータ)のうち1つに対しクローンが作成されたときにコピーされないプロパティを定義することのできる機能です。

適切な権限を持つ人がクローン例外を管理することができます。Manage Clone Exceptionsという役割は、クローン例外を表示、作成、および削除する権限が与えられます。

既存のクローン例外の表示または削除、および新規のクローン例外の作成には、[環境設定管理]>[Clone Exceptions (クローン例外)]>[タスク]の順に選択するか、右クリックしてメニューから選択します。

11.3.3 ファイルのレプリケーション

カスタムツールを作成する場合は、それを実行する前にDRA Delegation and Configuration Console (委任および環境設定コンソール)コンピュータ上にカスタムツールが使用するサポートファイルのインストールが必要となることがあります。カスタムツールのサポートファイルは、DRAのファイルレプリケーション機能を使用してプライマリ管理サーバからMMS内のセカンダリ管理サーバやDRAクライアントコンピュータへと複製することができます。ファイルのレプリケーションは、プライマリサーバからセカンダリサーバにトリガスクリプトを複製するときにも使用できます。

カスタムツール機能とファイルレプリケーション機能は、Delegation and Configuration Console(委任および環境設定コンソール)でのみ使用できます。

カスタムツールとファイルレプリケーション機能を合わせて使用することにより、DRAのクライアントコンピュータが確実にカスタムツールファイルにアクセスすることができます。DRAがカスタムツールファイルをセカンダリ管理サーバに複製して、セカンダリ管理サーバに接続するDRAクライアントコンピュータがカスタムツールにアクセスできるようにします。

カスタムツールファイルは、MMSの同期処理中にDRAによってプライマリ管理サーバからセカンダリ管理サーバへと複製されます。DRAのクライアントコンピュータが管理サーバに接続するときに、DRAによってカスタムツールファイルがダウンロードされます。

メモ:カスタムツールファイルは、DRAクライアントコンピュータ上の次に示すディレクトリにダウンロードされます。

{DRAInstallDir} \{MMS ID}\Download

MMSIDは、DRAがカスタムツールファイルをダウンロードするマルチマスタセットのIDです。

レプリケーションのためのカスタムツールファイルのアップロード

プライマリ管理サーバにファイルをアップロードするときに、プライマリ管理サーバとMMSセット内のすべてのセカンダリ管理サーバとの間でアップロードし、複製するファイルを指定します。DRAでアップロードが許可されているのは、ライブラリファイル、スクリプトファイル、および実行ファイルです。

Replicate Filesという役割を使用すると、プライマリ管理サーバからMMS内のセカンダリ管理サーバおよびDRAのクライアントコンピュータへとファイルを複製することができます。Replicate Fileという役割には、次の権限が含まれています。

-

サーバからファイルを削除する: この権限を使用すると、プライマリ管理サーバ上、セカンダリ管理サーバ上、およびDRAのクライアントコンピュータ上にもはや存在しないファイルをDRAに削除させることができます。

-

ファイル情報を設定する: この権限では、DRAがセカンダリ管理サーバ上のファイルに関するファイル情報を更新することができます。

-

ファイルをサーバにアップロードする: この権限では、DRAがDRAのクライアントコンピュータからプライマリ管理サーバにファイルをアップロードすることができます。

メモ:Delegation and Configuration Console (委任および環境設定コンソール)の中の[File Replication (ファイルのレプリケーション)]ユーザインタフェースを使用して、レプリケーションのために1度に1つのファイルをアップロードすることができます。

カスタムツールファイルをプライマリ管理サーバにアップロードする手順は、次のとおりです。

-

[Configuration Management]>[File Replication (ファイルレプリケーション)]の順に選択します。

-

[タスク]メニューで[Upload File (ファイルをアップロード)]をクリックします。

-

アップロードするファイルを検索して選択するために、[参照]をクリックします。

-

選択したファイルをすべてのDRAクライアントコンピュータにダウンロードする場合は、[Download to all client computers (すべてのクライアントコンピュータにダウンロード)]チェックボックスを選択します。

-

COMライブラリを登録する場合は、[Register COM library (COMライブラリを登録)]チェックボックスを選択します。

-

[OK]をクリックします。

メモ:

-

DRAは、他のセカンダリ管理サーバに複製する必要のあるサポートファイルまたはスクリプトファイルを、プライマリ管理サーバの{DRAInstallDir}\FileTransfer\Replicateフォルダにアップロードします。{DRAInstallDir}\FileTransfer\Replicateフォルダは{DRA_Replicated_Files_Path}とも呼ばれます。

-

DRAは、DRAのクライアントコンピュータに複製する必要のあるサポートファイルまたはスクリプトファイルを、プライマリ管理サーバの{DRAInstallDir}\FileTransfer\Downloadフォルダにアップロードします。

-

プライマリ管理サーバにアップロードされたカスタムツールファイルは、(自動か手動かを問わず)次の同期化処理のときにセカンダリ管理サーバに配布されます。

-

管理サーバ間で複数のファイルを複製する

MMS内のプライマリ管理サーバとセカンダリ管理サーバとの間でアップロードおよび複製するファイルが複数ある場合は、次のプライマリ管理サーバのレプリケーションディレクトリにファイルをコピーすることによって、手動でこれらのファイルをアップロードすることができます。

{DRAInstallDir}\FileTransfer\Replicate

レプリケーションディレクトリはDRAインストール時に作成されます。

レプリケーションディレクトリ内のファイルは、管理サーバによって自動的に識別され、次の自動同期の間に管理サーバ間で複製されます。アップロードされたファイルは、同期後にDelegation and Configuration console (委任および環境設定コンソール)の[File Replication (ファイルレプリケーション)]ウィンドウに表示されます。

メモ:登録が必要なCOMライブラリを含むファイルを複製する場合、そのファイルを管理サーバのレプリケーションディレクトリに手動でコピーすることはできません。Delegation and Configuration console (委任および環境設定コンソール)を使用して各ファイルをアップロードして、COMライブラリを登録する必要があります。

複数ファイルのDRAクライアントコンピュータへの複製

プライマリ管理サーバとDRAクライアントコンピュータとの間で複製するファイルが複数ある場合、プライマリ管理サーバのクライアントレプリケーションディレクトリにファイルをコピーすることができます。コピー先のディレクトリは次のとおりです。

{DRAInstallDir}\FileTransfer\Download

クライアントレプリケーションディレクトリはDRAインストール時に作成されます。

[ダウンロード]フォルダ内のファイルは、管理サーバによって自動的に識別され、次のスケジュール設定された同期の間にセカンダリ管理サーバへと複製されます。アップロードされたファイルは、同期後にDelegation and Configuration console (委任および環境設定コンソール)の[File Replication (ファイルレプリケーション)]ウィンドウに表示されます。レプリケーション後に初めてDRAクライアントコンピュータが管理サーバに接続すると、複製されたファイルがDRAクライアントにダウンロードされます。

メモ:登録が必要なCOMライブラリを含むファイルを複製する場合、そのファイルを管理サーバのダウンロードディレクトリに手動でコピーすることはできません。Delegation and Configuration console (委任および環境設定コンソール)を使用して各ファイルをアップロードして、COMライブラリを登録する必要があります。

11.3.4 Azure Sync

Azure Syncはディレクトリ同期の失敗を防ぐために、無効な文字と文字長のポリシーを規定することができます。このオプションを選択すると、Azure Active Directoryと同期されているすべてのプロパティで無効な文字が制限され、文字の長さの制限が適用されます。

Azure Syncを有効にするには:

-

左側のペインで、[Configuration Management]をクリックします。

-

右側のペインの[Common Tasks (共通タスク)]で、[Update Administration Server Options (管理サーバオプションを更新)]をクリックします。

-

[Azure Sync]タブで、[Enforce online mailbox policies for invalid characters and character length (無効な文字や文字数に対してオンラインメールボックスポリシーを強制する)]を選択します。

11.3.5 グループに複数のマネージャを有効にする

複数のマネージャがグループを管理するためのサポートを有効にした場合、デフォルトの2つの属性のうち1つがグループのマネージャを保存するために使用されます。Microsoft Exchangeを実行するときの属性は、msExchCoManagedByLinkという属性です。Microsoft Exchangeを実行しないときのデフォルト属性は、nonSecurityMemberという属性です。2つ目のオプションは変更することができます。ただし、この設定を変更する必要がある場合は、技術サポートに連絡して適切な属性を決めることをお勧めします。

グループに複数マネージャのサポートを有効にするには:

-

左側のペインで、[Configuration Management]をクリックします。

-

右側のペインの[Common Tasks (共通タスク)]で、[Update Administration Server Options (管理サーバオプションを更新)]をクリックします。

-

[Enable Support for Group Multiple Managers (グループの複数管理者のサポートを有効)]タブで、[Enable support for group’s multiple managers (グループの複数管理者のサポートを有効にする)]チェックボックスを選択します。

11.3.6 暗号通信

この機能では、Delegation and Configurationクライアントと管理サーバの間での暗号化通信の使用を有効または無効にできます。デフォルトでは、DRAはアカウントパスワードを暗号化します。この機能は、WebクライアントやPowerShellの通信の暗号化に対応しません。これは別個にサーバ証明書で処理されます。

暗号通信を使用すると、パフォーマンスに影響する場合があります。暗号通信は、デフォルトでは無効になっています。このオプションを有効にすると、ユーザインタフェースと管理サーバの間での通信中にデータが暗号化されます。DRAでは、リモートプロシージャコール(RPC)にMicrosoftの標準暗号を使用します。

通信の暗号化を有効にするには、[Configuration Management]>[Update Administration Server Options (管理サーバオプションを更新)]>[全般]タブの順に選択し、[Encrypted Communications (暗号化して通信)]チェックボックスを選択します。

メモ:管理サーバとユーザインタフェースの間での通信をすべて暗号化するには、Configure Servers and Domainsという組み込みの役割に含まれる権限など、適切な権限が必要です。

11.3.7 仮想属性の定義