NetIQ Directory and Resource Administratorインストールガイド

『インストールガイド』では、Directory and Resource Administrator (DRA)およびその統合コンポーネントの計画、インストール、設定に関する情報が取り上げられています。

このマニュアルでは、インストール手順について説明し、DRAをインストールおよび設定する際に正しい決定ができるようにします。

本書の読者

このマニュアルには、DRAをインストールするユーザにとって必要な情報が記載されています。

その他のマニュアル

本書は、Directory and Resource Administratorのマニュアルセットの一部です。このガイドの最新バージョンおよびその他のDRA関連のドキュメントリソースについては、DRAマニュアルのWebサイトを参照してください。

連絡先情報

本書またはこの製品に付属するその他のドキュメントについて、お客様のご意見やご提案をお待ちしています。オンラインヘルプの各ページの下部にあるcomment on this topic (このトピックに関するコメント)リンクを使用するか、またはDocumentation-Feedback@microfocus.comに電子メールを送信してください。

特定の製品の問題については、Micro Focusご注文と配送(https://www.microfocus.com/support-and-services/)にお問い合せください。

I はじめに

Directory and Resource Administrator™(DRA)のすべてのコンポーネントをインストールして構成する前に、企業のためにDRAが果たす基本理念と、製品アーキテクチャにおける各DRAコンポーネントの役割について理解しておく必要があります。

1.0 Directory and Resource Administratorとは

Directory and Resource Administratorは、Microsoft Active Directory(AD)の安全で効率的な特権ID管理を可能にします。DRAでは、「最小特権」を細かく委任することで、管理者およびユーザが特定の責務に必要なパーミッションだけが付与されるようにします。また、DRAは、ポリシーの遵守を徹底し、詳細なアクティビティの監査およびレポーティングを提供し、ITプロセスの自動化によって繰り返しの作業を簡素化します。これらの各機能により、顧客のAD環境およびExchange環境を、リスク(特権の格上げ、エラー、悪意のあるアクティビティ、規制違反など)から保護すると同時に、ユーザ、ビジネスマネージャ、ヘルプデスク担当者にセルフサービス機能を付与して管理者の負担を軽減することができます。

また、DRAはMicrosoft Exchangeの強力な機能を拡張し、Exchangeオブジェクトのシームレスな管理を実現します。DRAでは、単一の共通ユーザインタフェースから、Microsoft Exchange環境全体のメールボックス、パブリックフォルダ、および配布リストをポリシーベースで管理することができます。

Microsoft Active Directory、Windows、Exchange、およびAzure Active Directoryの各環境の制御と管理に関する課題がDRAですべて解決できます。

-

AzureとオンプレミスのActive Directory、Exchange、およびSkype for Businessへのサポート: AzureとオンプレミスのActive Directory、オンプレミスのExchange Server、オンプレミスのSkype for Business、およびExchange Onlineを管理できます。

-

ユーザおよび管理者の特権アクセスの細かい制御: 特許取得済みのActiveViewテクノロジにより、特定の責務に必要な権限だけを委任し、特権格上げを防止することができます。

-

カスタマイズ可能なWebコンソール: 直観的な方法により、技術者でなくても、限定された(そして割り当てられた)機能および権限を通して、簡単かつ安全に管理タスクを行えます。

-

詳細なアクティビティの監査およびレポーティング: 製品で実行されたすべてのアクティビティが包括的に監査レコードに記録されます。長期データを安全に保管でき、ADへのアクセスを制御するためのプロセスを実施していることを監査機関(PCI DSS、FISMA、HIPAA、NERC CIPなど)に証明できます。

-

ITプロセスの自動化: プロビジョニングや認証の取り消し、ユーザとメールボックスの操作、ポリシーの適用、セルフサービスタスクの制御など、さまざまなタスクのワークフローを自動化できます。これにより、ビジネスの効率を高め、手動で繰り返し行う管理作業を削減することができます。

-

運用上の完全性: 管理者にきめ細かいアクセスコントロールを提供し、システムおよびリソースへのアクセスを管理することで、システムおよびサービスのパフォーマンスと可用性に影響する悪意のある変更や間違った変更を防止できます。

-

プロセスの適用: 重要な変更管理プロセスの完全性を維持し、生産性の向上、エラーの減少、時間の節約、管理効率の向上に貢献します。

-

Change Guardianとの統合: DRAおよびWorkflow Automation機能とは無関係にActive Directoryで生成されたイベントの監査を強化します。

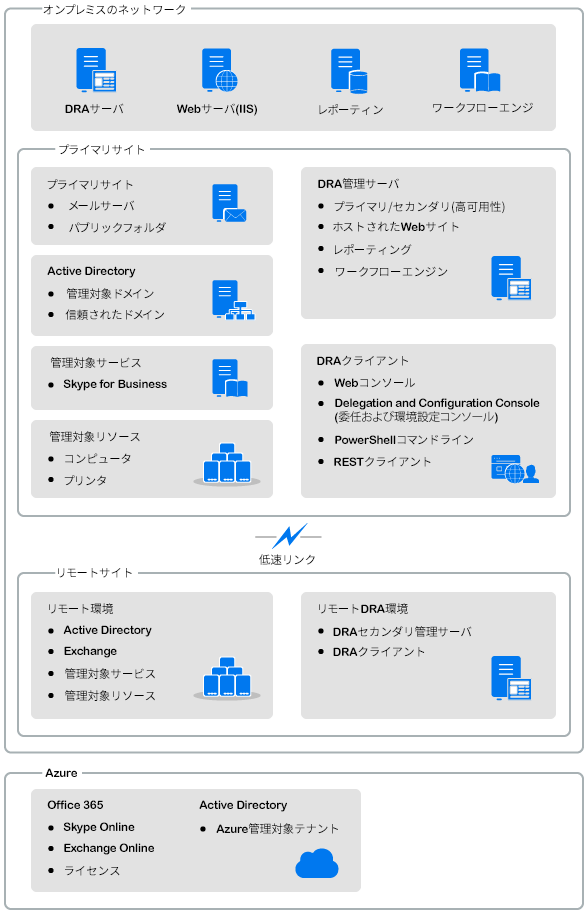

2.0 Directory and Administratorのコンポーネントについて

特権アクセスを管理するために一貫して使用するDRAのコンポーネントには、プライマリサーバおよびセカンダリサーバ、管理コンソール、レポーティングコンポーネント、ワークフロープロセスを自動化するWorkflow Automation Engineなどがあります。

次の表は、各タイプのDRAユーザが使用する典型的なユーザインタフェースと管理サーバを示しています。

|

DRAユーザのタイプ |

ユーザインタフェース |

管理サーバ |

|---|---|---|

|

DRA管理者 (本製品の構成を管理する人) |

Delegation and Configuration Console (委任および環境設定コンソール) |

プライマリサーバ |

|

上級管理者 |

DRA Reporting Centerセットアップ(NRC) PowerShell(オプション) CLI(オプション) DRA ADSIプロバイダ(オプション) |

任意のDRAサーバ |

|

ヘルプデスクの臨時管理者 |

Webコンソール |

任意のDRAサーバ |

2.1 DRA管理サーバ

DRA管理サーバは、構成データ(環境、委任されたアクセス、およびポリシー)を保管し、オペレータのタスクおよび自動化タスクを実行し、システム全体のアクティビティを監査します。このサーバは、コンソールおよびAPIレベルのクライアントをいくつかサポートしながらも、マルチマスタセット(MMS)のスケールアウトモデルにより、冗長性と地理的分離に対しても高い可用性を実現できるように設計されています。このモデルでは、すべてのDRA環境に、複数のセカンダリDRA管理サーバと同期する1つのプライマリDRA管理サーバが必要になります。

Active Directoryドメインコントローラには管理サーバをインストールしないようにすることを強くお勧めします。DRAが管理するドメインごとに、管理サーバと同じサイトにドメインコントローラを1つ以上配置してください。デフォルトでは、管理サーバはすべての読み込み/書き込み操作で最も近いドメインコントローラにアクセスします。そのため、パスワードリセットなどのサイト固有のタスクを実行する場合は、サイト固有のドメインコントローラを指定して操作を処理できます。ベストプラクティスとして、セカンダリ管理サーバ1台をレポーティング、バッチ処理、自動化されたワークロードのために専用で使用することを検討してください。

2.2 Delegation and Configuration Console (委任および環境設定コンソール)

Delegation and Configuration console (委任および環境設定コンソール)は、インストール可能なユーザインタフェースであり、これを使用してシステム管理者はDRAの構成および管理機能にアクセスできます。

-

Delegation Management: 管理対象リソースおよびタスクへのアクセスをアシスタント管理者に細かく指定して割り当てることができます。

-

Policy and Automation Management: 環境の標準および規則に確実に準拠するためのポリシーを定義して適用できます。

-

環境設定管理: DRAシステムの設定とオプションの更新、カスタマイズの追加、および管理対象サービス(Active Directory、Exchange、Azure Active Directory、など)の設定を行えます。

-

Account and Resource Management: DRAアシスタント管理者が、Delegation and Configuration Console (委任および環境設定コンソール)から接続されたドメインおよびサービスの委任オブジェクトを表示および管理できるようにします。

2.3 Webコンソール

Webコンソールは、Webベースのユーザインタフェースです。これを使用してアシスタント管理者が接続ドメインやサービスの委任オブジェクトを素早く簡単に表示および管理できます。企業ブランディングやオブジェクトプロパティのカスタマイズなど、管理者がWebコンソールのインタフェースと使用法をカスタマイズすることができます。

2.4 レポーティングコンポーネント

DRA ReportingにはDRA管理のためにカスタマイズ可能な標準のテンプレートが用意されており、DRA管理対象ドメインおよびシステムの詳細が確認できます。

-

Active Directoryオブジェクトのリソースレポート

-

Active Directoryオブジェクトデータレポート

-

Active Directoryサマリレポート

-

DRA構成レポート

-

Exchange構成レポート

-

Office 365 Exchange Onlineレポート

-

詳細なアクティビティトレンドレポート(月別、ドメイン別、ピーク別)

-

DRAアクティビティの要約レポート

DRAレポートは、SQL Server Reporting Servicesを使用してスケジュールおよび公開できるので、関係者に簡単に配布できます。

2.5 Workflow Automation Engine

DRAはWorkflow Automation Engineとの統合により、Webコンソールでワークフロータスクの自動化が可能です。アシスタント管理者がワークフローサーバの構成、カスタマイズされたワークフロー自動化フォームの実行、およびワークフローのステータスの表示をWebコンソールで行うことができます。Workflow Automation Engineの詳細については、DRAマニュアルサイトを参照してください。

2.6 製品アーキテクチャ

II 製品のインストールとアップグレード

この章では、Directory and Resource Administratorに必要な推奨ハードウェア、ソフトウェア、およびアカウントの要件について説明します。その後、インストールの各コンポーネントのチェックリストを使用してインストールプロセスをガイドします。

3.0 展開の計画

Directory and Resource Administratorの展開を計画するときは、このセクションを参照して、ハードウェア環境とソフトウェア環境の適合性を評価し、展開のために構成する必要があるポートおよびプロトコルを確認してください。

3.1 テスト済みのリソースの推奨構成

このセクションでは、基本的なリソースの推奨構成のサイジング情報を提供します。使用可能なハードウェア、特定の環境、処理データの特定のタイプなどの要因によって、結果は異なります。より高い負荷に対処するために、より強力で大規模なハードウェア構成にすることもできます。不明な点があれば、NetIQ Consulting Servicesにお問い合わせください。

約100万のActive Directoryオブジェクトが存在する環境で実行されます。

|

コンポーネント |

CPU |

メモリ |

ストレージ |

|---|---|---|---|

|

DRA管理サーバ |

8CPU/コア2.0GHz |

16GB |

120GB |

|

DRA Webコンソール |

2CPU/コア2.0GHz |

8GB |

100GB |

|

DRA Reporting |

4CPU/コア2.0GHz |

16GB |

100GB |

|

DRAワークフローサーバ |

4CPU/コア2.0GHz |

16GB |

120GB |

3.2 仮想環境リソースのプロビジョニング

DRAは、大きなメモリセグメントを長時間アクティブに保ちます。仮想環境にリソースをプロビジョニングする場合は、以下の推奨事項を考慮する必要があります。

-

ストレージを「シックプロビジョニング」として割り当てます

-

メモリ予約を[すべてのゲストメモリを予約(すべてロック)]に設定します

-

ページングファイルが、仮想階層でのバルーンメモリの再割り当てをカバーするのに十分な大きさであることを確認します

3.3 必要なネットワークポートおよびプロトコル

このセクションでは、DRA通信のポートとプロトコルについて説明します。

-

設定可能なポートを、アスタリスク1つ*で示しています

-

証明書を必要とするポートを、アスタリスク2つ**で示しています

コンポーネントテーブル:

3.3.1 DRA管理サーバ

|

プロトコルとポート |

方向 |

宛先 |

用途 |

|---|---|---|---|

|

TCP 135 |

双方向 |

DRA管理サーバ |

DRA通信の基本要件であるエンドポイントマッパーにより、MMS内で管理サーバは互いを認識 |

|

TCP 445 |

双方向 |

DRA管理サーバ |

委任モデルの複製、MMS同期中のファイルの複製(SMB) |

|

ダイナミックTCPポート範囲* |

双方向 |

Microsoft Active Directoryドメインコントローラ |

デフォルトでは、DRAは1024から65535までのTCPポート範囲から動的にポートを割り当てます。ただし、この範囲はコンポーネントサービスを使用して設定できます。詳細については、「ファイアウォールでの分散COMの使用」を参照してください。 |

|

TCP 50000 * |

双方向 |

DRA管理サーバ |

属性のレプリケーションおよびDRAサーバ-AD LDS通信。(LDAP) |

|

TCP 50001 * |

双方向 |

DRA管理サーバ |

SSL属性のレプリケーション(AD LDS) |

|

TCP/UDP 389 |

アウトバウンド |

Microsoft Active Directoryドメインコントローラ |

Active Directoryオブジェクトの管理(LDAP) |

|

アウトバウンド |

Microsoft Exchange Server |

メールボックスの管理(LDAP) |

|

|

TCP/UDP 53 |

アウトバウンド |

Microsoft Active Directoryドメインコントローラ |

ネームレゾリューション |

|

TCP/UDP 88 |

アウトバウンド |

Microsoft Active Directoryドメインコントローラ |

DRAサーバからドメインコントローラへの認証を許可(Kerberos) |

|

TCP 80 |

アウトバウンド |

Microsoft Exchange Server |

すべてのオンプレミスのExchangeサーバ2013以降に必要(HTTP) |

|

アウトバウンド |

Microsoft Office 365 |

リモートPowerShellアクセス(HTTP) |

|

|

TCP 443 |

アウトバウンド |

Microsoft Office 365、Change Guardian |

Graph APIアクセスおよびChange Guardian Integration(HTTPS) |

|

TCP 443、5986、5985 |

アウトバウンド |

Microsoft PowerShell |

ネーティブPowerShellコマンドレット(HTTPS)とPowerShellリモート処理 |

|

TCP 5984 |

Localhost |

DRA管理サーバ |

一時的なグループの割り当てをサポートするためのReplication Service (レプリケーションサービス)へのIISアクセス |

|

TCP 8092 * ** |

アウトバウンド |

ワークフローサーバ |

ワークフローのステータスとトリガ(HTTPS) |

|

TCP 50101 * |

インバウンド |

DRAクライアント |

変更履歴レポートを右クリックしてUI監査レポートに移動。インストール時に構成可能。 |

|

TCP 8989 |

localhost |

ログアーカイブサービス |

ログアーカイブ通信(ファイアウォールで開く必要はありません) |

|

TCP 50102 |

双方向 |

DRAコアサービス |

ログアーカイブサービス |

|

TCP 50103 |

localhost |

DRAキャッシュDBサービス |

DRAサーバのキャッシュサービス通信(ファイアウォールで開く必要はありません) |

|

TCP 1433 |

アウトバウンド |

Microsoft SQL Server |

レポーティングデータの収集 |

|

UDP 1434 |

アウトバウンド |

Microsoft SQL Server |

SQL Serverのブラウザサービスは、このポートを使用して名前付きインスタンスのポートを識別。 |

|

TCP 8443 |

双方向 |

Change Guardianサーバ |

Unified Change History |

|

TCP 8898 |

双方向 |

DRA管理サーバ |

一時的なグループの割り当てを行うためのDRAサーバ間のDRA Replication Service (レプリケーションサービス)通信 |

|

TCP 636 |

アウトバウンド |

Microsoft Active Directoryドメインコントローラ |

Active Directoryオブジェクトの管理(LDAP SSL)。 |

3.3.2 DRA RESTサーバ

|

プロトコルとポート |

方向 |

宛先 |

用途 |

|---|---|---|---|

|

TCP 8755 * ** |

インバウンド |

IISサーバ、DRA PowerShellコマンドレット |

DRA RESTベースのワークフローアクティビティを実行(ActivityBroker) |

|

TCP 135 |

アウトバウンド |

Microsoft Active Directoryドメインコントローラ |

サービス接続ポイント(SCP)を使用した自動検出 |

|

TCP 443 |

アウトバウンド |

Microsoft ADドメインコントローラ |

サービス接続ポイント(SCP)を使用した自動検出 |

3.3.3 Webコンソール(IIS)

|

プロトコルとポート |

方向 |

宛先 |

用途 |

|---|---|---|---|

|

TCP 8755 * ** |

アウトバウンド |

DRA RESTサービス |

DRA WebコンソールとDRA PowerShellの間の通信 |

|

TCP 443 |

インバウンド |

クライアントブラウザ |

DRA Webサイトを開く |

|

TCP 443 ** |

アウトバウンド |

高度な認証サーバ |

高度な認証 |

3.3.4 DRA Delegation and Administrationコンソール

|

プロトコルとポート |

方向 |

宛先 |

用途 |

|---|---|---|---|

|

TCP 135 |

アウトバウンド |

Microsoft Active Directoryドメインコントローラ |

SCPを使用した自動検出 |

|

ダイナミックTCPポート範囲* |

アウトバウンド |

DRA管理サーバ |

DRAアダプタのワークフローアクティビティ。デフォルトでは、DCOMは1024から65535までのTCPポート範囲から動的にポートを割り当てます。ただし、この範囲はコンポーネントサービスを使用して設定できます。詳細については、「ファイアウォールでの分散COMの使用(DCOM)」を参照してください。 |

|

TCP 50102 |

アウトバウンド |

DRAコアサービス |

変更履歴レポートの生成 |

3.3.5 ワークフローサーバ

|

プロトコルとポート |

方向 |

宛先 |

用途 |

|---|---|---|---|

|

TCP 8755 |

アウトバウンド |

DRA管理サーバ |

DRA RESTベースのワークフローアクティビティを実行(ActivityBroker) |

|

ダイナミックTCPポート範囲* |

アウトバウンド |

DRA管理サーバ |

DRAアダプタのワークフローアクティビティ。デフォルトでは、DCOMは1024から65535までのTCPポート範囲から動的にポートを割り当てます。ただし、この範囲はコンポーネントサービスを使用して設定できます。詳細については、「ファイアウォールでの分散COMの使用(DCOM)」を参照してください。 |

|

TCP 1433 |

アウトバウンド |

Microsoft SQL Server |

ワークフローデータストレージ |

|

TCP 8091 |

インバウンド |

Operations Console(オペレーションコンソール)およびConfigurationコンソール |

ワークフローBSL API(TCP) |

|

TCP 8092 ** |

インバウンド |

DRA管理サーバ |

ワークフローBSL API(HTTP) および (HTTPS) |

|

TCP 2219 |

localhost |

Namespace Provider |

アダプタを実行するためにNamespace Providerで使用 |

|

TCP 9900 |

localhost |

Correlation Engine |

Workflow Automation EngineおよびNamespace Providerと通信するためにCorrelation Engineで使用 |

|

TCP 10117 |

localhost |

Resource Management Namespace Provider |

Resource Management Namespace Providerで使用 |

3.4 サポートされているプラットフォーム

サポートされているソフトウェアプラットフォームに関する最新情報については、NetIQ WebサイトのDirectory and Resource Administrator製品ページを参照してください。

|

管理対象システム |

前提条件 |

|---|---|

|

Azure Active Directory |

Azure管理を有効にするには、次のPowerShellモジュールをインストールする必要があります。

新しいAzure PowerShellモジュールをインストールするには、PowerShell 5.1または最新のモジュールが必要です。 |

|

Active Directory |

|

|

Microsoft Exchange |

|

|

Microsoft Office 365 |

|

|

Skype for Business |

|

|

変更履歴 |

|

|

データベース |

|

|

Webブラウザ |

|

|

Workflow Automation |

|

3.5 DRA管理サーバおよびWebコンソールの要件

DRAコンポーネントには、次のソフトウェアおよびアカウントが必要です。

3.5.1 ソフトウェアの必要条件

|

コンポーネント |

前提条件 |

|---|---|

|

インストールターゲット オペレーティングシステム |

NetIQ管理サーバおよびオペレーティングシステム:

DRAのインタフェース:

|

|

インストーラ |

|

|

管理サーバ |

Directory and Resource Administrator:

メモ:DRA REST Endpoint and Serviceは、管理サーバと一緒にインストールされます。 Microsoft Office 365/Exchange Online管理:

詳細については、「サポートされているプラットフォーム」を参照してください。 |

|

ユーザインタフェース |

DRAのインタフェース:

|

|

PowerShell拡張機能 |

|

|

DRA Webコンソール |

Webサーバ:

Webサーバ(IIS)コンポーネント:

|

3.5.2 サーバドメイン

|

コンポーネント |

オペレーティングシステム |

|---|---|

|

DRAサーバ |

|

3.5.3 アカウント要件

|

アカウント |

説明 |

権限 |

|---|---|---|

|

AD LDSグループ |

AD LDSにアクセスするには、このグループにDRAサービスアカウントを追加する必要があります |

|

|

DRAサービスアカウント |

NetIQ管理サービスを実行するために必要な権限 |

メモ:

|

|

DRA管理者 |

標準のDRA管理者役割にプロビジョニングされたユーザアカウントまたはグループ |

|

|

DRA Assistant Adminアカウント |

DRAを介して権限を委任されるアカウント |

|

3.5.4 最小特権DRAアクセスアカウント

ここには、各アカウントに必要な権限と特権、および実行する必要がある構成コマンドを記載します。

ドメインアクセスアカウント: ADSI Editを使用して、ドメインアクセスアカウントに、次の子孫オブジェクトタイプのトップドメインレベルで次のActive Directory権限を付与します。

-

builtInDomainオブジェクトに対するフルコントロール

-

コンピュータオブジェクトに対するフルコントロール

-

接続ポイントオブジェクトに対するフルコントロール

-

連絡先オブジェクトに対するフルコントロール

-

コンテナオブジェクトに対するフルコントロール

-

グループオブジェクトに対するフルコントロール

-

InetOrgPersonオブジェクトに対するフルコントロール

-

MsExchDynamicDistributionListオブジェクトに対するフルコントロール

-

MsExchSystemObjectsContainerオブジェクトに対するフルコントロール

-

msDS-GroupManagedServiceAccountオブジェクトに対するフルコントロール

-

部門オブジェクトに対するフルコントロール

-

プリンタオブジェクトに対するフルコントロール

-

publicFolderオブジェクトに対するフルコントロール

-

共有フォルダオブジェクトに対するフルコントロール

-

ユーザオブジェクトに対するフルコントロール

メモ:管理対象ドメインのActive DirectoryスキーマがExchange Online用に拡張されていない場合、次のオブジェクトはリストに表示されません。

-

MsExchDynamicDistributionListオブジェクト

-

MsExchSystemObjectsContainerオブジェクト

-

publicFolderオブジェクト

ドメインアクセスアカウントに、このオブジェクトおよびすべての子孫オブジェクトに対して、トップドメインレベルで次のActive Directory権限を付与します。

-

コンピュータオブジェクトの作成を許可

-

連絡先オブジェクトの作成を許可

-

コンテナオブジェクトの作成を許可

-

グループオブジェクトの作成を許可

-

MsExchDynamicDistributionListオブジェクトの作成を許可

-

msDS-GroupManagedServiceAccountオブジェクトの作成を許可

-

部門オブジェクトの作成を許可

-

publicFoldersオブジェクトの作成を許可

-

共有フォルダオブジェクトの作成を許可

-

ユーザオブジェクトの作成を許可

-

プリンタオブジェクトの作成を許可

-

コンピュータオブジェクトの削除を許可

-

連絡先オブジェクトの削除を許可

-

コンテナの削除を許可

-

グループオブジェクトの削除を許可

-

InetOrgPersonオブジェクトの削除を許可

-

MsExchDynamicDistributionListオブジェクトの削除を許可

-

msDS-GroupManagedServiceAccountオブジェクトの削除を許可

-

部門オブジェクトの削除を許可

-

publicFoldersオブジェクトの削除を許可

-

共有フォルダオブジェクトの削除を許可

-

ユーザオブジェクトの削除を許可

-

プリンタオブジェクトの削除を許可

メモ:

-

デフォルトでは、Active Directory内の一部のビルトインコンテナオブジェクトは、ドメインのトップレベルから権限を継承しません。そのため、これらのオブジェクトでは、継承を有効にするか、明示的なアクセス許可を設定する必要があります。

-

最小特権アカウントをアクセスアカウントとして使用する場合、DRAで正常にパスワードをリセットするには、アカウントにActive Directoryでの「パスワードのリセット」許可が割り当てられている必要があります。

Exchangeアクセスアカウント: オンプレミスのMicrosoft Exchangeオブジェクトを管理するには、Organizational Management (組織管理)の役割をExchangeアクセスアカウントに割り当て、Exchangeアクセスアカウントをアカウントオペレータグループに割り当てます。

Skypeアクセスアカウント: このアカウントがSkype対応ユーザであり、以下の少なくとも1つのメンバーであることを確認してください。

-

CSAdministrator役割

-

CSUserAdministrator役割とCSArchiving役割

パブリックフォルダのアクセスアカウント: パブリックフォルダのアクセスアカウントには、次のActive Directory権限を割り当ててください。

-

パブリックフォルダ管理

-

メールが有効なパブリックフォルダ

Azureテナント: 基本認証では、AzureテナントアクセスアカウントとAzureアプリケーションの両方に対するAzure Active Directoryアクセス許可が必要です。証明書ベース認証では、Azureアプリケーションに対するAzure Active Directoryアクセス許可が必要です。デフォルトでは、認証に必要な自己署名証明書がDRAによって自動作成されます。

Azureアプリケーション: Azureアプリケーションには、次の役割とアクセス許可が必要です。

- 役割:

-

-

ユーザ管理者

-

Exchange管理者

-

- アクセス許可:

-

-

すべてのユーザのフルプロファイルの読み込みおよび書き込み

-

すべてのグループの読み取りおよび書き込み

-

ディレクトリデータの読み込み

-

Exchange OnlineリソースにアクセスするためのアプリケーションとしてのExchange Onlineの管理

-

すべてのアプリケーションの読み取りおよび書き込み

-

Exchange受信者管理者

-

Azureテナントアクセスアカウント: Azureテナントアクセスアカウントには、次のアクセス許可が必要です。

-

配布グループ

-

メール受信者

-

メール受信者の作成

-

セキュリティグループの作成およびメンバーシップ

-

(オプション)Skype for Business管理者

Skype for Business Onlineを管理する場合は、Skype for Business管理者の権限をAzureテナントアクセスアカウントに割り当てます。

-

ユーザ管理者

-

特権認証管理者

NetIQ管理サービスアカウントの権限:

-

ローカル管理者

-

最小特権の上書きアカウントに、ホームディレクトリをプロビジョニングした共有フォルダまたはDFSフォルダに対する「フル権限」を付与します。

-

Resource Management: 管理されたActive Directoryドメイン内の公開されたリソースを管理するには、そのリソースに対するローカル管理権限をドメインアクセスアカウントに付与する必要があります。

DRAのインストール後: 必要なドメインを管理する前に、次のコマンドを実行する必要があります。

-

DRAインストールフォルダの「削除オブジェクトコンテナ」への権限を委任するには、次のようにします(注:このコマンドはドメイン管理者が実行する必要があります)。

DraDelObjsUtil.exe /domain:<NetbiosDomainName> /delegate:<Account Name>

-

DRAインストールフォルダから「NetIQReceyleBin OU」に許可を委任するには、次のようにします。

DraRecycleBinUtil.exe /domain:<NetbiosDomainName> /delegate:<AccountName>

SAMへのリモートアクセス: DRAによって管理されているドメインコントローラまたはメンバーサーバを割り当てて、次のGPO設定にリスト化されているアカウントを有効にすることで、セキュリティアカウントマネージャ(SAM)データベースにリモートクエリを実行できるようになります。この構成には、DRAサービスアカウントが含まれている必要があります。

Network access: Restrict clients allowed to make remote calls to SAM (ネットワークアクセス: SAMへのリモートコールを行うことができるクライアントを制限する)

この設定にアクセスするには、次の手順に従います。

-

ドメインコントローラのグループポリシー管理コンソールを開きます。

-

ノードツリー内の[ドメイン] > [ドメインコントローラ] > [グループポリシーオブジェクト]を展開します。

-

[デフォルトのドメインコントローラポリシー]を右クリックし、[編集]を選択して、このポリシーのGPOエディタを開きます。

-

GPOエディタのノードツリーで、[コンピュータの環境設定] > [ポリシー] > [Windowsの設定] > [セキュリティの設定] > [ローカルポリシー]の順に展開します。

-

ポリシーペインの[Network access: Restrict clients allowed to make remote calls to SAM (ネットワークアクセス: SAMへのリモートコールを行うことができるクライアントを制限する)]をダブルクリックし、[Define this policy setting (このポリシー設定を定義する)]を選択します。

-

[Edit Security (セキュリティの編集)]をクリックし、リモートアクセスに対して[許可]を有効にします。DRAサービスアカウントがユーザまたは管理者グループの一部として含まれていない場合は、追加します。

-

変更を適用します。これにより、セキュリティデスクリプタであるO:BAG:BAD:(A;;RC;;;BA)がポリシー設定に追加されます。

詳細については、「Knowledge Base Article 7023292」を参照してください。

3.6 レポーティングの要件

DRA Reportingの要件は次のとおりです。

3.6.1 ソフトウェアの必要条件

|

コンポーネント |

前提条件 |

|---|---|

|

インストールターゲット |

オペレーティングシステム:

|

|

NetIQ Reporting Center(v3.3) |

データベース:

Webサーバ:

Microsoft .NET Framework 3.5:

メモ:SQL ServerコンピュータにNetIQ Reporting Center(NRC)をインストールする場合、NRCをインストールする前に.NET Framework 3.5を手動でインストールしておかなければならないことがあります。 Communication Security Protocol(通信セキュリティプロトコル):

|

|

DRA Reporting |

データベース:

|

3.7 ライセンスの要件

ライセンスによって、使用できる製品と機能が決まります。DRAでは、管理サーバとともにライセンスキーをインストールする必要があります。

管理サーバをインストールした後は、ヘルスチェックユーティリティを使用して、購入したライセンスをインストールすることができます。無制限のユーザアカウントやメールボックスを30日間管理できる試用版ライセンスキー(TrialLicense.lic)もインストールパッケージに含まれています。DRAライセンスの詳細については、「ライセンスのインストールとアップグレード」を参照してください。

ライセンスの定義や制限事項に関する詳細については、製品のエンドユーザ使用許諾契約書(EULA)を参照してください

4.0 製品のインストール

この章では、Directory and Resource Administratorのインストール方法について説明します。インストールまたはアップグレードの計画方法の詳細については、「展開の計画」を参照してください。

4.1 DRA管理サーバのインストール

DRA管理サーバは、プライマリノードまたはセカンダリノードとして環境にインストールできます。プライマリ管理サーバとセカンダリ管理サーバの要件は同じですが、プライマリ管理サーバはすべてのDRA展開環境に1つ用意する必要があります。

DRAサーバパッケージには、次の機能があります。

-

管理サーバ: 環境設定データ(環境、委任されたアクセス、およびポリシー)の保管、オペレータおよび自動化タスクの実行、そしてシステム全体のアクティビティの監査を実行します。以下の機能が備わっています。

-

ログアーカイブリソースキット: 監査情報を表示できます。

-

DRA SDK: ADSIのサンプルスクリプトを提供し、独自のスクリプトを作成するのに役立ちます。

-

一時的なグループの割り当て: 一時的なグループの割り当ての同期を有効にするコンポーネントを提供します。

-

-

ユーザインタフェース: 主にアシスタント管理者が使用するWebクライアントインタフェースですが、カスタマイズのオプションも含まれています。

-

ADSIプロバイダ: 独自のポリシースクリプトを作成することができます。

-

コマンドラインインタフェース: DRA操作を実行できるようになります。

-

Delegation and Configuration: システム管理者がDRAの環境設定および管理機能にアクセスできるようになります。また、アシスタント管理者に、管理対象リソースおよびタスクへのアクセスを細かく指定して割り当てることができます。

-

PowerShell拡張機能: 非DRAクライアントがPowerShellコマンドレットを使用してDRA操作を要求できるようにするPowerShellモジュールを提供します。

-

Webコンソール: 主にアシスタント管理者が使用するWebクライアントインタフェースですが、カスタマイズのオプションも含まれています。

-

特定のDRAコンソールおよびコマンドラインクライアントを複数のコンピュータにインストールする方法については、「DRAクライアントのインストール」を参照してください。

4.1.1 対話型インストールのチェックリスト:

|

ステップ |

詳細 |

|---|---|

|

ターゲットサーバにログオンする |

ローカル管理者権限を持つアカウントを使用して、インストール対象のMicrosoft Windowsサーバにログオンします。 |

|

管理者インストールキットをコピーして実行する |

DRAインストールキット(NetIQAdminInstallationKit.msi)を実行して、ローカルファイルシステムにDRAインストールメディアを解凍します。 メモ:このインストールキットは、必要に応じて.Netフレームワークをターゲットサーバにインストールします。 |

|

DRAのインストール |

[Install DRA (DRAのインストール)]および[次へ]をクリックし、インストールオプションを表示します。 メモ:後でインストールを実行するには、インストールメディアを解凍した場所(インストールキットを参照)に移動し、Setup.exeを実行します。 |

|

デフォルトのインストール |

インストールするコンポーネントを選択し、デフォルトのインストール先C:\Program Files (x86)\NetIQ\DRAを受け入れるか、別のインストール先を指定します。コンポーネントのオプション: 管理サーバ

ユーザインタフェース

|

|

前提条件の確認 |

[前提条件リスト]ダイアログに、インストール対象として選択したコンポーネントに基づいて、必要なソフトウェアのリストが表示されます。インストールを正常に実行するために必要な前提条件ソフトウェアがない場合は、インストーラに従ってインストールすることができます。 |

|

EULA使用許諾契約書に同意する |

エンドユーザ使用許諾契約書の条項に同意します。 |

|

ログの場所を指定する |

DRAがすべてのログファイルを保存する場所を指定します。 メモ:Delegation and Configuration Console (委任および環境設定コンソール)のログとADSIログは、ユーザプロファイルフォルダに保存されます。 |

|

サーバ動作モードを選択する |

[プライマリ管理サーバ]を選択してマルチマスタセットの最初のDRA管理サーバをインストールするか(プライマリは展開環境に1つだけ存在します)、[セカンダリ管理サーバ]を選択して新しいDRA管理サーバを既存のマルチマスタセットに加えます。 マルチマスタセットの詳細については、『 |

|

インストールのアカウントと資格情報を指定する |

詳細については、「DRA管理サーバおよびWebコンソールの要件」を参照してください。 |

|

DCOM権限を構成する |

DRAで、認証されたユーザへの「分散COM」アクセスを構成できるようにします。 |

|

ポートを構成する |

デフォルトポートの詳細については、「必要なネットワークポートおよびプロトコル」を参照してください。 |

|

保管場所を指定する |

DRAが監査データとキャッシュデータの保管に使用するローカルファイルの場所を指定します。 |

|

DRAレプリケーションデータベースの場所の指定 |

メモ:[IISレプリケーションWebサイトSSL証明書(Replication Web Site SSL Certificate)]フィールドには、Webホスティングストアと個人用ストアの両方の証明書がリスト表示されます。 |

|

RESTサービスSSL証明書を指定する |

RESTサービスに使用するSSL証明書を選択し、RESTサービスのポートを指定します。 メモ:[RESTサービスSSL証明書(REST Service SSL Certificate)]フィールドには、Webホスティングストアと個人用ストアの両方の証明書がリスト表示されます。 |

|

WebコンソールのSSL証明書を指定する |

HTTPSのバインドに使用するSSL証明書を指定します。 |

|

インストール構成を確認する |

[インストール]をクリックしてインストールを開始する前に、インストールの概要ページで設定を確認できます。 |

|

インストール後の確認 |

インストールが完了すると、インストールの検証および製品ライセンスの更新のために、正常性検査プログラムが実行されます。 詳細については、『DRA管理者ガイド』の「ヘルスチェックユーティリティ」を参照してください。 |

4.2 DRAクライアントをインストールする

インストールターゲット上で対応する.mstパッケージを指定してDRAInstaller.msiを実行することで、DRAの特定のコンソールやコマンドラインクライアントをインストールできます。

|

NetIQDRACLI.mst |

コマンドラインインタフェースをインストールする |

|

NetIQDRAADSI.mst |

DRA ADSI Providerをインストールする |

|

NetIQDRAClients.mst |

すべてのDRAユーザインタフェースをインストールする |

特定のDRAクライアントを企業全体の複数のコンピュータに展開するには、特定の.MSTパッケージをインストールするグループポリシーオブジェクトを設定します。

-

「Active Directoryユーザとコンピュータ」を開始し、グループポリシーオブジェクトを作成します。

-

このグループポリシーオブジェクトに、DRAInstaller.msiパッケージを追加します。

-

このグループポリシーオブジェクトは、次のいずれかの性質を持つものにする必要があります。

-

グループ内の各ユーザアカウントが、適切なコンピュータに対してパワーユーザ権限を持っている。

-

「常にシステム特権でインストールする」ポリシー設定を有効にする。

-

-

このグループポリシーオブジェクトに、ユーザインタフェースの.mstファイルを追加します。

-

グループポリシーを配布します。

メモ:グループポリシーの詳細については、Microsoft Windowsのヘルプを参照してください。簡単かつ安全に、グループポリシーをテストして企業全体に展開するには、Group Policy Administratorを使用してください。

4.3 Workflow Automationのインストールと設定の構成

DRAでWorkflow Automation要求を管理するには、次の手順を実行する必要があります。

-

Workflow AutomationとDRAアダプタをインストールして設定します。

詳細については、「Workflow Automation Administrator Guide(Workflow Automation管理者ガイド)」および「Workflow Automation Adapter Reference for DRA(DRAのWorkflow Automationアダプタリファレンス」を参照してください。

-

DRAとのWorkflow Automationの統合を設定します。

詳細については、『DRA管理者ガイド』の「

ワークフロー自動化サーバの設定

」を参照してください。 -

DRAでWorkflow Automation権限を委任します。

詳細については、『DRA管理者ガイド』の「

ワークフロー自動化サーバの設定権限を委任する

」を参照してください。

上記で参照したドキュメントは、DRAマニュアルサイトから参照できます。

4.4 DRA Reportingのインストール

DRA Reportingを使用するには、NetIQ DRAインストールキットからDRAReportingSetup.exeファイルをインストールする必要があります。

|

ステップ |

詳細 |

|---|---|

|

ターゲットサーバにログオンする |

ローカル管理者権限を持つアカウントを使用して、インストール対象のMicrosoft Windowsサーバにログオンします。このアカウントにローカルおよびドメインの管理者権限とSQL Serverのシステム管理者権限があることを確認します。 |

|

NetIQ管理インストールキットをコピーして実行する |

DRAインストールキットNetIQAdminINstallationKit.msiをターゲットサーバにコピーし、ファイルをダブルクリックするか、コマンドラインから呼び出して実行します。このインストールキットは、DRAインストールメディアをローカルファイルシステムのカスタマイズ可能な場所に解凍します。さらに、インストールキットは、DRA製品インストーラの前提条件を満たすために、必要に応じて.Net Frameworkをターゲットサーバにインストールします。 |

|

DRA Reportingのインストールを実行する |

インストールメディアを解凍した場所に移動し、DRAReportingSetup.exeを実行して、DRA Reportingの統合のための管理コンポーネントをインストールします。 |

|

前提条件を確認してインストールする |

[前提条件]ダイアログに、インストール対象として選択したコンポーネントに基づいて、必要なソフトウェアのリストが表示されます。インストールを正常に実行するために必要な前提条件ソフトウェアがない場合は、インストーラに従ってインストールすることができます。 NetIQ Reporting Centerの詳細については、Webのマニュアルサイトにある『Reporting Centerガイド』を参照してください。 |

|

EULA使用許諾契約書に同意する |

エンドユーザ使用許諾契約書の条項に同意し、インストールの実行を完了します。 |

5.0 製品アップグレード

この章は、統制のとれた段階を追って分散環境をアップグレードまたは移行するのに役立つプロセスを提供します。

この章では、環境内に複数の管理サーバがあり、一部のサーバはリモートサイトにあるものと想定しています。この構成は、マルチマスタセット(MMS)と呼ばれます。MMSは、1つのプライマリ管理サーバと1つ以上の関連セカンダリ管理サーバで構成されます。MMSの仕組みについては、『DRA管理者ガイド

』の「Configuring the Multi-Master Set (マルチマスタセットの設定)」を参照してください。

5.1 DRAアップグレードの計画

NetIQAdminInstallationKit.msiを実行して、DRAインストールメディアを解凍し、正常性検査ユーティリティをインストールして実行します。

アップグレードプロセスを開始する前に、DRAの展開計画を作成してください。展開を計画する際には、以下のガイドラインを考慮してください。

-

アップグレードを本番環境に適用する前に、アップグレードプロセスを実験環境でテストしてください。テストにより、通常の管理業務に影響を与えることなく、予期しない問題を見つけて解決することができます。

-

「必要なネットワークポートおよびプロトコル」を参照してください。

-

各MMSに依存するアシスタント管理者の数を調べます。大多数のアシスタント管理者が特定のサーバまたはサーバセットに依存している場合は、まず最初にそれらのサーバをピーク時以外の時間帯にアップグレードします。

-

どのアシスタント管理者がDelegation and Configuration console (委任および環境設定コンソール)を必要としているかを調べます。この情報は、次のいずれかの方法で取得できます。

-

どのアシスタント管理者がビルトインアシスタント管理者グループに関連付けられているかを調べます。

-

どのアシスタント管理者がビルトインActiveViewに関連付けられているかを調べます。

-

Directory and Resource Administrator Reportingを使用して、ActiveViewアシスタント管理者の詳細情報やアシスタント管理者グループレポートなどのセキュリティモデルレポートを生成します。

これらのアシスタント管理者に、ユーザインタフェースのアップグレード計画を知らせてください。

-

-

どのアシスタント管理者がプライマリ管理サーバへの接続を必要としているかを調べます。プライマリ管理サーバのアップグレードに対応して、これらのアシスタント管理者のクライアントコンピュータをアップグレードする必要があります。

これらのアシスタント管理者に、管理サーバおよびユーザインタフェースのアップグレード計画を知らせてください。

-

アップグレードプロセスを開始する前に、委任、設定、またはポリシーの変更を実装する必要があるかどうかを調べます。環境によっては、この決定をサイトごとに行うことができます。

-

ダウンタイムを最小限に抑えるために、クライアントコンピュータと管理サーバのアップグレードを調整します。同じ管理サーバまたはクライアントコンピュータ上で旧バージョンのDRAと現バージョンのDRAを実行することはできません。

5.2 アップグレード前のタスク

アップグレードインストールを開始する前に、以下のアップグレード前のステップを実行して、各サーバセットでアップグレードの準備を行います。

|

ステップ |

詳細 |

|---|---|

|

AD LDSインスタンスのバックアップ |

ヘルスチェックユーティリティを開き、AD LDSインスタンスのバックアップチェックを実行して、現在のAD LDSインスタンスのバックアップを作成します。 |

|

展開計画の作成 |

管理サーバとユーザインタフェース(アシスタント管理者クライアントコンピュータ)をアップグレードするための配備計画を作成します。詳細については、「DRAアップグレードの計画」を参照してください。 |

|

セカンダリ管理サーバ1台を、前のバージョンのDRAを実行するための専用サーバにする |

オプション: セカンダリ管理サーバ1台を、サイトのアップグレード中に前のバージョンのDRAを実行するための専用のサーバにします。 |

|

このMMSにとって必要な変更を加える |

このMMSにとって必要な委任、構成、またはポリシー設定に対する変更を加えます。これらの設定を変更するには、プライマリ管理サーバを使用してください。 |

|

MMSを同期化する |

サーバセットを同期して、すべての管理サーバが最新の構成とセキュリティ設定を持つようにします。 |

|

プライマリサーバのレジストリをバックアップする |

プライマリ管理サーバのレジストリをバックアップします。レジストリ設定をバックアップしておくと、以前の構成およびセキュリティ設定を簡単に復元できます。 |

|

gMSAをDRAユーザアカウントに変換する |

オプション: DRAサービスアカウントのグループ管理対象サービスアカウント(gMSA)を使用している場合は、アップグレードの前にgMSAアカウントをDRAユーザアカウントに変更してください。アップグレード後、アカウントをgMSAに戻す必要があります。 |

メモ:AD LDSインスタンスを復元する必要がある場合、次の操作を行ってください。

-

[Computer Management]>[Services]で、現在のAD LDSインスタンスを停止します。NetIQDRASecureStoragexxxxxという別のタイトルになります。

-

以下に示されているように、現在の adamnts.ditファイルをバックアップの adamnts.ditファイルに置き換えます。

-

現在のファイルの場所: %ProgramData%/NetIQ/DRA/<DRAInstanceName>/data/

-

バックアップファイルの場所:%ProgramData%/NetIQ/ADLDS/

-

-

AD LDSインスタンスを再起動します。

アップグレード前のトピック:

5.2.1 前バージョンのDRAを実行する専用ローカル管理サーバの使用

アップグレードの最中に、1つ以上のセカンダリ管理サーバをローカルで前バージョンのDRAを実行する専用のサーバとして使用すれば、ダウンタイムとリモートサイトへのコストのかかる接続を最小限に抑えることができます。この手順はオプションですが、これによってアシスタント管理者は、展開が完了するまでの間アップグレードプロセス全体を通じて、前バージョンのDRAを使用できるようになります。

以下のアップグレード要件のうち1つ以上があてはまる場合は、このオプションの使用を考慮してください。

-

ほとんどまたはまったくダウンタイムが必要ない。

-

多数のアシスタント管理者をサポートする必要があり、すべてのクライアントコンピュータを即座にアップグレードすることは不可能です。

-

プライマリ管理サーバをアップグレードした後も、前バージョンのDRAへのアクセスをサポートし続ける必要がある。

-

複数のサイトにまたがるMMSが環境に含まれている。

新規のセカンダリ管理サーバをインストールすることも、前バージョンのDRAを実行している既存のセカンダリサーバを指定することもできます。このサーバをアップグレードする場合は、このサーバを最後にアップグレードしなければなりません。アップグレードしない場合は、アップグレードが正常に完了した後で、このサーバから完全にDRAをアンインストールします。

新規のセカンダリサーバの設定

新規のセカンダリ管理サーバをローカルサイトにインストールすれば、コストのかかるリモートサイトへの接続が不要になり、アシスタント管理者が中断なしで前バージョンのDRAの使用を続行できます。複数のサイトにまたがるMMSが環境に含まれている場合は、このオプションを考慮する必要があります。たとえば、ロンドンサイトにあるプライマリ管理サーバと東京サイトにあるセカンダリ管理サーバでMMSが構成されている場合は、ロンドンサイトにセカンダリサーバをインストールして対応するMMSに追加するのが得策です。この追加されたサーバにより、ロンドンサイトからのアシスタント管理者はアップグレードが完了するまでの間、前バージョンのDRAを使い続けられるようになります。

既存のセカンダリサーバの使用

既存のセカンダリ管理サーバを、前バージョンのDRA専用のサーバとして使用することができます。セカンダリ管理サーバをアップグレードする予定がないサイトについては、このオプションを考慮する必要があります。既存のセカンダリサーバを専用サーバにできない場合は、新規の管理サーバをこの目的のためにインストールすることを考慮してください。1つ以上のセカンダリサーバを前バージョンのDRAを実行するための専用サーバにすれば、アップグレードが完了するまでの間、アシスタント管理者が中断なしで前バージョンのDRAを使い続けることができます。このオプションは、中央管理モデルを採用している非常に大規模な環境に適しています。

5.2.2 前バージョンのDRAサーバセットの同期

前バージョンのDRAのレジストリをバックアップする前、つまりアップグレードプロセスを開始する前に、サーバセットの同期をとって各管理サーバの設定およびセキュリティ設定を最新の状態にする必要があります。

メモ:このMMSの委任、設定、またはポリシーの設定に必要な変更を加えてください。これらの設定の変更には、プライマリ管理サーバを使用してください。プライマリ管理サーバをアップグレードした後で、委任、設定、またはポリシーの設定を、前バージョンのDRAを実行している管理サーバと同期させることはできません。

既存のサーバセットを同期させるには、次の手順を実行します。

-

プライマリ管理サーバにBuilt-in Adminとしてログオンします。

-

Delegation and Configuration Console (委任および環境設定コンソール)を開き、[Configuration Management (環境設定管理)]を展開します。

-

[管理サーバ]をクリックします。

-

右側のウィンドウで、このサーバセットに属する適切なプライマリ管理サーバを選択します。

-

[プロパティ]をクリックします。

-

[同期スケジュール]タブで、[今すぐ更新]をクリックします。

-

同期が正しく完了したことと、すべてのセカンダリ管理サーバが使用可能であることを確認します。

5.2.3 管理サーバのレジストリのバックアップ

管理サーバのレジストリをバックアップすれば、確実に以前の構成に戻すことができます。たとえば、現バージョンのDRAを完全にアンインストールして前バージョンのDRAを使用しなければならなくなった場合、前のレジストリ設定のバックアップがあれば、前の構成とセキュリティ設定を簡単に復旧できます。

ただし、レジストリの編集には注意が必要です。レジストリ内にエラーがあると、管理サーバが予期したとおりに動作しない場合があります。アップグレードプロセス中にエラーが発生した場合は、レジストリ設定のバックアップを使用して、レジストリを復元できます。詳細については、『レジストリエディタのヘルプ』を参照してください。

重要:レジストリを復元するときは、DRAサーバのバージョン、WindowsのOS名、および管理対象のドメイン構成が完全に同じである必要があります。

重要:アップグレードする前に、DRAをホストしているマシンのWindows OSをバックアップするか、マシンの仮想マシンスナップショットイメージを作成してください。

管理サーバのレジストリをバックアップするには、次の手順を実行します。

-

regedit.exeを実行します。

-

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Mission Critical Software\OnePointノードを右クリックし、[エクスポート]を選択します。

-

レジストリキーを保存するファイルの名前と場所を指定し、[保存]をクリックします。

5.3 DRA管理サーバのアップグレード

次のチェックリストで、アップグレードプロセス全体について説明します。このプロセスを使用して、環境内の各サーバセットをアップグレードしてください。まだ行っていない場合は、正常性検査ユーティリティを使用して、現在のAD LDSインスタンスのバックアップを作成します。

警告:セカンダリ管理サーバは、そのMMSのプライマリ管理サーバをアップグレードするまでアップグレードしないでください。

アップグレードプロセスを複数の段階に分けて、一度に1つのMMSをアップグレードすることもできます。アップグレードプロセスでは、旧バージョンのDRAを実行するセカンダリサーバと現バージョンのDRAを実行するサーバを一時的に同じMMSに含めることもできます。DRAは、旧バージョンのDRAを実行する管理サーバと現バージョンのDRAを実行するサーバとの同期をサポートしています。ただし、同じ管理サーバまたはクライアントコンピュータ上で旧バージョンのDRAと現バージョンのDRAを実行することはできません。

重要:セカンダリサーバで一時的なグループの割り当てのレプリケーションを正常に実行するには、マルチマスタ同期スケジュールを手動で実行するか、スケジュールされた実行を待機します。

|

ステップ |

詳細 |

|---|---|

|

正常性検査ユーティリティを実行する |

スタンドアロンのDRA正常性検査ユーティリティをインストールし、サービスアカウントを使用して実行します。問題があれば解決します。 |

|

テストアップグレードを実行する |

潜在的な問題を見つけて実働時のダウン時間を最小限に抑えるために、実験環境でテストアップグレードを実行します。 |

|

アップグレードの順序を決定する |

サーバセットをアップグレードする順序を決定します。 |

|

アップグレードのために各MMSを準備する |

アップグレードに備えて各MMSの準備を整えます。詳細については、「アップグレード前のタスク」を参照してください。 |

|

プライマリサーバをアップグレードする |

適切なMMS内のプライマリ管理サーバをアップグレードします。詳細については、「プライマリ管理サーバのアップグレード」を参照してください。 |

|

新規セカンダリサーバをインストールする |

(オプション)リモートサイトでのダウンタイムを最小限に抑えるには、最新バージョンのDRAを実行するローカルのセカンダリ管理サーバをインストールします。詳細については、「現バージョンのDRAのローカルセカンダリ管理サーバのインストール」を参照してください。 |

|

ユーザインタフェースを展開する |

ユーザインタフェースをアシスタント管理者に展開します。詳細については、「DRAユーザインタフェースの展開」を参照してください。 |

|

セカンダリサーバをアップグレードする |

MMS内のセカンダリ管理サーバをアップグレードします。詳細については、「セカンダリ管理サーバのアップグレード」を参照してください。 |

|

DRA Reportingをアップグレードする |

DRA Reportingをアップグレードします。詳細については、「Reportingのアップグレード」を参照してください。 |

|

正常性検査ユーティリティを実行する |

アップグレードの一部としてインストールされた正常性検査ユーティリティを実行します。問題があれば解決します。 |

|

Azureテナントの追加 (アップグレード後) |

(オプション、アップグレード後)アップグレード前にAzureテナントの管理をしていた場合は、アップグレード中にテナントが削除されます。これらのテナントを再度追加し、Delegation and Configuration Console (委任および環境設定コンソール)から完全なアカウントキャッシュの更新を実行する必要があります。詳細については、『DRA管理者ガイド』の「 |

|

Webコンソールの環境設定の更新 (アップグレード後) |

(条件付き、アップグレード後)アップグレード前に以下のいずれかのWebコンソール環境設定がある場合は、アップグレードインストールの完了後に更新する必要があります。

詳細については、「Webコンソール環境設定の更新 - インストール後」を参照してください。 |

サーバのアップグレードに関するトピック:

5.3.1 プライマリ管理サーバのアップグレード

MMSの準備が整ったら、プライマリ管理サーバをアップグレードします。プライマリ管理サーバのアップグレードが完了するまでは、クライアントコンピュータ上のユーザインタフェースをアップグレードしないでください。詳細については、「DRAユーザインタフェースの展開」を参照してください。

メモ:アップグレードの考慮事項と手順については、『Directory and Resource Administratorリリースノート』を参照してください。

アップグレードを始める前に、アップグレードの開始時期をアシスタント管理者に通知してください。セカンダリ管理サーバを前バージョンのDRAを実行するための専用サーバにした場合は、アシスタント管理者がアップグレード中に前バージョンのDRAを使い続けられるようにするために、そのサーバのことも知らせてください。

メモ:プライマリ管理サーバをアップグレードした後に、そのサーバの委任、構成、またはポリシー設定を、前バージョンのDRAを実行している管理サーバと同期することはできません。

5.3.2 現バージョンのDRAのローカルセカンダリ管理サーバのインストール

ローカルサイトで現バージョンのDRAを実行する新規のセカンダリ管理サーバをインストールすれば、コストのかかるリモートサイトへの接続を最小限に抑えるとともに全体的なダウンタイムを短縮することができ、ユーザインタフェースの展開をより迅速に進められます。この手順はオプションですが、これによってアシスタント管理者は、展開が完了するまでの間アップグレードプロセス全体を通じて、現行バージョンと前バージョンの両方のDRAを使用できるようになります。

以下のアップグレード要件のうち1つ以上があてはまる場合は、このオプションの使用を考慮してください。

-

ほとんどまたはまったくダウンタイムが必要ない。

-

多数のアシスタント管理者をサポートする必要があり、すべてのクライアントコンピュータを即座にアップグレードすることは不可能です。

-

プライマリ管理サーバをアップグレードした後も、前バージョンのDRAへのアクセスをサポートし続ける必要がある。

-

複数のサイトにまたがるMMSが環境に含まれている。

たとえば、ロンドンサイトにあるプライマリ管理サーバと東京サイトにあるセカンダリ管理サーバでMMSが設定されている場合は、東京サイトにセカンダリサーバをインストールして対応するMMSに追加するのが得策です。この追加されたサーバは東京での日常的な管理負荷のバランスをとり、アップグレードが完了するまでの間、どちらのサイトのアシスタント管理者も前バージョンのDRAと現バージョンのDRAの両方を使用できるようになります。さらに、現在のDRAのユーザインタフェースを即座に展開できるので、アシスタント管理者がダウンタイムを経験することもありません。ユーザインタフェースのアップグレードの詳細については、「DRAユーザインタフェースの展開」を参照してください。

5.3.3 DRAユーザインタフェースの展開

通常は、プライマリ管理サーバと1つのセカンダリ管理サーバをアップグレードした後で、現在のDRAのユーザインタフェースを展開しなければなりません。ただし、プライマリ管理サーバを使用する必要があるアシスタント管理者のクライアントコンピュータは、Delegation and Configuration console (委任および環境設定コンソール)をインストールして最初にアップグレードしてください。詳細については、「DRAアップグレードの計画」を参照してください。

CLI、ADSIプロバイダ、PowerShellを通じて頻繁にバッチ処理を実行する場合や、頻繁にレポートを生成する場合は、これらのユーザインタフェースを専用のセカンダリ管理サーバにインストールすることを考慮してください。それにより、MMS全体の負荷バランスが適切に保たれます。

DRAユーザインタフェースのインストールをアシスタント管理者に任せることも、グループポリシーを通じてこれらのインタフェースを展開することもできます。また、Webコンソールを複数のアシスタント管理者に簡単かつ迅速に配備できます。

メモ:同じDRAサーバ上に複数のバージョンのDRAコンポーネントを同時に実行することはできません。アシスタント管理者のクライアントコンピュータを徐々にアップグレードするよう計画している場合、現バージョンのDRAを実行する管理サーバに即座にアクセスできるようにするために、Webコンソールの展開を考慮してください。

5.3.4 セカンダリ管理サーバのアップグレード

セカンダリ管理サーバのアップグレードでは、管理上のニーズに合わせて各サーバを必要に応じてアップグレードできます。また、DRAユーザインタフェースのアップグレードと展開の計画についても検討してください。詳細については、「DRAユーザインタフェースの展開」を参照してください。

たとえば、典型的なアップグレードパスには、次の手順が含まれます。

-

1つのセカンダリ管理サーバをアップグレードします。

-

このサーバを使用するアシスタント管理者に、Webコンソールなどの適切なユーザインタフェースのインストールを指示します。

-

MMS全体をアップグレードするまで、上記のステップ1とステップ2を繰り返します。

アップグレードを始める前に、アップグレードの開始時期をアシスタント管理者に通知してください。セカンダリ管理サーバを前バージョンのDRAを実行するための専用サーバにした場合は、アシスタント管理者がアップグレード中に前バージョンのDRAを使い続けられるようにするために、そのサーバのことも知らせてください。このMMSのアップグレードが完了し、すべてのアシスタント管理者クライアントコンピュータがアップグレード済みのユーザインタフェースを実行するようになったら、残っている前バージョンのサーバをオフラインにしてください。

5.3.5 Webコンソール環境設定の更新 - インストール後

DRA環境に適用可能な場合は、アップグレードのインストール後に、以下のアクションのいずれかまたは両方を実行します。

デフォルトDRAサーバ接続

DRA RESTサービスコンポーネントは、DRA 10.1から始まるDRAサーバと統合されています。DRA 10.0.x以前のバージョンからアップグレードする前にデフォルトのDRAサーバ接続が設定されている場合は、DRAサーバ接続という接続設定が1つしか存在しなくなるため、アップグレード後にこれらの設定を確認する必要があります。この環境設定には、Webコンソールの[管理]>[構成]>[DRAサーバ接続]でアクセスできます。

アップグレード後に、DRA WebコンソールサーバのC:\inetpub\wwwroot\DRAClient\restにあるweb.configファイルで、次のように設定を更新することもできます。

<restService useDefault="Never"> <serviceLocation address="<REST server name>" port="8755"/> </restService>

Webコンソールのログイン設定

DRA 10.0.x以前のバージョンからアップグレードする場合、DRA RESTサービスがDRAサーバなしでインストールされている場合は、DRA RESTサービスをアンインストールする必要があります。アップグレード前に変更されたファイルのコピーは、サーバ上のC:\ProgramData\NetIQ\DRA\Backup\に作成されます。これらのファイルを参照して、アップグレード後に関連するファイルを更新できます。

5.4 Workflow Automationのアップグレード

クラスタ化されていない64ビット環境でインプレースアップグレードを実行するには、既存のWorkflow AutomationコンピュータでWorkflow Automationセットアッププログラムを実行します。実行中のWorkflow Automationサービスを停止する必要はありません。

Workflow Automationインストーラに組み込されていないWorkflow Automationアダプタは、アップグレード後にアンインストールして再インストールする必要があります。

Workflow Automationのアップグレードの詳細については、『Workflow Automation Administrator Guide(Workflow Automation管理者ガイド)』の「Upgrading from a Previous Version(旧バージョンからのアップグレード)

」を参照してください。

5.5 Reportingのアップグレード

DRA Reportingをアップグレードする前に、環境がNRC 3.3の最低要件を満たしていることを確認します。インストール要件とアップグレードの考慮事項の詳細については、『NetIQ Reporting Center Reporting Guide』を参照してください。

|

ステップ |

詳細 |

|---|---|

|

DRA Reportingサポートを無効にする |

レポーティングコレクタがアップグレード処理中に実行されないように、Delegation and Configuration console (委任および環境設定コンソール)の[Reporting Service Configuration]ウィンドウでDRA Reportingサポートを無効にします。 |

|

適切な資格情報を使用してSQLインスタンスサーバにログオンする |

レポーティングデータベース用のSQLインスタンスをインストールしたMicrosoft Windowsサーバに、管理者アカウントを使用してログオンします。このアカウントにローカル管理者権限とSQL Serverのシステム管理者権限があることを確認します。 |

|

DRA Reportingセットアップを実行する |

インストールキットのDRAReportingSetup.exeを実行し、インストールウィザードの指示に従います。 |

|

DRA Reportingサポートを有効にする |

プライマリ管理サーバで、Delegation and Configuration Console (委任および環境設定コンソール)でレポートを有効にします。 |

SSRS統合を使用している場合は、レポートを再展開する必要があります。レポートの再展開の詳細については、Webのマニュアルサイトにある『Reporting Centerガイド』を参照してください。

III 製品の構成

この章では、Directory and Resource Administratorを初めてインストールする場合に必要な構成ステップと手順について大まかに説明します。

6.0 設定チェックリスト

次のチェックリストを使用し、初めてDRAを設定する手順を説明します。

|

ステップ |

詳細 |

|---|---|

|

DRAライセンスを適用する |

正常性検査ユーティリティを使用して、DRAライセンスを適用します。DRAライセンスの詳細については、ライセンスの要件を参照してください。 |

|

Delegation and Configurationを開く |

DRAサービスアカウントを使用して、Delegation and Configuration Console (委任および環境設定コンソール)がインストールされているコンピュータにログオンします。コンソールを開きます。 |

|

最初の管理対象ドメインをDRAに追加する |

最初の管理対象ドメインをDRAに追加します。 メモ:最初のアカウントのフル更新が完了したら、権限の委任を開始できます。 |

|

管理対象ドメインおよびサブツリーを追加する |

オプション: その他の管理対象ドメインおよびサブツリーをDRAに追加します。管理対象ドメインの詳細については、「管理対象ドメインの追加」を参照してください。 |

|

DCOM設定を構成する |

オプション: DCOM設定を構成します。DCOM設定の詳細については、「DCOMの設定」を参照してください。 |

|

ドメインコントローラと管理サーバを設定する |

各ドメインコントローラおよび各管理サーバのDelegation and Configuration console (委任および環境設定コンソール)を実行しているクライアントコンピュータを構成します。詳細については、「ドメインコントローラと管理サーバの設定」を参照してください。 |

|

DRAサービスをgMSAに設定する |

オプション: Group Managed Service Account (グループ管理されたサービスアカウント)(gMSA)に対してDRAサービスを設定します。詳細については、「グループ管理対象サービスアカウントのDRAサービスの設定」を参照してください。 |

7.0 ライセンスのインストールまたはアップグレード

DRAにはライセンスキーファイルが必要です。このファイルにはライセンス情報が収められており、管理サーバにインストールされます。管理サーバのインストールが完了した後、ヘルスチェックユーティリティを使用して購入したライセンスをインストールします。必要に応じて、無制限のユーザアカウントやメールボックスを30日間管理できる試用版ライセンスキーファイル(TrialLicense.lic)もインストールパッケージに含まれています。

既存のライセンスまたは試用ライセンスをアップグレードする場合、Delegation and Configuration console (委任および環境設定コンソール)を開き、[Configuration Management (環境設定管理)]>[Update License(ライセンスの更新)]と移動します。ライセンスをアップグレードするときには、各管理サーバ上のライセンスファイルをアップグレードします。

8.0 管理対象ドメインの追加

管理サーバをインストールした後、管理対象ドメイン、サーバ、またはワークステーションを追加できます。最初の管理対象ドメインを追加するときには、DRAサービスアカウントを使用して、Delegation and Configuration Console (委任および環境設定コンソール)がインストールされているコンピュータにログインする必要があります。Domain Administratorsグループに付与された権限など、ドメイン内の管理権限も必要です。最初の管理対象ドメインをインストールした後で管理対象のドメインおよびコンピュータを追加するには、適切な権限(Configure Servers and Domainsビルトイン役割に含まれる権限など)が必要です。

メモ:管理対象ドメインの追加が完了した後、それらのドメインのアカウントキャッシュ更新のスケジュールが正しいことを確認してください。アカウントキャッシュ更新スケジュールを変更する方法の詳細については、『DRA管理者ガイド

』の「キャッシュ動作の設定」を参照してください。

9.0 管理対象サブツリーの追加

管理サーバをインストールした後、管理対象サブツリーまたは欠けているサブツリーを特定のMicrosoft Windowsドメインから追加することができます。これらの機能は、[Configuration Management (環境設定管理)] > [管理対象ドメイン]ノードからDelegation and Configuration console (委任および環境設定コンソール)で実行されます。管理サーバをインストールした後で管理対象サブツリーを追加するには、適切な権限(Configure Servers and Domainsビルトイン役割に含まれる権限など)が必要です。指定したアクセスアカウントがそのサブツリーを管理する権限とアカウントキャッシュの増分更新を実行する権限を持っていることを確認するには、削除オブジェクトユーティリティを使用して、適切な権限をチェックおよび委任します。

このユーティリティの詳細については、『DRA管理者ガイド

』の「削除オブジェクトユーティリティ」を参照してください。

アクセスアカウントのセットアップの詳細については、『DRA管理者ガイド

』の「ドメインアクセスアカウントの指定」を参照してください。

メモ:管理対象サブツリーの追加が完了した後、対応するドメインのアカウントキャッシュ更新のスケジュールが正しいことを確認してください。アカウントキャッシュ更新スケジュールを変更する方法の詳細については、『DRA管理者ガイド

』の「キャッシュ動作の設定」を参照してください。

10.0 DCOMの設定

セットアッププログラムでのDCOM設定を許可しなかった場合は、プライマリ管理サーバでDCOMを設定します。

DRAインストール処理中に分散COMを設定しないように選択した場合は、Distributed COM Usersグループのメンバーシップを更新し、DRAを使用するすべてのユーザアカウントを含める必要があります。このメンバーシップには、DRAサービスアカウント、すべてのアシスタント管理者、およびDRA REST、DRAホスト、DRA管理者サービスを管理するために使用されるアカウントが含まれている必要があります。

Distributed COM Usersグループを設定するには、次の手順を実行します。

-

DRA管理者としてDRA管理者コンピュータにログオンします。

-

Delegation and Configuration console (委任および環境設定コンソール)を起動します。コンソールが自動的に管理サーバに接続しない場合は、手動で接続を確立します。

メモ:Distributed COM UsersグループにAssistant Adminアカウントが1つも含まれていない場合は、管理サーバに接続できないことがあります。その場合は、Active Directory Users and Computersスナップインを使用して、Distributed COM Usersグループを設定します。Active Directory Users and Computersスナップインの使用方法については、Microsoft社のWebサイトを参照してください。

-

左側のウィンドウで、[Account and Resource Management]を展開します。

-

[すべての管理対象オブジェクト]を展開します。

-

ドメインコントローラがある各ドメインのドメインノードを展開します。

-

[ビルトイン]コンテナをクリックします。

-

Distributed COM Usersグループを検索します。

-

検索結果リストで、[Distributed COM Users]グループをクリックします。

-

下のウィンドウで[メンバー]をクリックし、[メンバーの追加]をクリックします。

-

DRAを使用するユーザとグループを追加します。このグループに、DRAサービスアカウントを必ず追加してください。

-

[OK]をクリックします。

11.0 ドメインコントローラと管理サーバの設定

Delegation and Configurationを実行するクライアントコンピュータの設定が完了したら、各ドメインコントローラおよび管理サーバを設定する必要があります。

ドメインコントローラと管理サーバを設定するには、次の手順を実行します。

-

[スタート]メニューから、[コントロールパネル] > [システムとセキュリティ]の順に移動します。

-

[管理ツール]、[コンポーネントサービス]の順に開きます。

-

[コンポーネントサービス]>[コンピュータ]>[マイコンピュータ]>[DCOM設定]の順に展開します。

-

管理サーバ上で[MCS OnePoint Administration Service]を選択します。

-

[アクション]メニューで[プロパティ]をクリックします。

-

[認証レベル]領域の[全般]タブで、[パケット]を選択します。

-

[アクセス権限]領域の[セキュリティ]タブで、[カスタマイズ]を選択して[編集]をクリックします。

-

Distributed COM Usersグループが使用可能であることを確認します。使用可能でない場合は、Distributed COM Usersグループを追加します。すべてのユーザグループが使用可能な場合は、そのグループを削除します。

-

Distributed COM Usersグループがローカルおよびリモートアクセス権限を持っていることを確認します。

-

[起動および有効化権限]領域の[セキュリティ]タブで、[カスタマイズ]を選択して[編集]をクリックします。

-

Distributed COM Usersグループが使用可能であることを確認します。使用可能でない場合は、Distributed COM Usersグループを追加します。すべてのユーザグループが使用可能な場合は、そのグループを削除します。

-

Distributed COM Usersグループが以下の権限を持っていることを確認します。

-

ローカルからの起動

-

リモートからの起動

-

ローカルからのアクティブ化

-

リモートからのアクティブ化

-

-

変更を適用します。

12.0 グループ管理対象サービスアカウントのDRAサービスの設定

必要に応じて、DRAサービスに対してグループ管理対象サービスアカウント(gMSA)を使用することができます。gMSAの使用方法の詳細については、Microsoftリファレンス「グループ管理対象サービスアカウントの概要」を参照してください。このセクションでは、Active Directoryにアカウントを追加した後にgMSAのDRAを設定する方法について説明します。

重要:DRAのインストール中は、gMSAをサービスアカウントとして使用しないでください。

DRAプライマリ管理サーバをgMSAに設定するには、次のようにします。

-

次のグループのメンバーとしてgMSAを追加します。

-

DRAサーバ上のLocal Administrators (ローカル管理者)グループ

-

DRA管理ドメイン内のAD LDSグループ

-

-

次の各サービスのサービスプロパティでログオンアカウントをgMSAに変更します。

-

NetIQ管理サービス

-

NetIQ DRA監査サービス

-

NetIQ DRAキャッシュサービス

-

NetIQ DRAコアサービス

-

NetIQ DRAログアーカイブ

-

NetIQ DRAレプリケーションサービス

-

NetIQ DRA Restサービス

-

NetIQ DRA Skypeサービス

-

-

すべてのサービスを再起動します。

-

次のコマンドを実行して、「Audit all objects」役割をgMSAに委任します。

Add-DRAAssignments -Identifier "All Objects" -Users "CN=<gMSA_name>, CN=Managed Service Accounts, DC=MyDomain, DC=corp" -Roles "Audit All Objects"

gMSAのDRAセカンダリ管理サーバを設定するには、次のようにします。

-

セカンダリサーバをインストールします。

-

プライマリサーバで、セカンダリサーバのサービスアカウントの[Administration Servers and Managed Domains (管理サーバと管理対象ドメイン)]のActiveViewに[Configure Servers and Domains]役割を割り当てます。

-

プライマリサーバで、新しいセカンダリサーバを追加し、セカンダリサーバサービスアカウントを指定します。

-

DRAセカンダリ管理サーバのローカル管理者グループにgMSAを追加します。

-

セカンダリサーバで、すべてのDRAサービスのログオンアカウントをgMSAに変更してから、DRAサービスを再起動します。

A.0 保証と著作権

法的注意事項と著作権、商標、免責事項、保証、輸出およびその他の使用制限、米国政府の規制による権利、特許ポリシー、およびFIPSコンプライアンスの詳細については、https://www.microfocus.com/en-us/legalを参照してください。

© Copyright 2007-2022 Micro Focusまたはその関連会社。

Micro Focus、関連会社、およびライセンサ(「Micro Focus」)の製品およびサービスに対する保証は、当該製品およびサービスに付属する保証書に明示的に規定されたものに限られます。本書のいかなる内容も、当該保証に新たに保証を追加するものではありません。Micro Focus は、本書に技術的または編集上の誤りまたは不備があっても責任を負わないものとします。本書の内容は、将来予告なしに変更されることがあります。