NetIQ Directory and Resource Administrator Installation Guide (Guia de Instalação do NetIQ Directory and Resource Administrator)

O Guia de Instalação fornece informações sobre planejamento, instalação, licenciamento e configuração para o DRA (Directory and Resource Administrator) e seus componentes integrados.

Este livro orienta você durante o processo de instalação e o ajuda a tomar as decisões corretas para instalar e configurar o DRA.

Público-alvo

Este livro fornece informações para qualquer pessoa que esteja instalando o DRA.

Documentação adicional

Este guia faz parte do conjunto de documentação do Directory and Resource Administrator. Para a versão mais recente deste guia e outros recursos de documentação do DRA, visite o site na Web da Documentação do DRA.

Informações dos Contatos

Aguardamos seus comentários e suas sugestões sobre este manual e sobre o restante da documentação que acompanha este produto. Use o link comentar neste tópico na parte inferior de cada página da documentação online ou envie um e-mail para Documentation-Feedback@microfocus.com.

Para problemas específicos do produto, entre em contato com o Atendimento ao Cliente da Micro Focus em https://www.microfocus.com/support-and-services/.

I Introdução

Antes de instalar e configurar todos os componentes do Directory and Resource Administrator™ (DRA), você deve compreender os princípios básicos do que o DRA fará por sua empresa e a função dos componentes do DRA na arquitetura do produto.

1.0 O que é o Directory and Resource Administrator

O Directory and Resource Administrator fornece administração de identidade privilegiada segura e eficiente do Microsoft Active Directory (AD). O DRA realiza a delegação granular de “privilégios mínimos”, de modo que administradores e usuários recebam apenas as permissões necessárias para concluir suas responsabilidades específicas. O DRA também impõe a adesão obrigatória à política, fornece auditoria e gerador de relatórios de atividades detalhadas e simplifica a conclusão de tarefas repetitivas com automação de processos de TI. Cada um desses recursos contribui para proteger os ambientes do AD e do Exchange de seus clientes contra o risco de escalonamento de privilégios, erros, atividade mal-intencionada e não conformidade com normas, ao mesmo tempo reduzindo o fardo do administrador ao oferecer recursos de autoatendimento a usuários, gerentes de negócios e pessoal de suporte técnico.

O DRA também amplia os eficientes recursos do Microsoft Exchange para fornecer gerenciamento contínuo de objetos do Exchange. Por meio de uma interface do usuário única e em comum, o DRA oferece administração baseada em políticas para o gerenciamento de caixas de correio, pastas públicas e listas de distribuição em todo o ambiente do Microsoft Exchange.

O DRA fornece as soluções de que você precisa para controlar e gerenciar seus ambientes do Microsoft Active Directory, do Windows, do Exchange e do Azure Active Directory.

-

Suporte para Azure e Active Directory local, Exchange e Skype for Business: Ele fornece gerenciamento administrativo para Azure e Active Directory local, Exchange Server local, Skype for Business local e Exhange Online.

-

Controles granulares de acesso de privilégio administrativo e do usuário: A tecnologia patenteada ActiveView (Tela Ativa) delega apenas os privilégios necessários para cumprir responsabilidades específicas e proteger contra escalonamento de privilégios.

-

Console da Web personalizável: A abordagem intuitiva permite que pessoal não técnico realize tarefas administrativas de modo rápido e fácil por meio de recursos e acesso limitados (e atribuídos).

-

Auditoria e gerador de relatórios de atividades detalhados: Fornece um registro de auditoria de todas as atividades realizadas com o produto. Armazena dados de longo prazo com segurança e demonstra para auditores (por exemplo, PCI DSS, FISMA, HIPAA e NERC CIP) que há processos ativos para controlar o acesso ao AD.

-

Automação de Processos de TI: Automatiza workflows para uma variedade de tarefas, como aprovisionamento e desaproviosamento, ações de usuário e de caixa de correio, imposição do uso obrigatório de políticas e tarefas de autoatendimento controladas; aumenta as eficiências dos negócios e reduz os esforços administrativos dos tipos manual e repetitivo.

-

Integridade operacional: Impede mudanças mal-intencionadas ou incorretas que afetem o desempenho e a disponibilidade de sistemas e serviços, fornecendo controle de acesso granular para administradores e gerenciando o acesso a sistemas e recursos.

-

Imposição do uso obrigatório do processo: Mantém a integridade dos processos de gerenciamento de mudança de senha que ajudam você a aumentar a produtividade, reduzir erros, poupar tempo e aumentar a eficiência administrativa.

-

Integração com o Change Guardian: Aprimora a auditoria para eventos gerados no Active Directory fora do DRA e do Workflow Automation

2.0 Compreendendo os componentes do Directory and Resource Administrator

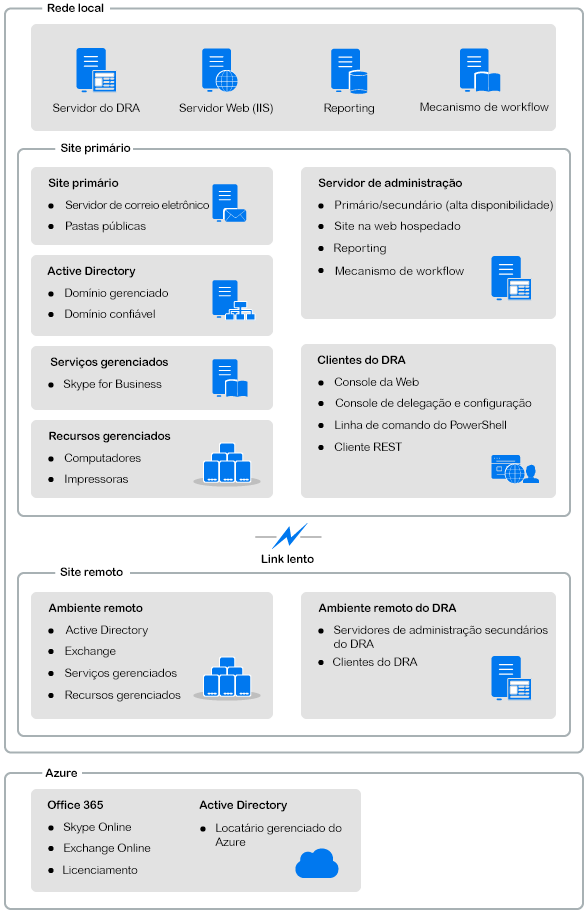

Os componentes do DRA que você usará de modo consistente para gerenciar o acesso privilegiado incluem os servidores principal e secundário, os consoles do administrador, os componentes do gerador de relatórios e o Workflow Automation Engine para automatizar processos de workflow.

A tabela a seguir identifica as interfaces do usuário típicas e os servidores de administração usados em cada tipo de usuário do DRA:

|

Tipo de Usuário do DRA |

Interfaces do usuário |

Servidor de Administração |

|---|---|---|

|

Administrador do DRA (A pessoa que fará a manutenção das configurações do produto) |

Delegation and Configuration Console (Console de Delegação e Configuração) |

Servidor principal |

|

Administrador Avançado |

Configuração de DRA Reporting Center (NRC) PowerShell (opcional) CLI (opcional) Provedor ADSI do DRA (opcional) |

Qualquer servidor do DRA |

|

Administrador ocasional do suporte técnico |

Console da Web |

Qualquer servidor do DRA |

2.1 Servidor de administração DRA

O Servidor de administração DRA armazena dados de configuração (de política, ambientais e de acesso delegado), executa tarefas do operador e de sistema e auditora a atividade do sistema como um todo. Suportando diversos clientes em nível de API e de console, o servidor é projetado para fornecer alta disponibilidade tanto para isolamento geográfico quanto para redundância por meio de um modelo de expansão de MMS (Multi-Master Set - Conjunto com vários masters). Neste modelo, cada ambiente do DRA exigirá um servidor de Administração principal que será sincronizado com alguns Servidores de administração DRA secundários adicionais.

Recomendamos fortemente que você não instale servidores de Administração em controladores de domínio do Active Directory. Para cada domínio gerenciado pelo DRA, verifique se há pelo menos um controlador de domínio no mesmo site que o servidor de Administração. Por padrão, o servidor de Administração acessa o controlador de domínio mais próximo para todas as operações de leitura e gravação; ao realizar tarefas específicas a um site, como redefinições de senha, você pode especificar um determinado controlador de domínio para processar a operação. Como uma melhor prática, considere a possibilidade de dedicar um servidor de Administração secundário para cargas de trabalho automatizadas, gerador de relatórios e processamento de lote.

2.2 Console de Delegação e Configuração

O Console de Delegação e Configuração é uma interface do usuário instalável que fornece acesso de administradores do sistema a funções de administração e configuração do DRA.

-

Delegation Management (Gerenciamento de Delegação): Permite que você especifique e atribua de modo granular acesso a recursos e tarefas gerenciados a administradores assistentes.

-

Gerenciamento de Política e de Automação: Permite a você definir e assegurar o uso obrigatório de políticas para garantir a conformidade com os padrões e as convenções do ambiente.

-

Configuration Management (Gerenciamento de Configurações): Permite a você atualizar as opções e configurações do sistema do DRA, adicionar personalizações e configurar serviços gerenciados (Active Directory, Exchange, Azure Active Directory etc.).

-

Account and Resource Management (Gerenciamento de Recursos e de Contas): Permite que administradores assistentes do DRA vejam e gerenciem objetos delegados de serviços e domínios conectados do Console de Delegação e Configuração.

2.3 Console da Web

O console da Web é uma interface do usuário baseada na web que fornece acesso rápido e fácil para Administradores Assistentes verem e gerenciarem objetos delegados de serviços e domínios conectados. Os administradores podem personalizar a aparência e o uso do console da Web para incluir marcas corporativas personalizadas e propriedades personalizadas de objetos.

2.4 Componentes do Gerador de Relatórios

O DRA Reporting fornece modelos incorporados personalizáveis para gerenciamento do DRA e mais informações sobre sistemas e domínios gerenciados do DRA:

-

Relatórios de recursos para objetos do Active Directory

-

Relatórios de dados de objeto do Active Directory

-

Relatórios de resumo do Active Directory

-

Relatórios de configuração do DRA

-

Relatórios de configuração do Exchange

-

Relatórios do Exchange Online do Office 365

-

Relatórios de tendências de atividades detalhadas (por mês, domínio e pico)

-

Relatórios de atividade do DRA resumidos

Relatórios do DRA podem ser agendados e publicados por meio do SQL Server Reporting Services para uma distribuição adequada para os acionistas.

2.5 Workflow Automation Engine

O DRA integra-se ao Workflow Automation Engine para automatizar tarefas de workflow por meio do Console da Web no qual administradores assistentes podem configurar o Servidor de Workflow, executar formulários de automação de workflow personalizados e então ver o status desses workflows. Para obter mais informações sobre o Workflow Automation Engine, consulte o site da Documentação do DRA.

2.6 Arquitetura do produto

II Instalação e upgrade do produto

Este capítulo detalha o hardware, o software e os requisitos de conta recomendados exigidos pelo Directory and Resource Administrator. Ele então guia você pelo processo de instalação com uma lista de verificação para cada componente da instalação.

3.0 Planejando sua implantação

Conforme você planeja a implantação do Directory and Resource Administrator, use esta seção para avaliar seu ambiente de hardware e de software para compatibilidade e para anotar as portas e os protocolos necessários que você precisará configurar para a implantação.

3.1 Recomendações de recurso testadas

Esta seção fornece informações de dimensionamento para nossa recomendação de recurso básico. Os resultados podem variar de acordo com o hardware disponível, o ambiente específico e o tipo específico de dados processados, entre outros fatores. É provável que existam configurações de hardware maiores e mais potentes, capazes de lidar com uma carga mais pesada. Se você tiver perguntas, consulte os Serviços de Consultoria da NetIQ.

Executado em um ambiente com aproximadamente um milhão de objetos do Active Directory:

|

Componente |

CPU |

Memória |

Armazenamento |

|---|---|---|---|

|

Servidor de administração DRA |

8 núcleos de CPU de 2,0 GHz |

16 GB |

120 GB |

|

Console da Web do DRA |

2 núcleos de CPU de 2,0 GHz |

8 GB |

100 GB |

|

DRA Reporting |

4 núcleos de CPU de 2,0 GHz |

16 GB |

100 GB |

|

Servidor de workflow do DRA |

4 núcleos de CPU de 2,0 GHz |

16 GB |

120 GB |

3.2 Aprovisionamento de recursos de ambiente virtual

O DRA mantém segmentos de memória grandes ativos por períodos prolongados. Ao aprovisionar recursos para um ambiente virtual, as seguintes recomendações devem ser consideradas:

-

Alocar o armazenamento como “Thick Provisioned”

-

Definir a reserva de memória para Reservar Toda a Memória de Convidado (Toda Bloqueada)

-

Verifique se o arquivo de paginação é suficientemente grande para cobrir a realocação da possível memória inchada na camada virtual

3.3 Portas e protocolos necessários

As portas e os protocolos para comunicação com o DRA são fornecidos nesta seção.

-

As portas configuráveis são indicadas com um asterisco *

-

As portas que requerem um certificado são indicadas com dois asteriscos **

Tabelas de componentes:

3.3.1 Servidores de administração DRA

|

Protocolo e porta |

Direção |

Destino |

Uso |

|---|---|---|---|

|

TCP 135 |

Bidirecional |

Servidores de administração DRA |

Mapeador de endpoint, um requisito básico para comunicação com o DRA; habilita servidores de Administração a localizarem uns aos outros em MMS |

|

TCP 445 |

Bidirecional |

Servidores de administração DRA |

Replicação de modelo de delegação; replicação de arquivo durante a sincronização de MMS (SMB) |

|

Faixa de portas TCP dinâmicas * |

Bidirecional |

Controladores de domínio do Microsoft Active Directory |

Por padrão, o DRA atribui portas dinamicamente da faixa de portas TCP de 1024 a 65535. No entanto, você pode configurar essa faixa usando serviços de componente. Para obter mais informações, veja Using Distributed COM with Firewalls (Usando COM distribuído com firewalls). |

|

TCP 50000 * |

Bidirecional |

Servidores de administração DRA |

Replicação de atributos e comunicação entre o AD LDS e o servidor do DRA. (LDAP) |

|

TCP 50001 * |

Bidirecional |

Servidores de administração DRA |

Replicação de atributo do SSL (AD LDS) |

|

TCP/UDP 389 |

Saída |

Controladores de domínio do Microsoft Active Directory |

Gerenciamento de objetos do Active Directory (LDAP) |

|

Saída |

Microsoft Exchange Server |

Gerenciamento de caixa de correio (LDAP) |

|

|

TCP/UDP 53 |

Saída |

Controladores de domínio do Microsoft Active Directory |

Resolução de nome |

|

TCP/UDP 88 |

Saída |

Controladores de domínio do Microsoft Active Directory |

Permite autenticação do servidor do DRA para os controladores de domínio (Kerberos) |

|

TCP 80 |

Saída |

Microsoft Exchange Server |

Necessário para todos os servidores locais do Exchange 2013 e posteriores (HTTP) |

|

Saída |

Microsoft Office 365 |

Acesso remoto ao PowerShell (HTTP) |

|

|

TCP 443 |

Saída |

Microsoft Office 365, Change Guardian |

Acesso à API (Application Programming Interface) e integração do Change Guardian (HTTPS) |

|

TCP 443, 5986, 5985 |

Saída |

Microsoft PowerShell |

Cmdlets nativos do PowerShell (HTTPS) e comunicação remota com o PowerShell |

|

TCP 5984 |

Host local |

Servidores de administração DRA |

Acesso IIS ao Serviço de Replicação para suportar designações temporárias de grupos |

|

TCP 8092 * ** |

Saída |

Servidor de workflow |

Status e acionamento de workflow (HTTPS) |

|

TCP 50101 * |

Entrada |

Cliente DRA |

Clique o botão direito do mouse no relatório de histórico de mudanças para o relatório de auditoria da interface do usuário. Pode ser configurado durante a instalação. |

|

TCP 8989 |

Host local |

Serviço de arquivo de registro |

Comunicação com o arquivo de registro (não precisa ser aberto por meio do firewall) |

|

TCP 50102 |

Bidirecional |

Serviço básico do DRA |

Serviço de arquivo de registro |

|

TCP 50103 |

Host local |

Serviço de Cache de BD do DRA |

Comunicação do serviço de cache no servidor do DRA (não precisa ser aberto por meio do firewall) |

|

TCP 1433 |

Saída |

Microsoft SQL Server |

Coleta de dados do gerador de relatórios |

|

UDP 1434 |

Saída |

Microsoft SQL Server |

O serviço de browser do SQL Server usa essa porta para identificar a porta para a instância nomeada. |

|

TCP 8443 |

Bidirecional |

Servidor do Change Guardian |

Histórico de mudanças unificado |

|

TCP 8898 |

Bidirecional |

Servidores de administração DRA |

Comunicação do Serviço de Replicação do DRA entre servidores do DRA para designações temporárias de grupos |

|

TCP 636 |

Saída |

Controladores de domínio do Microsoft Active Directory |

Gerenciamento de objetos do Active Directory (LDAP SSL). |

3.3.2 Servidor REST do DRA

|

Protocolo e porta |

Direção |

Destino |

Uso |

|---|---|---|---|

|

TCP 8755 * ** |

Entrada |

Servidor IIS, cmdlets do PowerShell do DRA |

Executar atividades de workflow baseadas em REST do DRA (ActivityBroker) |

|

TCP 135 |

Saída |

Controladores de domínio do Microsoft Active Directory |

Descoberta automática usando o Ponto de Conexão do Serviço (SCP) |

|

TCP 443 |

Saída |

Controladores de domínio do Microsoft AD |

Descoberta automática usando o Ponto de Conexão do Serviço (SCP) |

3.3.3 Console da Web (IIS)

|

Protocolo e porta |

Direção |

Destino |

Uso |

|---|---|---|---|

|

TCP 8755 * ** |

Saída |

Serviço REST do DRA |

Para comunicação entre o Console da Web do DRA e o PowerShell do DRA |

|

TCP 443 |

Entrada |

Browser do cliente |

Abrindo um site na web do DRA |

|

TCP 443 ** |

Saída |

Servidor de Advanced Authentication |

Advanced Authentication |

3.3.4 Console de administração e delegação do DRA

|

Protocolo e porta |

Direção |

Destino |

Uso |

|---|---|---|---|

|

TCP 135 |

Saída |

Controladores de domínio do Microsoft Active Directory |

Descoberta automática usando SCP |

|

Faixa de portas TCP dinâmicas * |

Saída |

Servidores de administração DRA |

Atividades de workflow do adaptador do DRA. Por padrão, o DCOM atribui portas dinamicamente da faixa de portas TCP de 1024 a 65535. No entanto, você pode configurar essa faixa usando serviços de componente. Para obter mais informações, veja Usando COM distribuído com firewalls (DCOM) |

|

TCP 50102 |

Saída |

Serviço básico do DRA |

Geração de relatórios do histórico de mudanças |

3.3.5 Servidor de workflow

|

Protocolo e porta |

Direção |

Destino |

Uso |

|---|---|---|---|

|

TCP 8755 |

Saída |

Servidores de administração DRA |

Executar atividades de workflow baseadas em REST do DRA (ActivityBroker) |

|

Faixa de portas TCP dinâmicas * |

Saída |

Servidores de administração DRA |

Atividades de workflow do adaptador do DRA. Por padrão, o DCOM atribui portas dinamicamente da faixa de portas TCP de 1024 a 65535. No entanto, você pode configurar essa faixa usando serviços de componente. Para obter mais informações, veja Usando COM distribuído com firewalls (DCOM) |

|

TCP 1433 |

Saída |

Microsoft SQL Server |

Armazenamento de dados de workflow |

|

TCP 8091 |

Entrada |

Operations Console (Console de operações) e Configuration Console (Console de configuração) |

API (Application Programming Interface) de BSL do workflow (TCP) |

|

TCP 8092 ** |

Entrada |

Servidores de administração DRA |

API (Application Programming Interface) de BSL do workflow (HTTP) e (HTTPS) |

|

TCP 2219 |

Host local |

Provedor de Namespace |

Usado pelo Provedor de Namespace para executar adaptadores |

|

TCP 9900 |

Host local |

Correlation Engine |

Usado pelo Correlation Engine para comunicar-se com o Workflow Automation Engine e o Provedor de Namespace |

|

TCP 10117 |

Host local |

Provedor de namespace do Resource Management (Gerenciamento de recursos) |

Usado pelo Provedor de namespace do gerenciamento de recursos |

3.4 Plataformas suportadas

Para obter as informações mais recentes sobre as plataformas de software suportadas, consulte a página do produto Directory and Resource Administrator.

|

Sistema Gerenciado |

Pré-requisitos |

|---|---|

|

Azure Active Directory |

Para habilitar a administração do Azure, você deve instalar os seguintes módulos do PowerShell:

O PowerShell 5.1 ou o módulo mais recente é necessário para instalar os novos módulos do Azure PowerShell. |

|

Active Directory |

|

|

Microsoft Exchange |

|

|

Microsoft Office 365 |

|

|

Skype for Business |

|

|

Histórico de mudanças |

|

|

Bancos de Dados |

|

|

Browsers da Web |

|

|

Workflow Automation |

|

3.5 Requisitos do Servidor de Administração e do Console da Web do DRA

Os componentes do DRA têm os seguintes requisitos de contas e software:

3.5.1 Requisitos de software

|

Componente |

Pré-requisitos |

|---|---|

|

Destino de Instalação Sistema Operacional |

Sistema operacional do Servidor de Administração da NetIQ:

Interfaces do DRA:

|

|

Instalador |

|

|

Servidor de Administração |

Directory and Resource Administrator:

NOTA:O NetIQ DRA REST Service é instalado com o Servidor de Administração. Administração do Microsoft Office 365/Exchange Online:

Para obter mais informações, veja Plataformas suportadas. |

|

Interface do Usuário |

Interfaces do DRA:

|

|

Extensões do PowerShell |

|

|

Console da Web do DRA |

Servidor Web:

Componentes do servidor web (IIS):

|

3.5.2 Domínio do servidor

|

Componente |

Sistemas operacionais |

|---|---|

|

Servidor do DRA |

|

3.5.3 Requisitos da conta

|

Conta |

Descrição |

Permissões |

|---|---|---|

|

Grupo AD LDS |

A conta do serviço DRA precisa ser adicionada a este grupo para acesso ao AD LDS |

|

|

Conta de serviço do DRA |

As permissões necessárias para executar o Serviço de Administração da NetIQ |

NOTA:

|

|

Administrador do DRA |

Conta do usuário ou grupo provisionado na função incorporada de administrador do DRA |

|

|

Contas de Admin Assistente do DRA |

Contas às quais serão delegados poderes via DRA |

|

3.5.4 Contas de acesso do DRA com privilégios mínimos

Abaixo estão as permissões e privilégios necessários para as contas especificadas e os comandos de configuração que você precisa executar.

Conta de acesso a domínio: Ao utilizar o Editor ADSI, conceda à conta de Acesso ao Domínio as seguintes Permissões do Active Directory no nível de domínio superior para os seguintes tipos de objeto descendentes:

-

Controle TOTAL sobre objetos builtInDomain

-

Controle TOTAL sobre objetos Computador

-

Controle TOTAL sobre objetos Ponto de Conexão

-

Controle TOTAL sobre objetos de Contato

-

Controle TOTAL sobre objetos de Container

-

Controle TOTAL sobre objetos Grupo

-

Controle TOTAL sobre objetos InetOrgPerson

-

Controle TOTAL sobre objetos MsExchDynamicDistributionList

-

Controle TOTAL sobre objetos MsExchSystemObjectsContainer

-

Controle TOTAL sobre objetos msDS-GroupManagedServiceAccount

-

Controle TOTAL sobre objetos Unidade Organizacional

-

Controle TOTAL sobre objetos Impressora

-

Controle TOTAL sobre objetos publicFolder

-

Controle TOTAL sobre objetos Pasta Compartilhada

-

Controle TOTAL sobre objetos Usuário

NOTA:Se o esquema do Active Directory do domínio gerenciado não for estendido para o Exchange Online, os seguintes objetos não serão listados:

-

Objetos MsExchDynamicDistributionList

-

Objetos MsExchSystemObjectsContainer

-

Objetos publicFolder

Conceda à conta de Acesso ao Domínio as seguintes permissões do Active Directory no nível de domínio superior para este objeto e todos os objetos descendentes:

-

Permitir a criação de objetos Computador

-

Permitir a criação de objetos Contato

-

Permitir a criação de objetos Container

-

Permitir a criação de objetos Grupo

-

Permitir a criação de objetos MsExchDynamicDistributionList

-

Permitir a criação de objetos msDS-GroupManagedServiceAccount

-

Permitir a criação de objetos Unidade Organizacional

-

Permitir a criação de objetos publicFolders

-

Permitir a criação de objetos Pasta Compartilhada

-

Permitir a criação de objetos Usuário

-

Permitir a criação de objetos Impressora

-

Permitir o apagamento de objetos Computador

-

Permitir o apagamento de objetos Contato

-

Permitir o apagamento de Container

-

Permitir o apagamento de objetos Grupo

-

Permitir o apagamento de objetos InetOrgPerson

-

Permitir o apagamento de objetos MsExchDynamicDistributionList

-

Permitir o apagamento de objetos msDS-GroupManagedServiceAccount

-

Permitir o apagamento de objetos Unidade Organizacional

-

Permitir o apagamento de objetos publicFolders

-

Permitir o apagamento de objetos Pasta Compartilhada

-

Permitir o apagamento de objetos Usuário

-

Permitir o apagamento de objetos Impressora

NOTA:

-

Por padrão, alguns objetos incorporados ao Active Directory não herdam permissões do nível mais alto do domínio. Por esse motivo, é necessário habilitar a herança ou definir permissões explícitas para os objetos.

-

Caso você use a conta de menor privilégio como a conta de acesso, verifique se a conta recebeu a permissão “Redefinir Senha” para si mesma no Active Directory para que a redefinição de senha seja bem-sucedida no DRA.

Conta de Acesso ao Exchange: Para gerenciar objetos locais do Microsoft Exchange, designe a função de Gerenciamento Organizacional à Conta de Acesso ao Exchange e a Conta de Acesso ao Exchange ao grupo de Operadores de Conta.

Conta de Acesso ao Skype: Verifique se essa conta é um usuário habilitado para o Skype e que é um membro de pelo menos uma das seguintes opções:

-

Função CSAdministrator

-

Ambas as funções CSUserAdministrator e CSArchiving

Conta de Acesso à Pasta Pública: Atribua as permissões do Active Directory a seguir à conta de acesso à pasta pública:

-

Gerenciamento de Pasta Pública

-

Pastas Públicas Habilitadas para E-mail

Locatário do Azure: A autenticação básica requer permissões do Azure Active Directory tanto na Conta de Acesso ao Locatário do Azure quanto no aplicativo do Azure. A autenticação baseada em certificado requer permissões do Azure Active Directory no aplicativo do Azure. Por padrão, o DRA cria automaticamente um certificado auto-assinado necessário para autenticação.

Aplicativo do Azure: O aplicativo do Azure requer as seguintes funções e permissões:

- Funções:

-

-

Administrador de usuários

-

Administrador do Exchange

-

- Permissões:

-

-

Leia e grave os perfis completos de todos os usuários

-

Leia e grave todos os grupos

-

Leia os dados do diretório

-

Gerenciamento do Exchange Online como um aplicativo para acessar recursos do Exchange Online

-

Leitura e gravação de todos os aplicativos

-

Administrador de destinatários do Exchange

-

Conta de Acesso ao Locatário do Azure: A Conta de Acesso ao Locatário do Azure requer as seguintes permissões:

-

Grupos de Distribuição

-

Destinatários de Correio

-

Criação de Destinatário de Correio

-

Criação e Participação em Grupo de Segurança

-

(Opcional) Administrador do Skype for Business

Se você quiser gerenciar o Skype for Business Online, designe poderes de administrador do Skype for Business à conta de acesso de locatário do Azure.

-

Administrador de Usuários

-

Administrador de autenticação privilegiada

Permissões de Conta de Serviço de Administração da NetIQ:

-

Administradores Locais

-

Conceda à conta de anulação de menor privilégio “Permissão Total” para pastas de compartilhamento ou pastas DFS em que Diretórios pessoais são provisionados.

-

Gerenciamento de Recursos: Para gerenciar recursos publicados em um domínio gerenciado do Active Directory, é necessário conceder permissões de administração local desses recursos à conta de Acesso do Domínio.

Após a instalação do DRA: Você deve executar os seguintes comandos antes de gerenciar os domínios necessários:

-

Para delegar a permissão para o “Container de Objetos Apagados” da pasta Instalação do DRA (observação: o comando deve ser executado por um administrador do domínio):

DraDelObjsUtil.exe /domain:<nome_do_domínio_netbios> /delegate:<nome_da_conta>

-

Para delegar permissão para a “OU NetIQReceyleBin” da pasta de Instalação do DRA:

DraRecycleBinUtil.exe /domain:<nome_do_domínio_netbios> /delegate:<nome_da_conta>

Acesso remoto ao SAM: Designe os Controladores de Domínio ou servidores membros gerenciados pelo DRA para habilitar as contas listadas na configuração de GPO abaixo, de modo que elas possam fazer consultas remotas ao banco de dados do SAM (Security Account Manager – Gerenciador de Contas de Segurança). A configuração precisa incluir a conta do serviço DRA.

Acesso à rede: Restringir os clientes com permissão de fazer chamadas remotas ao SAM

Para acessar essa configuração, faça o seguinte:

-

Abra o console de Gerenciamento de Políticas de Grupo no controlador de domínio.

-

Expanda Domínios > [controlador de domínio] > Objetos Política de Grupo na árvore de nós.

-

Clique o botão direito do mouse em Política de Controladores de Domínio Padrão e selecione Editar para abrir o editor de GPO para essa política.

-

Expanda Configuração do Computador > Políticas > Configurações do Windows > Configurações de Segurança > Políticas Locais na árvore de nós do editor de GPO.

-

Clique duas vezes em Acesso à rede: Restringir os clientes com permissão de fazer chamadas remotas ao SAM no painel de políticas e selecione Definir esta configuração de política.

-

Clique em Editar Segurança e habilite Permitir para o Acesso Remoto. Adicione uma conta do serviço DRA se ela ainda não estiver incluída como um usuário ou como parte do grupo de administradores.

-

Aplique as mudanças. Isso adicionará o descritor de segurança, O:BAG:BAD:(A;;RC;;;BA), às configurações da política.

Para obter mais informações, consulte o artigo 7023292 da Base de Conhecimento.

3.6 Requisitos do gerador de relatórios

Os requisitos para o DRA Reporting incluem os seguintes:

3.6.1 Requisitos de software

|

Componente |

Pré-requisitos |

|---|---|

|

Destino de Instalação |

Sistema Operacional:

|

|

NetIQ Reporting Center (v3.3) |

Banco de dados:

Servidor web:

Microsoft .NET Framework 3.5:

NOTA:Ao instalar o NetIQ Reporting Center (NRC) em um computador com SQL Server, o .NET Framework 3.5 pode exigir uma instalação manual antes de instalar o NRC. Protocolo de Segurança de Comunicação:

|

|

DRA Reporting |

Banco de dados:

|

3.7 Requisitos para licenciamento

Sua licença determina os produtos e recursos que você pode usar. O DRA requer que uma chave de licença esteja instalada com o Servidor de Administração.

Após instalar o servidor de Administração, use o Utilitário de Verificação de Saúde para instalar sua licença comprada. Uma chave de licença de avaliação (TrialLicense.lic) também está incluída no pacote de instalação que permite o gerenciamento de um número ilimitado de contas de usuário e caixas de correio por 30 dias. Para obter mais informações sobre licenças do DRA, consulte Installing and Upgrading Licenses (Instalar e atualizar licenças).

Consulte o Contrato de Licença por Usuário Final (EULA) para obter informações adicionais sobre definição e restrições de licenças

4.0 Instalação do produto

Este capítulo guia você pela instalação do Directory and Resource Administrator. Para obter mais informações sobre como planejar sua instalação ou upgrade, veja Planejando sua implantação.

4.1 Instalar o Servidor de administração DRA

Você pode instalar o Servidor de administração DRA como um nó primário e como um nó secundário em seu ambiente. Os requisitos para o servidor de administração principal e para o secundário são os mesmos; no entanto, toda implantação do DRA precisa incluir um servidor de administração principal.

O pacote do servidor do DRA tem os seguintes recursos:

-

Servidor de Administração: Armazena dados de configuração (ambientais, de acesso delegado e de política), executa tarefas de operador e de automação e audita atividades em todo o sistema. Ele conta com estes recursos:

-

Kit de Recursos de Arquivo de Registro: Permite que você veja informações de auditoria.

-

SDK do DRA: Fornece os scripts de exemplo do ADSI e ajuda você a criar seus próprios scripts.

-

Designações Temporárias de Grupos: Fornece os componentes para habilitar a sincronização de Designações Temporárias de Grupos.

-

-

Interfaces do Usuário: A interface do cliente da Web que é usada principalmente pelos administradores assistentes, mas também inclui opções de personalização.

-

Provedor ADSI: Permite que você crie seus próprios scripts de política.

-

Interface de linha de comando: Permite que você realize operações de DRA.

-

Delegação e Configuração: Permite que os administradores do sistema acessem as funções de administração e de configuração do DRA. Além disso, permite especificar e designar aos administradores assistentes, de modo granular, acesso a recursos e tarefas gerenciados.

-

Extensões do PowerShell: Fornece um módulo do PowerShell que permite a clientes não DRA solicitar operações do DRA usando cmdlets do PowerShell.

-

Console da Web: A interface do cliente da Web que é usada principalmente pelos administradores assistentes, mas também inclui opções de personalização.

-

Para obter informações sobre como instalar clientes de linha de comando e consoles do DRA específicos em vários computadores, consulte Install the DRA Clients (Instalar os Clientes do DRA).

4.1.1 Lista de Verificação de Instalação Interativa:

|

Etapa |

Mais informações |

|---|---|

|

Efetuar logon no servidor de destino |

Efetue logon no servidor de destino do Microsoft Windows para a instalação com uma conta que tem privilégios administrativos locais. |

|

Copie e execute o Kit de Instalação do Admin |

Execute o kit de instalação do DRA (NetIQAdminInstallationKit.msi) para extrair a mídia de instalação do DRA para o sistema de arquivos local. NOTA:O kit de instalação instalará o .NET Framework no servidor de destino, se necessário. |

|

Instalar o DRA |

Clique em Install DRA (Instalar o DRA) e em Next (Próximo) para ver as opções de instalação. NOTA:Para executar a instalação posteriormente, navegue até o local em que a mídia de instalação foi extraída (veja o Kit de Instalação) e execute Setup.exe. |

|

Instalação Padrão |

Escolha os componentes a serem instalados e aceite o local de instalação padrão, C:\Program Files (x86)\NetIQ\DRA ou especifique um local alternativo para a instalação. Opções de componente: Servidor de Administração

Interfaces do Usuário

|

|

Verificar pré-requisitos |

A caixa de diálogo Prerequisites List (Lista de Pré-requisitos) exibirá a lista de softwares necessários com base nos componentes selecionados para a instalação. O instalador guiará você pela instalação de quaisquer pré-requisitos ausentes que sejam necessários para a instalação ser concluída com êxito. |

|

Aceitar o contrato de licença EULA |

Aceite os termos do Contrato de Licença por Usuário Final. |

|

Especificar localização do registro |

Especifique um local para o DRA armazenar todos os arquivos de registro. NOTA:Os registros do Console de Delegação e Configuração e os registros do ADSI são armazenados na pasta do perfil do usuário. |

|

Selecione o modo de operação do servidor |

Selecione Primary Administration Server (Servidor de Administração Principal) para instalar o Servidor de Administração do DRA em um conjunto com multimaster (haverá apenas um principal em uma implantação) ou Secondary Administration Server (Servidor de Administração Secundário) para ingressar um novo Servidor de Administração do DRA em um conjunto multimaster existente. Para obter informações sobre o conjunto multimaster, veja |

|

Especifique as contas de instalação e as credenciais |

Para obter mais informações, veja: Requisitos do Servidor de Administração e do Console da Web do DRA. |

|

Configurar permissões DCOM |

Habilite o DRA para configurar o acesso “COM Distribuído” para usuários autenticados. |

|

Configurar portas |

Para obter mais informações sobre as portas padrão, veja Portas e protocolos necessários. |

|

Especificar local de armazenamento |

Especifique a localização do arquivo local a ser usada pelo DRA para armazenamento de dados de auditoria e de cache. |

|

Especificar a localização do banco de dados de replicação do DRA |

NOTA:O campo Certificado SSL de Replicação do Site IIS lista os certificados tanto da loja WebHosting quanto da loja Personal. |

|

Especificar o certificado SSL do serviço REST |

Selecione o certificado SSL que você usará para o serviço REST e especifique a porta do serviço REST. NOTA:O campo Certificado SSL do Serviço REST lista os certificados tanto da loja WebHosting quanto da loja Personal. |

|

Especifique o certificado SSL do Console da Web |

Especifique o certificado SSL que você usará para a vinculação HTTPS. |

|

Verificar a configuração de instalação |

Você pode verificar a configuração na página de resumo da instalação antes de clicar em Instalar para prosseguir com a instalação. |

|

Verificação pós-instalação |

Após a instalação ser concluída, o Verificador de Saúde será executado para verificar a instalação e atualizar a licença do produto. Para obter mais informações, consulte “Health Check Utility” (Utilitário de Verificação de Saúde) no DRA Administrator Guide (Guia do Administrador do DRA). |

4.2 Instalar clientes do DRA

Você pode instalar clientes de linha de comando e consoles do DRA específicos executando o DRAInstaller.msi com o pacote .mst correspondente no destino de instalação:

|

NetIQDRACLI.mst |

Instala a interface de linha de comando |

|

NetIQDRAADSI.mst |

Instala o provedor de ADSI do DRA |

|

NetIQDRAClients.mst |

Instala todas as interfaces do usuário do DRA |

Para implantar clientes do DRA específicos para múltiplos computadores em toda a sua empresa, configure um objeto de política de grupo para instalar o pacote .MST específico.

-

Inicie os usuários e computadores do Active Directory e crie um objeto de política de grupo.

-

Adicione o pacote DRAInstaller.msi a este objeto de política de grupo.

-

Verifique se esse objeto de política de grupo tem uma das seguintes propriedades:

-

Cada conta do usuário no grupo tem permissões de Power User para o computador apropriado.

-

Habilite a configuração de política Sempre Instalar com Privilégios Elevados.

-

-

Adicione o arquivo .mst da interface do usuário a esse objeto política de grupo.

-

Distribua sua política de grupo.

NOTA:Para obter mais informações sobre a política de grupo, veja a Ajuda do Microsoft Windows. Para testar e implantar a política de grupo com segurança pela sua empresa, use o Administrador de Política de Grupo.

4.3 Instalar o Workflow Automation e definir as configurações

Para gerenciar as solicitações do Workflow Automation no DRA, você precisa fazer o seguinte:

-

Instale e configure o Workflow Automation e o Adaptador do DRA.

Para obter informações, consulte o Workflow Automation Administrator Guide (Guia do Administrador do Workflow Automation) e a Workflow Automation Adapter Reference for DRA (Referência do Adaptador do Workflow Automation para DRA).

-

Configure a integração do Workflow Automation com o DRA.

Para obter informações, consulte

Configuring the Workflow Automation Server

(Configurando o servidor do Workflow Automation) no DRA Administrator Guide (Guia do Administrador do DRA). -

Delegue poderes do Workflow Automation no DRA.

Para obter informações, consulte

Delegating Workflow Automation Server Configuration Powers

(Delegando poderes de configuração do servidor no Workflow Automation) no DRA Administrator Guide (Guia do Administrador do DRA).

Os documentos mencionados acima estão disponíveis no site da Documentação do DRA.

4.4 Instalar o DRA Reporting

O DRA Reporting requer que você instale o arquivo DRAReportingSetup.exe do Kit de Instalação do DRA da NetIQ.

|

Etapas |

Mais informações |

|---|---|

|

Efetuar logon no servidor de destino |

Efetue logon no servidor de destino do Microsoft Windows para a instalação com uma conta que tem privilégios administrativos locais. Verifique se essa conta tem privilégios administrativos de domínio e locais, além de privilégios de administrador do sistema no SQL Server. |

|

Copie e execute o Kit de Instalação do Admin da NetIQ |

Copie o kit de instalação do DRA NetIQAdminInstallationKit.msi para o servidor de destino e execute-o clicando duas vezes no arquivo ou chamando-o da linha de comando. O kit de instalação extrairá a mídia de instalação do DRA para o sistema de arquivos local para um local personalizável. Além disso, o kit de instalação instalará o .NET Framework no servidor de destino se isso for necessário para cumprir os requisitos do instalador do produto DRA. |

|

Executar a instalação do DRA Reporting |

Navegue até o local em que a mídia de instalação foi extraída e execute DRAReportingSetup.exe para instalar o componente de gerenciamento para integração com o gerador de relatórios do DRA. |

|

Verificar e instalar pré-requisitos da instalação |

A caixa de diálogo Pré-requisitos exibirá a lista de aplicativos de software necessários com base nos componentes selecionados para a instalação. O instalador guiará você pela instalação de quaisquer pré-requisitos ausentes que sejam necessários para a instalação ser concluída com êxito. Para obter informações sobre o NetIQ Reporting Center, consulte o Reporting Center Guide (Guia do Reporting Center) no site na web da documentação. |

|

Aceitar o contrato de licença EULA |

Aceite os termos do Contrato de Licença por Usuário Final para concluir a execução da instalação. |

5.0 Upgrade do produto

Este capítulo fornece um processo que ajuda você a fazer upgrade ou migrar um ambiente distribuído nas fases controladas.

Este capítulo presume que seu ambiente contenha vários servidores de administração, com alguns servidores localizados em sites remotos. Essa configuração é chamada de conjunto com vários masters (MMS). Um MMS consiste em um servidor de administração principal e em um ou mais servidores de administração secundários associados. Para obter mais informações sobre como funciona um MMS, veja Configuring the Multi-Master Set

(Configurando o conjunto multimaster) no DRA Administrator Guide (Guia do Administrador do DRA).

5.1 Planejando um upgrade do DRA

Execute o NetIQAdminInstallationKit.msi para extrair a mídia de instalação do DRA e instale e execute o Utilitário de Verificação de Saúde.

Planeje sua implantação do DRA antes de iniciar o processo de upgrade. Conforme você planejar a implantação, considere as seguintes diretrizes:

-

Teste o processo de upgrade em seu ambiente de laboratório antes de enviar o upgrade por push para o ambiente de produção. Os testes permitem que você identifique e resolva quaisquer problemas inesperados sem afetar as responsabilidades de administração diárias.

-

Revise Portas e protocolos necessários.

-

Determine quantos administradores assistentes dependem de cada MMS. Se a maioria dos administradores assistentes depende de servidores ou de conjuntos de servidores específicos, faça o upgrade desses servidores primeiro fora dos horários de pico.

-

Determine quais administradores assistentes precisam do console de Delegação e Configuração. Você pode obter essas informações de uma das seguintes maneiras:

-

Revise quais administradores assistentes estão associados aos grupos de administradores assistentes incorporados.

-

Revise quais administradores assistentes estão associados às Telas Ativas incorporadas.

-

Use o Directory and Resource Administrator Reporting para gerar relatórios de modelo de segurança, como os relatórios Mais Informações sobre Admin Assistente da Tela Ativa e Grupos de Admin Assistentes.

Notifique a esses administradores assistentes seus planos de fazer upgrade das interfaces de usuário.

-

-

Determine quais administradores assistentes precisam se conectar ao servidor de Administração principal. Esses administradores assistentes deverão fazer upgrade dos respectivos computadores cliente depois que você fizer upgrade do servidor de Administração principal.

Notifique a esses administradores assistentes seus planos de fazer upgrade dos servidores de Administração e das interfaces do usuário.

-

Determine se você precisa implementar quaisquer mudanças de delegação, configuração ou política antes de começar o processo de upgrade. Dependendo do seu ambiente, essa decisão pode ser tomada de modo independente para cada site.

-

Coordene os upgrades de seus computadores cliente e servidores de administração para assegurar o mínimo tempo de espera possível. Esteja ciente de que o DRA não suporta a execução de versões anteriores do DRA junto com a versão atual do DRA no mesmo servidor de administração ou computador cliente.

5.2 Tarefas antes do upgrade

Antes de iniciar as instalações de upgrade, siga as etapas de pré-upgrade abaixo para preparar cada conjunto de servidores para upgrade.

|

Etapas |

Mais informações |

|---|---|

|

Fazer backup da instância do AD LDS |

Abra o utilitário de verificação de saúde e execute a verificação de Fazer backup da instância do AD LDS para criar um backup da sua instância do AD LDS atual. |

|

Fazer um plano de implantação |

Faça um plano de implantação para fazer upgrade dos servidores de Administração e interfaces do usuário (computadores cliente de administradores assistentes). Para obter mais informações, veja Planejando um upgrade do DRA. |

|

Dedique um servidor secundário para a execução de uma versão anterior do DRA |

Opcional: Dedique um servidor de administração secundário à execução de uma versão anterior do DRA ao fazer o upgrade de um site. |

|

Fazer as mudanças necessárias para este MMS |

Faça quaisquer mudanças necessárias às definições de delegação, configuração ou política para este MMS. Use o servidor de Administração principal para modificar essas configurações. |

|

Sincronizar o MMS |

Sincronize os conjuntos de servidores de modo que cada servidor de Administração contenha as definições de segurança e de configuração mais recentes. |

|

Fazer backup do registro do servidor principal |

Faça backup do registro do servidor de Administração principal. Ter um backup das configurações de registro anteriores permite que você recupere com facilidade suas definições de segurança e de configuração anteriores. |

|

Converter gMSAs em contas do usuário do DRA |

Opcional: Se você estiver usando uma gMSA (Conta de Serviço Gerenciado do grupo) para a conta do Serviço DRA, mude-a para uma conta do usuário do DRA antes de fazer upgrade. Após o upgrade, você precisará mudar a conta, tornando-a novamente uma gMSA. |

NOTA:Se você precisar restaurar a instância do AD LDS, faça o seguinte:

-

Pare a instância do AD LDS atual em Gerenciamento do computador > Serviços. Isso terá um título diferente: NetIQDRASecureStoragexxxxx.

-

Substitua o arquivo atual adamnts.dit pelo arquivo de backup adamnts.dit conforme indicado abaixo:

-

Local do arquivo atual: %ProgramData%/NetIQ/DRA/<DRAInstanceName>/data/

-

Local do arquivo de backup: %ProgramData%/NetIQ/ADLDS/

-

-

Reinicie a instância do AD LDS.

Tópicos antes do upgrade:

5.2.1 Dedicar um servidor de administração local à execução de uma versão anterior do DRA

Dedicar um ou mais servidores de administração secundários à execução de uma versão anterior do DRA localmente em um site durante o upgrade pode ajudar a minimizar o tempo de espera e as conexões onerosas a sites remotos. Esta etapa é opcional e permite que os administradores assistentes usem uma versão anterior do DRA durante todo o processo de upgrade até que você esteja satisfeito quanto à conclusão da implantação.

Considere essa opção se você tem um ou mais dos seguintes requisitos de upgrade:

-

Você precisa de pouco ou nenhum tempo de espera.

-

Você precisa suportar um grande número de administradores assistentes e não é capaz de fazer upgrade de todos os computadores cliente imediatamente.

-

Você deseja continuar a suportar o acesso a uma versão anterior do DRA depois do upgrade do servidor de Administração principal.

-

Seu ambiente inclui um MMS que abrange diversos sites.

Você pode instalar um novo servidor de Administração secundário ou atribuir um servidor secundário executando uma versão anterior do DRA. Se você planeja fazer upgrade desse servidor, ele deve ser o último servidor a passar por upgrade. Caso contrário, desinstale completamente o DRA desse servidor quando você terminar seu upgrade com êxito.

Configurando um novo servidor secundário

Instalar um novo servidor de Administração secundário em um site local pode ajudar você a evitar conexões onerosas a sites remotos, além de assegurar que seus administradores assistentes possam continuar usando uma versão anterior do DRA sem interrupção. Se o seu ambiente inclui um MMS que abrange vários sites, você deve considerar essa opção. Por exemplo, se o MMS consiste em um servidor de Administração principal no site de Londres e um servidor de Administração secundário no site de Tóquio, considere instalar um servidor secundário no site de Londres e adicioná-lo ao MMS correspondente. Esse servidor adicional permite que administradores assistentes do site de Londres usem uma versão anterior do DRA até que o upgrade esteja concluído.

Usar um servidor secundário existente

Você pode usar um servidor de Administração secundário como o servidor dedicado para uma versão anterior do DRA. Se você não planeja fazer upgrade de um servidor de Administração secundário em um determinado site, deve considerar essa opção. Se você não pode dedicar um servidor secundário existente, considere a possibilidade de instalar um novo servidor de Administração para esse fim. Dedicar um ou mais servidores secundários à execução de uma versão anterior do DRA permite que seus administradores assistentes continuem a usar uma versão anterior do DRA sem interrupção até que o upgrade esteja concluído. Essa opção funciona melhor em ambientes grandes que usam um modelo de administração centralizado.

5.2.2 Sincronizar seu conjunto de servidores com versão anterior do DRA

Antes de você fazer backup do registro da versão anterior do DRA ou de começar o processo de upgrade, sincronize os conjuntos de servidores de modo que cada servidor de Administração contenha as definições mais recentes de segurança e de configuração.

NOTA:Verifique se você fez todas as mudanças necessárias às definições de delegação, configuração ou política para este MMS. Use o servidor de Administração principal para modificar essas configurações. Após fazer upgrade do servidor de Administração principal, você não poderá sincronizar definições de delegação, configuração ou política com nenhum servidor de Administração que execute versões anteriores do DRA.

Para sincronizar seu conjunto de servidores existente:

-

Efetue logon no servidor de Administração principal como o Admin Incorporado.

-

Abra o Console de Delegação e Configuração e expanda Configuration Management (Gerenciamento de Configurações).

-

Clique em Servidores de Administração.

-

No painel direito, selecione o servidor de Administração principal apropriado para este conjunto de servidores.

-

Clique em Propriedades.

-

Na guia Programação de sincronização, clique em Atualizar agora.

-

Verifique se a sincronização é concluída com êxito e se todos os servidores de Administração secundários estão disponíveis.

5.2.3 Fazer backup do registro de servidor de administração

Fazer backup do registro de servidor de administração assegura que você possa retornar às suas configurações anteriores. Por exemplo, se você precisa desinstalar totalmente a versão do DRA atual e usar a versão do DRA anterior, ter um backup das configurações do registro anteriores permite recuperar com facilidade as definições de segurança e configuração anteriores.

No entanto, tenha cuidado ao editar seu registro. Se há um erro em seu registro, o servidor de Administração pode não funcionar como esperado. Se ocorrer um erro durante o processo de upgrade, você poderá usar o backup de suas configurações do registro para restaurar o registro. Para obter mais informações, veja a Ajuda do Editor do Registro.

IMPORTANTE:A versão do servidor do DRA, o nome do OS Windows e a configuração do domínio gerenciado devem ser exatamente os mesmos ao restaurar o registro.

IMPORTANTE:Antes de fazer upgrade, faça backup do OS Windows da máquina que está hospedando o DRA ou crie uma imagem de instantâneo de máquina virtual dessa máquina.

Para fazer backup do registro do Servidor de Administração:

-

Execute regedit.exe.

-

Clique o botão direito do mouse no nó HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Mission Critical Software\OnePoint e selecione Exportar.

-

Especifique o nome e o local do arquivo no qual gravar a chave do registro e clique em Gravar.

5.3 Fazendo upgrade do Servidor de administração DRA

A lista de verificação a seguir guia você por todo o processo de upgrade. Use esse processo para fazer upgrade de cada conjunto de servidores em seu ambiente. Se você ainda não fez isso, use o Utilitário de Verificação de Saúde para criar um backup de sua instância atual do AD LDS.

AVISO:Não faça upgrade dos seus servidores de Administração secundários até ter feito upgrade do servidor de Administração principal para esse MMS.

Você pode repartir o processo de upgrade em várias fases, fazendo o upgrade de um MMS por vez. Esse processo de upgrade também permite que você inclua temporariamente servidores secundários executando uma versão anterior do DRA e servidores secundários executando a versão atual do DRA no mesmo MMS. O DRA suporta a sincronização entre servidores de Administração executando uma versão anterior do DRA e servidores executando a versão atual do DRA. No entanto, esteja ciente de que o DRA não suporta a execução de uma versão anterior do DRA junto com a versão atual do DRA no mesmo servidor de administração ou computador cliente.

IMPORTANTE:Para uma replicação bem-sucedida das designações temporárias de grupos no servidor secundário, execute a Programação de sincronização com vários masters manualmente ou aguarde a execução programada.

|

Etapas |

Mais informações |

|---|---|

|

Executar utilitário de Verificação de Saúde |

Instale o utilitário de Verificação de Saúde independente do DRA e execute-o usando uma conta de serviço. Corrija quaisquer problemas. |

|

Fazer um upgrade de teste |

Faça um upgrade de teste em seu ambiente de laboratório para identificar possíveis problemas e minimizar o tempo de espera em produção. |

|

Determinar a ordem do upgrade |

Determine a ordem em que você deseja fazer upgrade de seus conjuntos de servidores. |

|

Preparar cada MMS para upgrade |

Prepare cada MMS para upgrade. Para obter mais informações, veja Tarefas antes do upgrade. |

|

Fazer upgrade do servidor principal |

Faça upgrade do servidor de Administração principal no MMS apropriado. Para obter informações, consulte Fazer upgrade do Servidor de Administração Principal. |

|

Instalar um novo servidor secundário |

(Opcional) Para minimizar o tempo de espera em sites remotos, instale um servidor de Administração secundário local executando a versão mais recente do DRA. Para obter informações, consulte Instalar um servidor de Administração secundário local para a versão atual do DRA. |

|

Implantar interfaces do usuário |

Implante as interfaces do usuário para seus administradores assistentes. Para obter informações, consulte Implantar as interfaces do usuário do DRA |

|

Fazer upgrade dos servidores secundários |

Faça upgrade dos servidores de Administração secundários no MMS. Para obter informações, consulte Fazer upgrade de servidores de Administração secundários. |

|

Fazer upgrade do DRA Reporting |

Faça upgrade do DRA Reporting. Para obter informações, consulte Fazendo upgrade do Reporting. |

|

Executar utilitário de Verificação de Saúde |

Execute o utilitário de Verificação de Saúde que foi instalado como parte do upgrade. Corrija quaisquer problemas. |

|

Adicionar locatários do Azure (depois do upgrade) |

(Opcional, depois do upgrade) Se você estava gerenciando locatários do Azure antes do upgrade, eles são removidos durante o upgrade. Você precisará adicionar esses locatários novamente e executar uma atualização completa de cache de contas por meio do Console de Delegação e Configuração. Para obter mais informações, consulte |

|

Atualizar a configuração do Console da Web (após o upgrade) |

(Condicional, após o upgrade) Se você tiver qualquer uma das configurações do Console da Web abaixo antes do upgrade, elas precisarão ser atualizadas após a conclusão da instalação do upgrade:

Para obter mais informações, veja Atualizando a configuração do Console da Web – Após a instalação. |

Tópicos de upgrade do servidor:

5.3.1 Fazer upgrade do Servidor de Administração Principal

Após você ter preparado seu MMS com êxito, faça upgrade do servidor de Administração principal. Não faça upgrade de interfaces do usuário nos computadores cliente até a conclusão do upgrade do servidor de Administração principal. Para obter mais informações, consulte Implantar as interfaces do usuário do DRA.

NOTA:Para obter mais instruções e considerações sobre o upgrade, consulte os Directory and Resource Administrator Release Notes (Detalhes da versão do Directory and Resource Administrator).

Antes de fazer upgrade, notifique a seus administradores assistentes quando você planeja iniciar esse processo. Se você dedicou um servidor de Administração secundário à execução de uma versão anterior do DRA, identifique também esse servidor para que os administradores assistentes possam continuar usando a versão anterior do DRA durante o upgrade.

NOTA:Após fazer upgrade do servidor de Administração principal, você não poderá sincronizar definições de delegação, configuração ou política desse servidor com nenhum servidor de Administração secundário que execute uma versão anterior do DRA.

5.3.2 Instalar um servidor de Administração secundário local para a versão atual do DRA

Instalar um novo servidor de Administração secundário para executar a versão atual do DRA em um site local pode ajudar você a minimizar conexões onerosas a sites remotos, reduzindo simultaneamente o tempo de espera total e permitindo implantação mais rápida das interfaces do usuário. Esta etapa é opcional e permite que os administradores assistentes usem tanto a versão atual quanto uma versão anterior do DRA durante todo o processo de upgrade até que você esteja satisfeito quanto à conclusão da implantação.

Considere essa opção se você tem um ou mais dos seguintes requisitos de upgrade:

-

Você precisa de pouco ou nenhum tempo de espera.

-

Você precisa suportar um grande número de administradores assistentes e não é capaz de fazer upgrade de todos os computadores cliente imediatamente.

-

Você deseja continuar a suportar o acesso a uma versão anterior do DRA depois do upgrade do servidor de Administração principal.

-

Seu ambiente inclui um MMS que abrange diversos sites.

Por exemplo, se o MMS consiste em um servidor de Administração principal no site de Londres e um servidor de Administração secundário no site de Tóquio, considere instalar um servidor secundário no site de Tóquio e adicioná-lo ao MMS correspondente. O servidor adicional equilibra melhor a carga de administração diária no site de Tóquio e permite que os administradores assistentes de qualquer site usem tanto a versão anterior quanto a versão atual do DRA até que o upgrade esteja concluído. Além disso, seus administradores assistentes não passam por nenhum tempo de espera porque você pode implantar as interfaces do usuário do DRA imediatamente. Para obter mais informações sobre o upgrade de interfaces do usuário, veja Implantar as interfaces do usuário do DRA.

5.3.3 Implantar as interfaces do usuário do DRA

Normalmente, você deve implantar as interfaces do usuário do DRA atuais após fazer upgrade do servidor de Administração principal e de um servidor de Administração secundário. No entanto, para administradores assistentes que precisam usar o servidor de Administração principal, faça primeiro o upgrade dos respectivos computadores cliente instalando o console de Delegação e Configuração. Para obter mais informações, consulte Planejando um upgrade do DRA.

Se você realiza o processamento de lote com frequência por meio da CLI, do provedor ADSI, do PowerShell ou se gera relatórios com frequência, considere a possibilidade de instalar essas interfaces do usuário em um servidor de Administração secundário para manter um equilíbrio de carga apropriado pelo MMS.

Você pode permitir que seus administradores assistentes instalem as interfaces do usuário do DRA ou pode implantar essas interfaces por meio de política de grupo. Você também pode implantar de modo rápido e fácil o console da Web para vários administradores assistentes.

NOTA:Não é possível executar várias versões de componentes do DRA lado a lado no mesmo servidor do DRA. Se você planeja fazer upgrade de seus computadores cliente de administrador assistente gradualmente, considere a possibilidade de implantar o console da Web para assegurar acesso imediato a um servidor de Administração executando a versão atual do DRA.

5.3.4 Fazer upgrade de servidores de Administração secundários

Ao fazer upgrade de servidores de Administração secundários, você pode fazer upgrade de cada servidor conforme necessário, dependendo de seus requisitos de administração. Considere também como planeja implantar as interfaces do usuário do DRA e fazer upgrade delas. Para obter mais informações, veja Implantar as interfaces do usuário do DRA.

Por exemplo, um caminho de upgrade típico pode incluir as seguintes etapas:

-

Faça upgrade de um servidor de Administração secundário.

-

Instrua os administradores assistentes que usam esse servidor a instalarem as interfaces do usuário apropriadas, como o console da Web.

-

Repita as etapas 1 e 2 acima até fazer o upgrade integral do MMS.

Antes de fazer upgrade, notifique a seus administradores assistentes quando você planeja iniciar esse processo. Se você dedicou um servidor de Administração secundário à execução de uma versão anterior do DRA, identifique também esse servidor para que os administradores assistentes possam continuar usando a versão anterior do DRA durante o upgrade. Quando você concluir o processo de upgrade para esse MMS e todos os computadores cliente de administradores assistentes estiverem executando interfaces do usuário que receberam upgrade, coloque offline quaisquer servidores restantes com versões anteriores do DRA.

5.3.5 Atualizando a configuração do Console da Web – Após a instalação

Execute ambas as ações abaixo ou uma delas após a instalação do upgrade, se elas se aplicarem ao seu ambiente do DRA:

Conexão padrão com o servidor DRA

O componente de Serviço REST do DRA está consolidado com o Servidor DRA a partir do DRA 10.1. Se você tiver a conexão padrão com o Servidor DRA configurada antes de fazer upgrade de uma versão do DRA 10.0.x ou anterior, precisará rever essas configurações após o upgrade, pois agora há apenas uma configuração de conexão, a Conexão com o Servidor DRA. Você pode acessar esta configuração no Console da Web em Administração > Configuração > Conexão com o Servidor DRA.

Você também pode atualizar essas configurações após o upgrade no arquivo web.config em C:\inetpub\wwwroot\DRAClient\rest no servidor do Console da Web do DRA, da seguinte forma:

<restService useDefault="Never"> <serviceLocation address="<REST server name>" port="8755"/> </restService>

Configuração de login do Console da Web

Ao fazer upgrade das versões DRA 10.0.x ou anteriores, se o Serviço REST do DRA for instalado sem o Servidor DRA, a desinstalação do Serviço REST do DRA será um pré-requisito para o upgrade. Uma cópia de arquivos que foram modificados antes do upgrade é feita em C:\ProgramData\NetIQ\DRA\Backup\ no servidor. Você pode usar esses arquivos para fazer referência para atualizar quaisquer itens relevantes após o upgrade.

5.4 Fazendo upgrade do Workflow Automation

Para realizar um upgrade “in-place” em ambientes não agrupados de 64 bits, basta executar o programa de configuração do Workflow Automation em seus computadores existentes com Workflow Automation. Não é necessário parar nenhum serviço do Workflow Automation que possa estar em execução.

Quaisquer adaptadores do Workflow Automation que não estejam incorporados ao instalador do Workflow Automation devem ser desinstalados e reinstalados após o upgrade.

Para obter informações mais detalhadas sobre como fazer upgrade do Workflow Automation, consulte Upgrading from a Previous Version

(Fazendo upgrade de uma versão anterior) no Workflow Automation Administrator Guide (Guia do Administrador do Workflow Automation).

5.5 Fazendo upgrade do Reporting

Antes de você fazer upgrade do DRA Reporting, verifique se o seu ambiente cumpre os requisitos mínimos para o NRC 3.3. Para obter mais informações sobre os requisitos de instalação e considerações sobre o upgrade, veja o NetIQ Reporting Center Reporting Guide (Guia de Geração de Relatórios do NetIQ Reporting Center).

|

Etapas |

Mais informações |

|---|---|

|

Desabilitar o suporte ao DRA Reporting |

Para assegurar que os coletores do gerador de relatórios não sejam executados durante o processo de upgrade, desabilite o suporte ao DRA Reporting na janela Configuração do Serviço Gerador de Relatórios no Console de Delegação e Configuração. |

|

Efetuar logon no servidor da instância do SQL com as credenciais aplicáveis |

Efetue logon no servidor do Microsoft Windows em que você instalou a instância do SQL para os bancos de dados do gerador de relatórios com uma conta de administrador. Verifique se essa conta tem privilégios administrativos locais, além de privilégios de administrador do sistema no SQL Server. |

|

Executar a configuração do DRA Reporting |

Execute DRAReportingSetup.exe. do kit de instalação e siga as instruções no assistente de instalação. |

|

Habilitar o suporte ao DRA Reporting |

Em seu servidor de Administração principal, habilite o gerador de relatórios no Console de Delegação e Configuração. |

Se o seu ambiente usa integração SSRS, você precisa reimplantar os relatórios. Para mais informações sobre a reimplantação de relatórios, consulte o Reporting Center Guide (Guia da Central do Gerador de Relatórios) no site da documentação na web

III Configuração do produto

Este capítulo descreve as etapas e os procedimentos de configuração necessários se você está instalando o Directory and Resource Administrator pela primeira vez.

6.0 Lista de verificação de configuração

Use a lista de verificação a seguir para guiá-lo na configuração do DRA para a primeira utilização.

|

Etapas |

Mais informações |

|---|---|

|

Aplicar uma licença do DRA |

Use o Utilitário de Verificação de Saúde para aplicar uma licença do DRA. Para obter mais informações sobre licenças do DRA, veja Requisitos para licenciamento. |

|

Abrir Delegação e Configuração |

Usando a conta do serviço DRA, efetue logon em um computador em que o Console de Delegação e Configuração esteja instalado. Abra o console. |

|

Adicionar o primeiro domínio gerenciado ao DRA |

Adicione o primeiro domínio gerenciado ao DRA. NOTA:Você pode começar a delegar poderes após a conclusão da primeira Atualização de Conta Completa. |

|

Adicionar domínios gerenciados e subárvores |

Opcional: Adicione domínios gerenciados adicionais e subárvores ao DRA. Para obter mais informações sobre domínios gerenciados, veja Adicionar domínios gerenciados. |

|

Definir as configurações do DCOM |

Opcional: Defina as configurações do DCOM. Para obter mais informações sobre as configurações do DCOM, veja Definir configurações de DCOM. |

|

Configurar os controladores de domínio e os servidores de Administração |

Configure o computador cliente executando o console de Delegação e Configuração para cada controlador de domínio e cada servidor de Administração. Para obter mais informações, consulte Configurar o controlador de domínio e o servidor de Administração. |

|

Configurar os Serviços de DRA para uma gMSA |

Opcional: Configure os serviços de DRA para uma gMSA (Conta de Serviço Gerenciado de Grupo). Para obter mais informações, consulte Configurando Serviços do DRA para uma Conta de Serviço Gerenciado do Grupo. |

7.0 Instalar ou fazer upgrade de licenças

O DRA requer um arquivo de chave de licença. Esse arquivo contém suas informações de licença e está instalado no servidor de Administração. Após instalar o servidor de administração, use o Utilitário de Verificação de Saúde para instalar sua licença comprada. Se necessário, uma chave de licença de avaliação (TrialLicense.lic) também é fornecida com o pacote de instalação que permite o gerenciamento de um número ilimitado de contas de usuário e caixas de correio por 30 dias.

Para fazer upgrade de uma licença de avaliação ou de uma licença existente, abra o console de Delegação e Configuração e navegue até Configuration Management > Update License (Gerenciamento de Configurações > Atualizar Licença). Ao fazer upgrade da sua licença, faça upgrade do arquivo de licença em cada servidor de Administração.

8.0 Adicionar domínios gerenciados

Você pode adicionar domínios gerenciados, servidores ou estações de trabalho após instalar o servidor de Administração. Quando você adiciona o primeiro domínio gerenciado, precisa efetuar logon usando a conta do serviço DRA em um computador no qual o Console de Delegação e Configuração está instalado. Você também precisa ter direitos administrativos no domínio, assim como os direitos concedidos ao grupo de Administradores do Domínio. Para adicionar domínios gerenciados e computadores após instalar o primeiro domínio gerenciado, você precisa ter os poderes adequados, como aqueles inclusos na função incorporada Configurar Servidores e Domínios.

NOTA:Após você terminar de adicionar domínios gerenciados, verifique se as programações de atualização de cache das contas para esses domínios estão corretas. Para obter mais informações sobre como modificar a programação de atualização de cache das contas, veja Configuring Caching

(Configurando o cache) no DRA Administrator Guide (Guia do Administrador do DRA).

9.0 Adicionando subárvores gerenciadas

Você pode adicionar subárvores gerenciadas ou ausentes de domínios específicos do Microsoft Windows após instalar o servidor de Administração. Essas funções são executadas no Console de Delegação e Configuração do nó Configuration Management > Managed Domains (Gerenciamento de Configurações > Domínios Gerenciados). Para adicionar subárvores gerenciadas após instalar o servidor de Administração, você precisa ter os poderes adequados, como aqueles inclusos na função incorporada Configurar Servidores e Domínios. Para assegurar que a conta de acesso especificada tenha as permissões para gerenciar essa subárvore e realizar atualizações de cache incrementais nas contas, use o utilitário Objetos Apagados para verificar e delegar as permissões adequadas.

Para obter mais informações sobre como usar esse utilitário, veja Deleted Objects Utility

(Utilitário Objetos Apagados) no DRA Administrator Guide (Guia do Administrador do DRA).

Para obter mais informações sobre como configurar a conta de acesso, veja Specifying Domain Access Accounts

(Especificando contas de acesso ao domínio) no DRA Administrator Guide (Guia do Administrador do DRA).

NOTA:Após você terminar de adicionar subárvores gerenciadas, verifique se as programações de atualização de cache das contas para os domínios correspondentes estão corretas. Para obter mais informações sobre como modificar a programação de atualização de cache das contas, veja Configuring Caching

(Configurando o cache) no DRA Administrator Guide (Guia do Administrador do DRA).

10.0 Definir configurações de DCOM

Defina as configurações de DCOM em seu servidor de Administração principal se ainda não permitiu que o programa de configuração configure o DCOM para você.

Se você tiver selecionado a opção de não configurar o COM Distribuído durante o processo de instalação do DRA, deverá atualizar a participação no grupo “Usuários de COM Distribuído” para incluir todas as contas de usuário que usam o DRA. Essa participação deve incluir a Conta do Serviço DRA, todos os Admins Assistentes e a conta usada para gerenciar o REST do DRA, o Host do DRA e os serviços de Admin do DRA.

Para configurar o grupo “Usuários de COM Distribuído”:

-

Efetue logon em um computador de Administração como um administrador do DRA.

-

Inicie o Console de Delegação e Configuração. Se o console não se conectar automaticamente ao servidor de Administração, estabeleça a conexão manualmente.

NOTA:Você poderá não conseguir se conectar ao servidor de Administração se o grupo “Usuários de COM Distribuído” não contiver nenhuma conta de Admin Assistente. Se for o caso, configure o grupo “Usuários de COM Distribuído” usando o snap-in Usuários e Computadores do Active Directory. Para obter mais informações sobre como usar o snap-in Usuários e Computadores do Active Directory, veja o site na web da Microsoft.

-

No painel esquerdo, expanda Gerenciamento de Recursos e de Contas.

-

Expanda Todos os Meus Objetos Gerenciados.

-

Expanda o nó de domínio para cada domínio em que você tem um controlador de domínio.

-

Clique no container Incorporado.

-

Pesquise pelo grupo “Usuários de COM Distribuído”.

-

Na lista de resultados da pesquisa, clique no grupo Usuários de COM Distribuído.

-

Clique em Membros no painel inferior, depois clique em Adicionar Membros.

-

Adicione usuários e grupos que usarão o DRA. Adicione a conta de serviço do DRA a este grupo.

-

Clique em OK.

11.0 Configurar o controlador de domínio e o servidor de Administração

Após configurar o computador cliente executando o Console de Delegação e Configuração, você deve configurar cada controlador de domínio e cada servidor de Administração.

Para configurar o controlador de domínio e o servidor de Administração:

-

Do menu Iniciar, acesse Painel de Controle > Sistema e Segurança.

-

Abra Ferramentas Administrativas e então Serviços de Componente.

-

Expanda Serviços de Componente > Computadores > Meu Computador > Config DCOM.

-

Selecione Serviço de Administração MCS OnePoint no servidor de Administração.

-

No menu Ação, clique em Propriedades.

-

Na guia General (Geral), na área Authentication Level (Nível de Autenticação), selecione Packet (Pacote).

-

Na guia Segurança na área Permissões de Acesso, selecione Personalizar e, em seguida, clique em Editar.

-

Verifique se o grupo “Usuários de COM Distribuído” está disponível. Se ele não estiver disponível, adicione-o. Se o grupo “Todos” estiver disponível, remova-o.