Accesso a Host Access for the Cloud mediante il proxy inverso IIS

In questa sezione viene descritto come utilizzare il proxy inverso IIS con Host Access for the Cloud. Per rispettare la conformità con i requisiti di sicurezza Common Criteria, è necessario collocare il server Host Access for the Cloud dietro a un proxy nel modo seguente.

Prerequisiti

-

È richiesto Internet Information Services (IIS) 8.0 o versione successiva.

-

Il protocollo WebSockets IIS deve essere attivato. Vedere IIS 8.0 WebSocket Protocol Support (Supporto per il protocollo WebSocket IIS 8.0) per informazioni su come attivare il protocollo.

-

È richiesto IIS Application Request Routing (ARR) 3.0 o versione successiva.

-

Il modulo IIS URL Rewrite deve essere installato.

Configurare il proxy inverso IIS per HACloud

Questo esempio illustra la configurazione di un server IIS con l'indirizzo IP 192.168.1.1 per creare un proxy per le connessioni al server di sessione Host Access for the Cloud all'indirizzo http://10.10.10.1:7070.

Configurazione di IIS

-

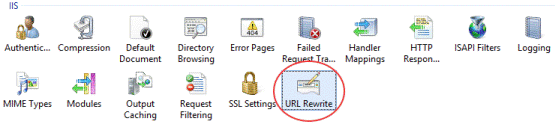

Avviare Internet Information Services (IIS) Manager, passare al sito Web da utilizzare e aprire la funzione URL Rewrite.

-

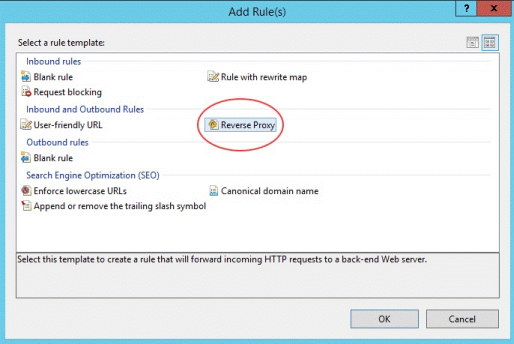

Scegliere l'azione Add Rule(s) (Aggiungi regola/e) e aggiungere la regola Proxy inverso.

-

Per la regola in entrata, immettere l'indirizzo IP o il nome host e la porta del server Host Access for the Cloud. Ad esempio, se il server di sessione si trova nello stesso computer di IIS e utilizza la porta predefinita, immettere

localhost:7443. -

Selezionare la regola in uscita Rewrite the domain names... (Riscrivi i nomi dei domini...) e immettere il nome host o l'indirizzo IP del server nella casella To (A).

-

Fare clic su OK per creare la nuova regola Proxy inverso.

Configurazione di HACloud

Per usare un proxy per le connessioni, il modulo IIS URL Rewrite deve ispezionare e riscrivere le pagine Web e le connessioni WebSocket che passano attraverso il proxy. Affinché la riscrittura venga completata, questi elementi devono essere inviati in forma non compressa. Notare che, se configurata, la compressione si verificherà comunque dal server IIS al browser del client. Il server di sessione deve essere configurato anche per consentire che le connessioni WebSocket abbiano origine dal proxy.

-

Aprire container.properties in un editor di testo. L'ubicazione di default per questo file è:

/sessionserver/conf. -

Aggiungere le righe seguenti a

container.properties:websocket.compression.enable=fal seserver.compression.enabled=false websocket.allowed.origins=http://<nome server IIS o indirizzo IP>. Ad esempio: 192.168.1.1.Salvare le modifiche al file. La proprietà Allowed Origins (Origini consentite) è un elenco di URL delimitato da virgole. Se dei client Web si connetteranno al sito Web utilizzando una connessione HTTPS, modificare l'URL di conseguenza. Se verranno utilizzate sia connessioni sicure che non sicure, utilizzare entrambi gli URL come valore:

websocket.allowed.origins=http://192.168.1.1,https://192.168.1.1. Per evitare errori, verificare che tutti i possibili formati indirizzo siano inclusi nell'elenco Allowed Origins. -

Riavviare il sito Web, quindi riavviare il server di sessione e verificare il proxy connettendosi a:

http(s)://192.168.1.1.

Soluzione dei problemi

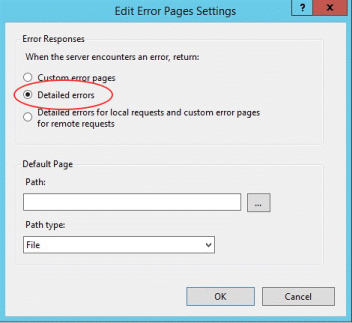

Se si ricevono errori dal server Web, l'attivazione degli errori dettagliati può contribuire a diagnosticare il problema. In Gestione IIS, aprire la funzione Pagine errori e selezionare Errori dettagliati:

Solitamente gli errori nell'intervallo 5XX sono causati da problemi di attivazione della compressione o errori nel valore Allowed Origins (Origini consentite).

Se il proxy IIS si connette al server di sessione con HTTPS, il certificato utilizzato con il server di sessione deve essere considerato attendibile dal server IIS. Se il server di sessione utilizza un certificato firmato da se stessi, questo certificato deve essere aggiunto all'archivio attendibilità di Windows. Se il server di sessione utilizza un certificato firmato, il firmatario deve essere un'autorità di certificazione attendibile.