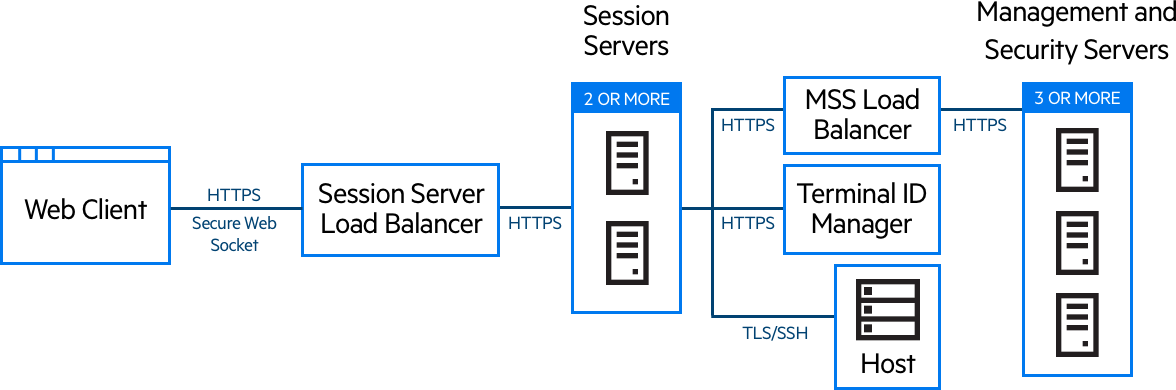

Beispielplan einer Hochverfügbarkeits-Bereitstellung

Nachfolgend wird an einem Beispiel die skalierbare und auf sichere Weise ausgeführte Hochverfügbarkeits-Bereitstellung von Host Access for the Cloud beschrieben. Während die Details jeder Bereitstellung variieren (Sie können beispielsweise drei oder mehr Sitzungsserver bereitstellen), ist das Ziel hier, einen bekannt guten Ausgangspunkt zu beschreiben und allgemeine Fragen zur Bereitstellung zu beantworten.

Architektur

Die Bereitstellung besteht aus folgenden Komponenten:

- Sitzungsserver-Lastverteiler

- Zwei oder mehr Sitzungsserver

- MSS-Lastverteiler

- Drei oder mehr MSS-Server

- Terminal ID Manager

- LDAP- oder Identitätsmanagement-Server

- Host/Mainframe

Vorteile der Bereitstellung

An diesem Beispiel werden die folgenden Merkmale illustriert:

- Kapazität für bis zu dreitausend Hostsitzungen und Möglichkeit zur Skalierung nach Bedarf

- Hochverfügbarkeit der wesentlichen Services; Minimierung einzelner Ausfallpunkte und Verteilen der Last mittels Lastverteilern

- Fähigkeit zur Bewältigung des gleichzeitigen Ausfalls eines Sitzungsservers und eines MSS ohne wesentliche Minderung der Leistung am Webclient, dank integriertem Toleranzbereich

- Authentifizierungs- und Autorisierungsoptionen für MSS

- Sichere Kommunikation über HTTPS

Bereitstellungsschritte

![]() Für bestimmte Bereitstellungsschritte ist eine Konfiguration in der MSS-Verwaltungskonsole erforderlich.

Für bestimmte Bereitstellungsschritte ist eine Konfiguration in der MSS-Verwaltungskonsole erforderlich.

Wir empfehlen, zum Bereitstellen die folgenden Schritte zu befolgen:

- Grundlegendes Wissen zur Bereitstellung aneignen

- Ressourcen basierend auf den Systemanforderungen und den Leitlinien zur Ermittlung der Systemgröße bereitstellen

- MSS installieren und ein Cluster erstellen

- MSS-Lastverteiler konfigurieren

- Sitzungsserver installieren

- Sitzungsserver-Lastverteiler konfigurieren

- Authentifizierung und Autorisierung konfigurieren

- Bereitstellung überprüfen

Informationen zu den Grundlagen der Bereitstellung, zu den Systemanforderungen und zur Ermittlung der Systemgröße haben Sie bereits in den vorigen Abschnitten erhalten.

Installieren von MSS

![]() Ausführliche Anweisungen finden Sie im MSS Installation Guide (MSS-Installationshandbuch).

Ausführliche Anweisungen finden Sie im MSS Installation Guide (MSS-Installationshandbuch).

Installieren Sie drei MSS-Server und konfigurieren Sie jeden zum Clustering. Die Dokumentation führt Sie durch den Prozess:

- Öffnen Sie die Ports in der Firewall. Die von MSS und Host Access for the Cloud verwendeten Ports sind hier aufgelistet..

- Installieren Sie MSS und dann die Host Access for the Cloud-Komponenten für MSS, indem Sie das Host Access for the Cloud-Installationsprogramm auf jedem MSS-Server ausführen.

- Fügen Sie jeden Server zu einem Cluster hinzu.

- Konfigurieren Sie auf jedem MSS-Server die allgemeinen Einstellungen, die Sicherheitseinstellungen und je nach Bedarf andere Einstellungen.

Weitere Informationen

- Ports

- MSS Installation Guide (MSS-Installationshandbuch)

- MSS Clustering (MSS-Clustering)

Konfigurieren eines MSS-Lastverteilers

![]() Verwenden Sie diese Werte zum Konfigurieren des MSS-Lastverteilers:

Verwenden Sie diese Werte zum Konfigurieren des MSS-Lastverteilers:

- Lastausgleichalgorithmus: geringste Anzahl an Verbindungen (oder ähnliche Einstellung)

-

Sitzungsbeständigkeit:

Konfigurieren Sie den MSS-Lastverteiler so, dass vorhandene Cookies und URL-Parameter für die Sitzungsbeständigkeit in der unten angegebenen Reihenfolge berücksichtigt werden:

- Cookie SESSIONID

- URL-Parameter sessid (nur erforderlich, wenn Single Sign-On über IIS als Authentifizierungsmethode konfiguriert ist)

- Cookie JSESSIONID

- URL-Parameter jsessionid

-

Systemdiagnose-Endgerät:

https://<MSS-Server>/mss/actuator/health - TLS: Konfigurieren Sie TLS und installieren Sie je nach Bedarf Zertifikate.

Weitere Informationen

- MSS Using a Load Balancer (MSS – Verwendung eines Lastverteilers)

Installieren der Sitzungsserver

Installieren Sie zwei oder mehr Sitzungsserver.

Führen Sie für jeden Sitzungsserver die folgenden Schritte aus:

- Öffnen Sie die Ports in der Firewall. Die von MSS und Host Access for the Cloud verwendeten Ports sind hier aufgelistet.

- Installieren Sie den Sitzungsserver. Wählen Sie während der Installation die Verwendung eines MSS-Remoteservers und geben Sie die Adresse und den Port des MSS-Lastverteilers ein.

- Importieren Sie das Sitzungserverzertifikat in den Truststore jedes vertrauenswürdigen MSS-Teilsystems:

system-trustcerts.bcfks. Auf dem MSS-Server, der während der Installation vom Lastverteiler gewählt wurde, erfolgt dies automatisch. Auf den anderen Servern muss dies jedoch manuell ausgeführt werden. Es empfiehlt sich, auf jedem MSS-Server das Zertifikat zu importieren oder das Vorhandensein des Zertifikats zu überprüfen.

Weitere Informationen

Konfigurieren des Sitzungsserver-Lastverteilers

Verwenden Sie beim Konfigurieren des Lastverteilers die folgenden Einstellungen:

- Lastausgleichalgorithmus: geringste Anzahl an Verbindungen (oder ähnliche Einstellung)

- Sitzungsbeständigkeit: aktiviert, JSESSIONID oder einen neuen Cookie verwenden Im Gegensatz zum MSS-Lastverteiler ist es hier nicht erforderlich, den vorhandenen JSESSIONID-Cookie zu verwenden.

- Systemdiagnose-Endgerät:

https://<session-server:7443>/actuator/healthGehen Sie insbesondere für den Sitzungsserver mit Bedacht vor, während Sie konfigurieren, wie ein Knotenausfall ermittelt wird und was bei einem Ausfall geschehen soll. Wenn noch Benutzer mit der Instanz verbunden sind, verlieren diese Benutzer unter Umständen ihre Hostverbindungen. Um zu verhindern, dass eine Instanz vorzeitig als ausgefallen betrachtet wird, erwägen Sie höhere Werte für Zeitüberschreitungen und Wiederholungen. Einige Lastverteiler bieten einen Ausgleichmodus („drain mode“), bei dem vorhandene Benutzer verbunden bleiben können, neue Benutzer hingegen an andere Instanzen geleitet werden. - TLS: Konfigurieren Sie TLS und installieren Sie je nach Bedarf Zertifikate.

Konfigurieren der Authentifizierung und Autorisierung

Detaillierte Informationen zum Wählen und Konfigurieren der Authentifizierung und Autorisierung finden Sie in Authentifizierung und Autorisierung

Überprüfen der Installation

Führen Sie die folgenden Schritte aus, nachdem Sie alle Komponenten installiert und konfiguriert haben:

- Melden Sie sich (über den MSS-Lastverteiler) bei der MSS-Verwaltungskonsole an.

- Wechseln Sie zu „Manage Sessions > Add a New Session“ (Sitzungen verwalten > Neue Sitzung hinzufügen) und erstellen Sie eine Testsitzung.

- Weisen Sie die Testsitzung einem Benutzer zu.

- Melden Sie sich als Testbenutzer über den Sitzungsserver-Lastverteiler beim Sitzungsserver an.

- Überprüfen Sie, ob die zugewiesene Sitzung verfügbar ist, geöffnet werden kann und eine Verbindung herstellen kann.

Konfigurieren von Single Sign-on (optional)

Im Folgenden werden einige zusätzliche Überlegungen erläutert, die beim Konfigurieren von Single Sign-On für eine Hochverfügbarkeits-Bereitstellung von Bedeutung sind.

SAML (Security Assertion Markup Language)

![]() Anweisungen zur SAML-Authentifizierung finden Sie im MSS Administrator Guide (MSS-Administratorhandbuch).

Anweisungen zur SAML-Authentifizierung finden Sie im MSS Administrator Guide (MSS-Administratorhandbuch).

- Importieren Sie das MSS-Lastverteilerzertifikat als verbürgtes Zertifikat in jeden MSS-Keystore

servletcontainer.bcfks. - Aktualisieren Sie

management.server.urlin jeder MSS-Dateicontainer.propertiesauf die MSS-Lastverteileradresse. - Legen Sie die Eigenschaft

management.server.callback.addressin jeder MSS-Dateicontainer.propertiesauf eine Adresse fest, die der Sitzungsserver für eine bestimmte MSS-Instanz erreichen kann. - Starten Sie die MSS-Server neu.

- Melden Sie sich bei der Verwaltungskonsole des aktiven MSS-Servers an, um die SAML-Authentifizierung zu konfigurieren. Überprüfen Sie, ob das MSS-Lastverteiler-DNS im Feld „Assertion consumer service prefix URL“ (Assertionsverbraucherdienst-Präfix-URL) verwendet wird, und fügen Sie den MSS- und Host Access for the Cloud-Lastverteiler-DNS zur SAML-Positivliste hinzu

-

Laden Sie die Metadaten des Dienstanbieters herunter und bearbeiten Sie sie, um jede MSS-Serveradresse als AssertionConsumerService einzufügen. Importieren Sie die aktualisierten Metadaten in den SAML-Identitätsanbieter. Beispiel:

<md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://mss-loadbalancer:8443/mss/callback/SAML2Client" index="0"/> <md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://mss-server-1:8443/mss/callback/SAML2Client" index="1"/> <md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://mss-server-2:8443/mss/callback/SAML2Client" index="2"/> <md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://mss-server-3:8443/mss/callback/SAML2Client" index="3"/` -

Legen Sie das SameSite-Cookie-Flag auf „None“ (Keine) fest. Siehe Festlegen des SameSite-Attributs.

X.509

![]() Das MSS Administrator Guide (MSS-Administratorhandbuch ) enthält X.509-Konfigurationsanweisungen.

Das MSS Administrator Guide (MSS-Administratorhandbuch ) enthält X.509-Konfigurationsanweisungen.

In jedem Fall muss das verwendete Zertifikat über einen alternativen Antragstellernamen (SAN, Subject Alternative Name) verfügen, der alle DNS-Namen der MSS-Server und den DNS-Namen des Lastverteilers enthält.

-

Überprüfen Sie, ob die Firewall auf dem MSS-Server HTTP-Verkehr über den Port für beiderseitige Authentifizierung zulässt. Standardmäßig ist dies Port 8003.

-

Führen Sie auf jedem MSS die folgenden Schritte aus:

- Ersetzen Sie das Zertifikat des Servlet-Engine-Eintrags in den

servletcontainer.bcfks-Dateien. - Ersetzen Sie das Zertifikat des Systemeintrags in den

system-keystore.bcfks-Dateien.

- Ersetzen Sie das Zertifikat des Servlet-Engine-Eintrags in den

- Importieren Sie das Zertifikat als vertrauenswürdiges Zertifikat in die Datei

trustcerts.bcfksjedes Sitzungsservers. - Starten Sie MSS und die Sitzungsserver neu.

- Konfigurieren Sie den MSS- und den HACloud-Lastverteiler zur Verwendung von TLS-Passthrough.

- Konfigurieren Sie die X.509-Authentifizierung wie hier dokumentiert: „How to Configure X.509 Authentication“ (Konfigurieren der X.509-Authentifizierung).

Konfigurieren der Liste „Assigned Sessions“ (Zugewiesene Sitzungen)

Sie haben die Möglichkeit, die Liste „Assigned Sessions“ (Zugewiesene Sitzungen) zu verwenden, um neue Sitzungen zu starten. Dazu ist eine zusätzliche Konfiguration erforderlich:

-

Konfigurieren Sie den MSS-Lastverteiler so, dass zuerst SESSIONID und dann die JSESSIONID-Cookies angehängt werden. Die Stickiness muss in dieser spezifischen Reihenfolge konfiguriert werden.

-

Der Zugriff auf die Liste „Assigned Sessions“ (Zugewiesene Sitzungen) muss über den gleichen MSS-Lastverteiler erfolgen, über den auch der HACloud-Sitzungsserver eine Verbindung zu MSS herstellt.

Weitere Informationen: