4.2 Configuration de la mutualisation PlateSpin Migrate sur VMware

PlateSpin Migrate s'accompagne de rôles utilisateur uniques (et d'un outil pour les créer dans un datacenter VMware) qui permettent à des utilisateurs de VMware ne disposant pas de privilèges d'administration (ou « utilisateurs habilités ») d'effectuer des opérations sur le cycle de vie Migrate dans l'environnement VMware. En votre qualité de fournisseur de service, ces rôles vous offrent la possibilité de segmenter votre grappe VMware pour permettre la mutualisation : cela signifie que plusieurs conteneurs Migrate sont instanciés dans votre datacenter afin de prendre en charge les clients ou « locataires » Migrate qui souhaitent que leurs données, et la preuve même de leur existence, soient séparées des autres clients qui utilisent également le datacenter.

Cette section présente les informations suivantes :

4.2.1 Définition de rôles VMware pour la mutualisation

PlateSpin Migrate requiert certains privilèges pour accéder à des tâches et les exécuter sur les plates-formes VMware afin de permettre l'exécution du workflow et des fonctionnalités Migrate dans cet environnement. Le fichier PlateSpinRole.xml inclus dans le répertoire d'installation du serveur PlateSpin Migrate définit certains rôles VMware personnalisés et les privilèges minimaux requis pour ces rôles.

Les trois rôles suivants sont utilisés lors de l'établissement d'un environnement vCenter mutualisé et sont recréés par un outil de rôle PlateSpin VMware (PlateSpin.VMwareRoleTool.exe) inclus avec le fichier PlateSpinRole.xml dans le répertoire Migrate-Install-folder\PlateSpin Migrate Server\bin\VMwareRolesTool :

-

Gestionnaire de machines virtuelles PlateSpin

-

Gestionnaire d'infrastructure virtuelle PlateSpin

-

Utilisateur PlateSpin

Les quatre rôles suivants sont utilisés pour exclure les ressources pour lesquelles l'utilisateur ne dispose pas de privilèges suffisants afin d'exécuter des migrations. Toutefois, ces rôles ne sont pas recréés par l'outil de rôle PlateSpin VMware.

-

Gestionnaire de banque de données PlateSpin

-

Gestionnaire de réseau PlateSpin

-

Gestionnaire de grappes PlateSpin

-

Utilisateur de machine virtuelle PlateSpin

Cette section présente les informations suivantes :

Syntaxe de ligne de commande de base

À partir de l'emplacement d'installation de l'outil de rôle, exécutez ce dernier à partir de la ligne de commande en utilisant la syntaxe de base suivante :

PlateSpin.VMwareRoleTool.exe /host=[hostname/IP] /user=[user name] /role=[the role definition file name and location] /create

Drapeaux et paramètres de ligne de commande supplémentaires

Appliquez les paramètres suivants en fonction des besoins lorsque vous utilisez PlateSpin.VMwareRoleTool.exe pour créer ou mettre à jour des rôles dans vCenter :

|

/create |

(Obligatoire) Crée les rôles définis par le paramètre /role. |

|

/get_all_privileges |

Affiche tous les privilèges définis par le serveur. |

|

/get_compatible_roles |

Affiche tous les rôles compatibles avec le rôle défini par /role |

|

/check_role=[role name] |

Vérifie la compatibilité du rôle donné avec le rôle défini par /role |

|

Drapeaux facultatifs |

|

|

/interactive |

Exécute l'outil avec des options interactives qui vous permettent, au choix, de créer des rôles individuels, de vérifier la compatibilité des rôles ou de répertorier tous les rôles disponibles. Pour plus d'informations sur l'utilisation de l'outil en mode interactif, reportez-vous au document VMware Role Tool to Verify Permissions to Roles (Outil de rôles VMware pour la vérification des autorisations de rôles (article de la base de connaissances n° 7018547). |

|

/password=[mot de passe] |

Fournit le mot de passe VMware (ignore l'invite de mot de passe). |

|

/verbose |

Affiche des informations détaillées. |

Exemple d'utilisation de l'outil

Syntaxe : PlateSpin.VMwareRoleTool.exe /host=houston_sales /user=pedrom /role=PlateSpinRole.xml /create

Actions consécutives :

-

L'outil de définition de rôle s'exécute sur le serveur vCenter houston_sales, dont un administrateur porte le nom d'utilisateur pedrom.

-

En l'absence du paramètre /password, l'outil demande la saisie du mot de passe utilisateur que vous spécifiez alors.

-

L'outil accède au fichier de définition de rôles, PlateSpinRole.xml, situé dans le même répertoire que l'exécutable (il n'était pas nécessaire de définir son chemin d'accès de manière plus détaillée).

-

L'outil localise le fichier de définition et est invité à créer (/create) les rôles définis dans le contenu de ce fichier dans l'environnement vCenter.

-

L'outil accède au fichier de définition et crée les rôles (y compris les privilèges minimums requis pour l'accès limité défini) dans vCenter.

Les nouveaux rôles personnalisés devront être assignés ultérieurement à des utilisateurs dans vCenter.

Pour plus d'informations sur l'utilisation de l'outil, reportez-vous au document VMware Role Tool to Verify Permissions to Roles (Outil de rôles VMware pour la vérification des autorisations de rôles (article de la base de connaissances n° 7018547).

(Option) Définition manuelle de rôles PlateSpin dans vCenter

Utilisez le client vCenter pour créer et assigner manuellement les rôles PlateSpin personnalisés. Cela suppose la création des rôles avec les privilèges énumérés, tels qu'ils sont définis dans le fichier PlateSpinRole.xml. Lorsque vous optez pour une création manuelle, il n'existe aucune restriction quant au nom du rôle. La seule limite est la suivante : les noms de rôle que vous créez comme équivalents des rôles du fichier de définition ont tous les privilèges minimums appropriés du fichier de définition.

Pour plus d'informations sur la création de rôles personnalisés dans vCenter, consultez le document Managing VMWare VirtualCenter Roles and Permissions (Gestion de rôles et d'autorisations VMWare VirtualCenter) dans le Centre des ressources techniques VMware.

Utilisation de vCenter pour afficher les privilèges pour les rôles personnalisés PlateSpin

Le client vCenter permet de visualiser les privilèges minimaux définis pour les rôles personnalisés PlateSpin.

-

Dans vCenter, sélectionnez un rôle personnalisé :

-

Gestionnaire de machines virtuelles PlateSpin

-

Gestionnaire d'infrastructure virtuelle PlateSpin

-

Utilisateur PlateSpin

-

Gestionnaire de banque de données PlateSpin

-

Gestionnaire de réseau PlateSpin

-

Gestionnaire de grappes PlateSpin

-

Utilisateur de machine virtuelle PlateSpin

-

-

Cliquez sur Éditer pour afficher les paramètres de privilèges dans la boîte de dialogue Modifier le rôle.

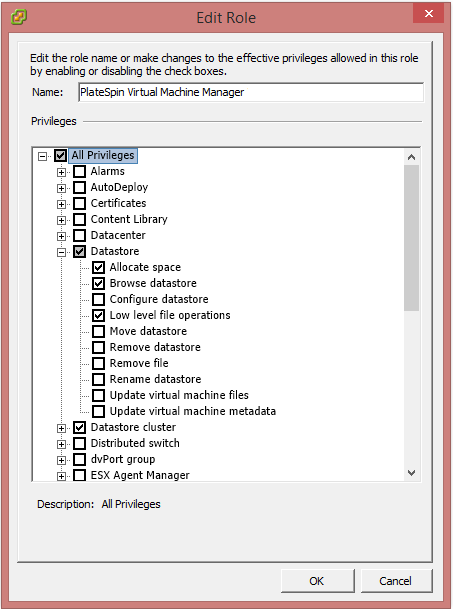

Par exemple, la figure suivante montre certains des privilèges définis pour le rôle PlateSpin Virtual Machine Manager.

4.2.2 Assignation de rôles dans vCenter

Lorsque vous configurez un environnement de mutualisation, vous devez provisionner un seul serveur Migrate par client ou « locataire ». Vous assignez à ce serveur Migrate un utilisateur habilité avec des rôles VMware Migrate particuliers. Cet utilisateur est celui qui crée le conteneur Migrate. En tant que fournisseur de service, vous conservez les informations d'identification de cet utilisateur et vous ne les divulguez pas à votre client locataire.

Le tableau ci-dessous répertorie les rôles que vous devez définir pour l'utilisateur habilité. Il contient également des informations supplémentaires sur la finalité du rôle :

|

Plate-forme vCenter pour l'assignation de rôles |

Particularités de l'assignation de rôles |

Instructions de propagation |

Pour plus d'informations |

|---|---|---|---|

|

Racine de l'arborescence d'inventaire de vCenter. |

Assignez le rôle Gestionnaire d'infrastructure virtuelle PlateSpin (ou équivalent) à l'utilisateur habilité. |

Pour des raisons de sécurité, définissez l'autorisation sans l'attribut de propagation. |

Ce rôle est nécessaire pour surveiller les tâches en cours d'exécution par le logiciel Migrate et mettre fin à toute session VMware caduque. |

|

Tous les objets de centre de données auxquels l'utilisateur habilité doit accéder. |

Assignez le rôle Gestionnaire d'infrastructure virtuelle PlateSpin (ou équivalent) à l'utilisateur habilité. |

Pour des raisons de sécurité, définissez l'autorisation sans l'attribut de propagation. |

Ce rôle est nécessaire pour autoriser l'accès aux banques de données du centre de données en vue du téléchargement de fichiers. Définissez l'autorisation sans l'attribut de propagation. |

|

Chaque grappe à ajouter à Migrate en tant que conteneur et chaque hôte contenu dans la grappe. |

Assignez le rôle Gestionnaire d'infrastructure virtuelle PlateSpin (ou équivalent) à l'utilisateur habilité. |

La propagation est laissée à l'appréciation de l'administrateur VMware. |

Pour assigner un élément à un hôte, propagez l'autorisation à partir de l'objet de grappe ou créez une autorisation supplémentaire sur chaque hôte de la grappe. Si le rôle est assigné sur l'objet de grappe et propagé, aucune autre modification n'est nécessaire lors de l'ajout d'un nouvel hôte à la grappe. La propagation de cette autorisation a toutefois des implications sur le plan de la sécurité. |

|

Chaque réserve de ressources à laquelle l'utilisateur habilité doit accéder. |

Assignez le rôle Gestionnaire de machines virtuelles PlateSpin (ou équivalent) à l'utilisateur habilité. |

La propagation est laissée à l'appréciation de l'administrateur VMware. |

Vous pouvez assigner l'accès à un nombre indéfini de réserves de ressources, à n'importe quel emplacement de l'arborescence. Cependant, vous devez assigner ce rôle à l'utilisateur habilité pour au moins une réserve de ressources. |

|

Chaque dossier de machines virtuelles auquel l'utilisateur habilité doit accéder. |

Assignez le rôle Gestionnaire de machines virtuelles PlateSpin (ou équivalent) à l'utilisateur habilité. |

La propagation est laissée à l'appréciation de l'administrateur VMware. |

Vous pouvez assigner l'accès à un nombre indéfini de dossiers de machines virtuelles, à n'importe quel emplacement de l'arborescence. Cependant, vous devez assigner ce rôle à l'utilisateur habilité pour au moins un dossier. |

|

Chaque réseau auquel l'utilisateur habilité doit accéder. Réseaux virtuels distribués avec dvSwitch et dvPortgroup. |

Assignez le rôle Gestionnaire de machines virtuelles PlateSpin (ou équivalent) à l'utilisateur habilité. |

La propagation est laissée à l'appréciation de l'administrateur VMware. |

Vous pouvez assigner l'accès à un nombre indéfini de réseaux, à n'importe quel emplacement de l'arborescence. Cependant, vous devez assigner ce rôle à l'utilisateur habilité pour au moins un dossier.

|

|

Chaque banque de données et chaque grappe de banques de données auxquelles l'utilisateur habilité doit accéder. |

Assignez le rôle Gestionnaire de machines virtuelles PlateSpin (ou équivalent) à l'utilisateur habilité. |

La propagation est laissée à l'appréciation de l'administrateur VMware. |

Il faut que ce rôle ait été assigné à l'utilisateur habilité pour au moins une banque de données ou grappe de banques de données. Dans le cas des grappes de banques de données, l'autorisation doit être propagée aux banques de données qu'elles contiennent. Si l'accès n'est pas accordé à un membre de la grappe, la préparation et les réplications complètes échouent |

Le tableau ci-dessous indique le rôle que vous pouvez assigner au client ou à l'utilisateur locataire.

|

Plate-forme vCenter pour l'assignation de rôles |

Particularités de l'assignation de rôles |

Instructions de propagation |

Pour plus d'informations |

|---|---|---|---|

|

Chaque réserve de ressources et chaque dossier dans lesquels les machines virtuelles du client seront créées. |

Assignez le rôle Utilisateur PlateSpin (ou équivalent) à l'utilisateur locataire. |

La propagation est laissée à l'appréciation de l'administrateur VMware. |

Ce locataire est membre du groupe Administrateurs PlateSpin sur le serveur PlateSpin Migrate. Il figure également sur le serveur vCenter. Si le locataire se voit accorder la possibilité de modifier les ressources utilisées par la machine virtuelle (en d'autres termes les réseaux, les images ISO, etc.), octroyez-lui les autorisations nécessaires sur ces ressources. Par exemple, si vous souhaitez autoriser le client à modifier le réseau auquel sa machine virtuelle est connectée, il doit se voir accorder, au minimum, le rôle Lecture seule sur tous les réseaux auxquels il a accès. |

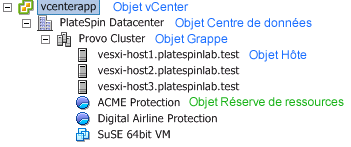

La figure ci-dessous illustre une infrastructure virtuelle dans la console vCenter. Le rôle Gestionnaire d'infrastructure est assigné aux objets avec un libellé bleu. Le libellé vert indique les objets auxquels le rôle Gestionnaire de machines virtuelles a été assigné. Les dossiers de machines virtuelles, les réseaux et les banques de données ne sont pas affichés dans l'arborescence. Ces objets se voient assigner le rôle Gestionnaire de machines virtuelles PlateSpin.

Figure 4-1 Rôles assignés dans vCenter

Implications de l'assignation de rôles VMware sur le plan de la sécurité

Dans le logiciel PlateSpin, seul un utilisateur habilité peut effectuer des opérations relatives au cycle de vie de protection. Du point de vue d'un fournisseur de service, un utilisateur final n'a jamais accès aux informations d'identification de l'utilisateur habilité et n'est pas en mesure d'accéder au même ensemble de ressources VMware. Dans un environnement où plusieurs serveurs Migrate sont configurés de manière à utiliser le même environnement vCenter, Migrate empêche tout accès inter-clients. Les principales implications sur le plan de la sécurité sont les suivantes :

-

Lorsque le rôle Gestionnaire d'infrastructure virtuelle PlateSpin est assigné à l'objet vCenter, chaque utilisateur habilité peut voir les tâches effectuées par tous les autres, mais pas les modifier.

-

Compte tenu de l'impossibilité de définir des autorisations sur les dossiers/sous-dossiers d'une banque de données, tous les utilisateurs habilités disposant d'autorisations sur la banque de données ont accès aux disques de tous leurs homologues stockés dans cette banque de données.

-

Lorsque le rôle Gestionnaire d'infrastructure virtuelle PlateSpin est assigné à l'objet Grappe, chaque utilisateur habilité est en mesure d'activer ou de désactiver HA ou DRS sur l'ensemble de la grappe.

-

Lorsque le rôle Utilisateur PlateSpin est assigné au niveau de l'objet Grappe de stockage, chaque utilisateur habilité est en mesure d'activer ou de désactiver SDRS sur l'ensemble de la grappe.

-

La définition du rôle Gestionnaire d'infrastructure virtuelle PlateSpin sur l'objet Grappe DRS et la propagation de ce rôle permettent à l'utilisateur habilité de voir toutes les machines virtuelles placées dans la réserve de ressources et/ou le dossier de machines virtuelles par défaut. La propagation exige, en outre, que l'administrateur configure explicitement l'utilisateur habilité de telle sorte qu'il dispose d'un rôle de type « sans accès » sur les réserves de ressources/dossiers de machines virtuelles auxquels il ne doit pas accéder.

-

La définition du rôle Gestionnaire d'infrastructure virtuelle PlateSpin sur l'objet vCenter permet à l'utilisateur habilité de mettre fin aux sessions de tout autre utilisateur connecté à vCenter.

REMARQUE :pour rappel, dans ces scénarios, les différents utilisateurs habilités représentent, en réalité, des instances différentes du logiciel PlateSpin.