4.2 Configurando multilocação do PlateSpin Migrate no VMware

O PlateSpin Migrate inclui funções de usuário exclusivas (e uma ferramenta para criá-las em um data center VMware) que possibilitam que usuários não administrativos do VMware (ou "usuários habilitados") executem operações de ciclo de vida do Migrate no ambiente VMware. Essas funções possibilitam a você, como um provedor de serviços, segmentar o cluster do VMware para permitir multilocação: em que vários containers do Migrate são instanciados no data center para acomodar clientes ou "locatários" do Migrate que desejam manter seus dados e a evidência de sua existência separadamente e inacessíveis a outros clientes que também usam o data center.

Esta seção inclui as seguintes informações:

4.2.1 Definindo funções do VMware para multilocação

O PlateSpin Migrate exige determinados privilégios para acessar e executar tarefas nas plataformas do VMware para possibilitar o workflow e a funcionalidade do Migrate nesse ambiente. O arquivo PlateSpinRole.xml incluído no diretório de instalação do Servidor do PlateSpin Migrate define algumas funções personalizadas do VMware e os privilégios mínimos necessários para essas funções.

As três funções a seguir são usadas para estabelecer um ambiente vCenter multilocação e são recriadas por uma ferramenta de função do VMware para PlateSpin (PlateSpin.VMwareRoleTool.exe) incluída no arquivo PlateSpinRole.xml no diretório Migrate-Install-folder\PlateSpin Migrate Server\bin\VMwareRolesTool:

-

PlateSpin Virtual Machine Manager

-

PlateSpin Virtual Infrastructure Manager

-

PlateSpin User

As quatro funções a seguir são usadas para remover os recursos para os quais o usuário não tem privilégios suficientes para executar migrações. No entanto, essas funções não são recriadas pela ferramenta de função do VMware para PlateSpin.

-

PlateSpin Datastore Manager

-

PlateSpin Network Manager

-

PlateSpin Cluster Manager

-

PlateSpin VM User

Esta seção inclui as seguintes informações:

Sintaxe básica de linha de comando

No local em que a ferramenta de função está instalada, execute-a da linha de comando usando esta sintaxe básica:

PlateSpin.VMwareRoleTool.exe /host=[hostname/IP] /user=[user name] /role=[the role definition file name and location] /create

Parâmetros e flags adicionais de linha de comando

Aplique os seguintes parâmetros, conforme necessário, quando você usar PlateSpin.VMwareRoleTool.exe para criar ou atualizar funções no vCenter:

|

/create |

(obrigatório) Cria as funções definidas pelo parâmetro /role |

|

/get_all_privileges |

Exibir todos os privilégios definidos pelo servidor |

|

/get_compatible_roles |

Exibir todas as funções compatíveis com a função definida por /role |

|

/check_role=[nome da função] |

Verificar a compatibilidade da função especificada com a função definida por /role |

|

Flags Opcionais |

|

|

/interactive |

Execute a ferramenta com opções interativas que permitem criar funções individuais, verificar a compatibilidade da função ou listar todas as funções compatíveis. Para obter informações sobre como usar a ferramenta no modo interativo, consulte VMware Role Tool to Verify Permissions to the Roles (Ferramenta VMware de função para verificar permissões para as funções) (KB 7018547). |

|

/password=[senha] |

Fornecer a senha do VMware (ignora o prompt de senha) |

|

/verbose |

Exibir informações detalhadas |

Exemplo de uso da ferramenta

Uso: PlateSpin.VMwareRoleTool.exe /host=houston_sales /user=pedrom /role=PlateSpinRole.xml /create

Ações Resultantes:

-

A ferramenta de definição de função é executada no servidor vCenter houston_sales, que tem um administrador com o nome de usuário pedrom.

-

Na ausência do parâmetro /password, a ferramenta solicita a senha do usuário, que você digita.

-

A ferramenta acessa o arquivo de definição de função, PlateSpinRole.xml, localizado no mesmo diretório que o executável da ferramenta (não houve necessidade de definir melhor seu caminho).

-

A ferramenta localiza o arquivo de definição e é instruída (/create) a criar as funções definidas no conteúdo desse arquivo no ambiente vCenter.

-

A ferramenta acessa o arquivo de definição e cria as novas funções (incluindo os privilégios mínimos apropriados para o acesso limitado definido) no vCenter.

As novas funções personalizadas devem ser atribuídas aos usuários no vCenter mais tarde.

Para obter informações sobre como usar a ferramenta, consulte VMware Role Tool to Verify Permissions to the Roles (Ferramenta VMware de função para verificar permissões para as funções) (7018547 KB).

(Opção) Definindo manualmente as funções do PlateSpin no vCenter

Você usa o cliente do vCenter para criar e atribuir manualmente as funções personalizadas do PlateSpin. Para isso, é necessário criar funções com os privilégios enumerados conforme definido no PlateSpinRole.xml. Quando você cria manualmente, não há nenhuma restrição de nome da função. A única restrição é que os nomes das funções que você cria como equivalentes aos nomes no arquivo de definição têm todos os privilégios mínimos apropriados do arquivo de definição.

Para obter mais informações sobre como criar funções personalizadas no vCenter, consulte Managing VMware VirtualCenter Roles and Permissions (Gerenciando funções e permissões do VMware VirtualCenter) no VMware Technical Resource Center.

Usando o vCenter para ver os privilégios das funções personalizadas do PlateSpin

Você usa o cliente do vCenter para ver os privilégios mínimos definidos para as funções personalizadas do PlateSpin.

-

No vCenter, selecione uma função personalizada:

-

PlateSpin Virtual Machine Manager

-

PlateSpin Virtual Infrastructure Manager

-

PlateSpin User

-

PlateSpin Datastore Manager

-

PlateSpin Network Manager

-

PlateSpin Cluster Manager

-

PlateSpin VM User

-

-

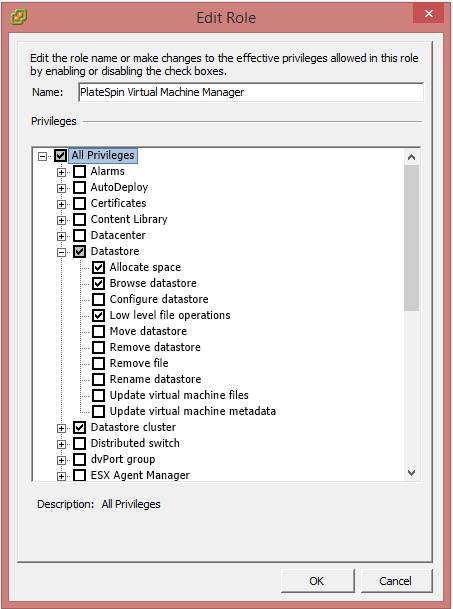

Clique em Edit para ver as configurações de privilégios na caixa de diálogo Edit Role.

Por exemplo, a figura a seguir mostra alguns dos privilégios definidos para a função PlateSpin Virtual Machine Manager (Gerente de Máquina Virtual do PlateSpin).

4.2.2 Atribuindo funções no vCenter

Ao configurar um ambiente multilocação, você precisa provisionar um único servidor do Migrate por cliente ou "locatário". Você atribui a esse servidor do Migrate um usuário habilitado com as funções especiais do Migrate para VMware. Esse usuário habilitado cria o container do Migrate. Como provedor de serviços, você mantém as credenciais desse usuário e não as divulga para o cliente locatário.

A tabela a seguir lista as funções necessárias definir para o usuário habilitado. Ela também inclui mais informações sobre a finalidade da função:

|

Plataforma do vCenter para Atribuição de Função |

Detalhes da Atribuição de Função |

Instruções sobre Propagação |

Mais informações |

|---|---|---|---|

|

Raiz da árvore de inventário do vCenter. |

Atribuir ao usuário habilitado a função PlateSpin Virtual Infrastructure Manager (Gerente de Infraestrutura Virtual do PlateSpin) (ou equivalente). |

Por motivos de segurança, defina a permissão como não propagação. |

Essa função é necessária para monitorar tarefas que estão sendo executadas pelo software do Migrate e para encerrar qualquer sessão obsoleta do VMware. |

|

Todos os objetos do data center que o usuário habilitado precisa acessar |

Atribuir ao usuário habilitado a função PlateSpin Virtual Infrastructure Manager (Gerente de Infraestrutura Virtual do PlateSpin) (ou equivalente). |

Por motivos de segurança, defina a permissão como não propagação. |

Essa função é necessária para permitir acesso aos armazenamentos de dados do data center para upload/download de arquivos. Defina a permissão como não propagação. |

|

Cada cluster a ser adicionado ao Migrate como um container, e cada host contido no cluster |

Atribuir ao usuário habilitado a função PlateSpin Virtual Infrastructure Manager (Gerente de Infraestrutura Virtual do PlateSpin) (ou equivalente). |

A propagação fica a critério do administrador do VMware. |

Para atribuir a um host, propague a permissão do objeto Cluster ou crie uma permissão adicional em cada host de cluster. Se a função foi atribuída no objeto Cluster e propagada, não há necessidade de outras mudanças quando você adiciona um novo host ao cluster. No entanto, a propagação dessa permissão tem implicações de segurança. |

|

Cada Pool de Recursos que o usuário habilitado precisa acessar. |

Atribuir ao usuário habilitado a função PlateSpin Virtual Machine Manager (ou equivalente). |

A propagação fica a critério do administrador do VMware. |

Embora você possa conceder acesso a qualquer número de Pools de Recursos em qualquer local na árvore, é necessário atribuir essa função ao usuário habilitado em pelo menos um Pool de Recursos. |

|

Cada pasta da VM que o usuário habilitado precisa acessar |

Atribuir ao usuário habilitado a função PlateSpin Virtual Machine Manager (ou equivalente). |

A propagação fica a critério do administrador do VMware. |

Embora você possa conceder acesso a qualquer número de Pastas da VM em qualquer local na árvore, é necessário atribuir essa função ao usuário habilitado em pelo menos uma pasta. |

|

Cada Rede que o usuário habilitado precisa acessar. Redes Virtuais Distribuídas com dvSwitch e dvPortgroup |

Atribuir ao usuário habilitado a função PlateSpin Virtual Machine Manager (ou equivalente). |

A propagação fica a critério do administrador do VMware. |

Embora você possa conceder acesso a qualquer número de redes em qualquer local na árvore, é necessário atribuir essa função ao usuário habilitado em pelo menos uma pasta.

|

|

Cada Armazenamento de Dados e Cluster de Armazenamento de Dados que o usuário habilitado precisa acessar |

Atribuir ao usuário habilitado a função PlateSpin Virtual Machine Manager (ou equivalente). |

A propagação fica a critério do administrador do VMware. |

O usuário habilitado já deve ter recebido essa função em pelo menos um Armazenamento de Dados e Cluster de Armazenamento de Dados. Para Clusters de Armazenamento de Dados, a permissão deve ser propagada aos armazenamentos de dados contidos. Não conceder acesso a um membro individual do cluster provoca falha em ambas as replicações de preparação e completas |

A tabela a seguir mostra a função que você pode atribuir ao cliente ou usuário locatário.

|

Plataforma do vCenter para Atribuição de Função |

Detalhes da Atribuição de Função |

Instruções sobre Propagação |

Mais informações |

|---|---|---|---|

|

Cada pool de recursos e pasta em que as VMs do cliente serão criadas. |

Atribuir ao usuário locatário a função PlateSpin User (ou equivalente). |

A propagação fica a critério do administrador do VMware. |

Esse locatário é um membro do grupo de Administradores do PlateSpin no servidor do PlateSpin Migrate e também está no servidor vCenter. Se o locatário receber permissão para mudar os recursos usados pela VM (ou seja, redes, imagens ISO, etc.), conceda a ele as permissões necessárias para esses recursos. Por exemplo, para permitir que o cliente mude a rede à qual a VM está conectada, este usuário deve receber a função apenas Leitura (ou superior) em todas as redes acessíveis ao cliente. |

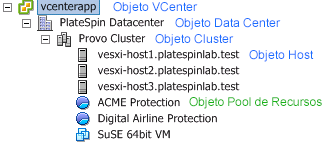

A figura a seguir ilustra uma Infraestrutura Virtual no console do vCenter. Os objetos identificados em azul receberam a função Gerente de Infraestrutura. Os objetos identificados em verde receberam a função Gerente de Máquina Virtual. A árvore não mostra as pastas, Redes e Armazenamentos de Dados da VM. Esses objetos recebem a função PlateSpin Virtual Machine Manager.

Figura 4-1 Funções atribuídas no vCenter

Implicações de segurança da atribuição de funções do VMware

O software do PlateSpin utiliza um usuário habilitado apenas para executar operações de ciclo de vida de proteção. Da sua perspectiva como provedor de serviços, um usuário final nunca tem acesso às credenciais do usuário habilitado e não pode acessar o mesmo conjunto de recursos do VMware. Em um ambiente em que vários servidores do Migrate foram configurados para usar o mesmo ambiente vCenter, o Migrate impede qualquer possibilidade de acesso entre clientes. As principais implicações de segurança incluem:

-

Com a função PlateSpin Virtual Infrastructure Manager (Gerente de Infraestrutura Virtual do PlateSpin) atribuída ao objeto do vCenter, cada usuário habilitado pode ver (sem afetar) as tarefas executadas por todos os outros usuários.

-

Como não há um meio de definir permissões em pastas/subpastas de armazenamento de dados, todos os usuários habilitados com permissões em um armazenamento de dados têm acesso aos discos de todos os outros usuários habilitados armazenados nesse armazenamento de dados.

-

Com a função PlateSpin Virtual Infrastructure Manager (Gerente de Infraestrutura Virtual do PlateSpin) atribuída ao objeto Cluster, cada usuário habilitado pode ativar/desativar HA ou DRS no cluster inteiro

-

Com a função PlateSpin User (Usuário do PlateSpin) atribuída ao objeto Cluster de Armazenamento, cada usuário habilitado pode ativar/desativar SDRS para o cluster inteiro

-

A configuração e a propagação da Função PlateSpin Virtual Infrastructure Manager (Gerente de Infraestrutura Virtual do PlateSpin) no objeto Cluster DRS permitem que o usuário habilitado veja todas as VMs colocadas no pool de recursos padrão e/ou na pasta da VM padrão. Além disso, a propagação requer que o administrador defina explicitamente que o usuário habilitado tenha uma função "nenhum acesso" em cada pool de recursos/pasta da VM ao qual ele não deverá ter acesso.

-

A configuração da Função PlateSpin Virtual Infrastructure Manager (Gerente de Infraestrutura Virtual do PlateSpin) no objeto do vCenter permite que o usuário habilitado encerre sessões de qualquer outro usuário conectado ao vCenter.

NOTA:Nesses cenários, lembre-se de que diferentes usuários habilitados são, na verdade, instâncias diferentes do software do PlateSpin.