NetIQ schützt Unternehmen durch einen umfassenden Satz an Identity and Access Management-Services für Mitarbeiter- und Kundenidentitäten.

Profitieren Sie von der automatisierten Bereitstellung für all Ihre Identity-Stores.

Passen Sie die Authentifizierungsstärke und Autorisierungsebene an das gemessene Risiko an.

Profitieren Sie von erhöhter Sicherheit und Benutzerfreundlichkeit durch synergetische Integrationen.

Ermöglichen Sie den richtigen Zugriff auf die richtigen Ressourcen mit möglichst wenig Reibung.

Nutzen Sie eine Plattform, die zweckbasierte Kontrollen für Kunden bietet, die mit Ihren Services und Ressourcen interagieren.

Gestalten Sie die Interaktion mit Kunden durch reibungslosen Zugriff ansprechender und bequemer.

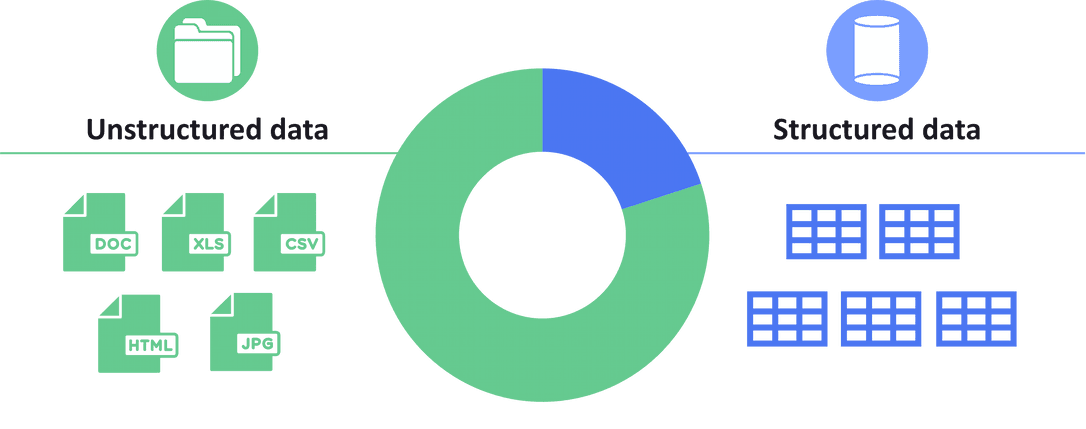

Verwalten und automatisieren Sie Governance-Aufgaben, um Ihre unstrukturierten Daten zu optimieren, zu sichern und zu schützen.

Setzen Sie plattformübergreifend minimale Berechtigungen für verwaltungsbefugte Benutzer durch, indem Sie Richtlinien auf der Grundlage von Identitätsattributen anwenden.

Sorgen Sie unabhängig vom Gerätetyp oder Standort für einen vereinfachten, sicheren Zugriff für die richtigen Benutzer und minimieren Sie das Risiko für das Unternehmen.

Steuern Sie den Zugriff auf Ressourcen, passen Sie sich an Risiken an und verbessern Sie die Unternehmensagilität mit einer umfassenden IGA-Plattform.

Erlangen Sie Transparenz und Kontrolle über privilegierte Benutzeraktivitäten, um verwertbare Sicherheitsinformationen bereitzustellen und neue Bedrohungen schnell zu bewältigen.

Zentralisieren Sie die Delegierung und Verwaltung von Richtlinienkontrollen in Ihrer hybriden IT-Umgebung.

Erhalten Sie die gleiche Kontrolle über unstrukturierte Daten wie Sie sie bei Ihren Services haben, indem Sie Ihre Identity Governance auf Dokumente und Dateien ausweiten.